shiro入门

一.什么是shiro?

shiro是apache的一个开源框架,是一个权限管理的框架,实现 用户认证、用户授权。

spring中有spring security (原名Acegi),是一个权限框架,它和spring依赖过于紧密,没有shiro使用简单。

shiro不依赖于spring,shiro不仅可以实现 web应用的权限管理,还可以实现c/s系统,

分布式系统权限管理,shiro属于轻量框架,越来越多企业项目开始使用shiro。

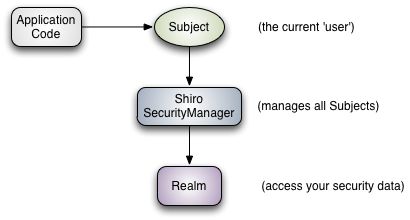

在shiro架构中,有3个最主要的组件:Subject,SecurityManager,Realm。

Subject:主体,代表了当前“用户”,这个用户不一定是一个具体的人,与当前应用交互的任何东西都是Subject,如网络爬虫,机器人等;即一个抽象概念;所有Subject 都绑定到SecurityManager,与Subject的所有交互都会委托给SecurityManager;可以把Subject认为是一个门面;SecurityManager才是实际的执行者;

SecurityManager:安全管理器;即所有与安全有关的操作都会与SecurityManager 交互;且它管理着所有Subject;可以看出它是Shiro 的核心,它负责与后边介绍的其他组件进行交互,如果学习过SpringMVC,你可以把它看成DispatcherServlet前端控制器;

Realm:域,Shiro从从Realm获取安全数据(如用户、角色、权限),就是说SecurityManager要验证用户身份,那么它需要从Realm获取相应的用户进行比较以确定用户身份是否合法;也需要从Realm得到用户相应的角色/权限进行验证用户是否能进行操作;可以把Realm看成DataSource,即安全数据源。

其权限过滤器及配置释义

anon:例子/admins/**=anon 没有参数,表示可以匿名使用。

authc:例如/admins/user/**=authc表示需要认证(登录)才能使用,没有参数

roles(角色):例子/admins/user/**=roles[admin],参数可以写多个,多个时必须加上引号,并且参数之间用逗号分割,当有多个参数时,例如admins/user/**=roles["admin,guest"],每个参数通过才算通过,相当于hasAllRoles()方法。

perms(权限):例子/admins/user/**=perms[user:add:*],参数可以写多个,多个时必须加上引号,并且参数之间用逗号分割,例如/admins/user/**=perms["user:add:*,user:modify:*"],当有多个参数时必须每个参数都通过才通过,想当于isPermitedAll()方法。

rest:例子/admins/user/**=rest[user],根据请求的方法,相当于/admins/user/**=perms[user:method] ,其中method为post,get,delete等。

port:例子/admins/user/**=port[8081],当请求的url的端口不是8081是跳转到schemal://serverName:8081?queryString,其中schmal是协议http或https等,serverName是你访问的host,8081是url配置里port的端口,queryString

是你访问的url里的?后面的参数。

authcBasic:例如/admins/user/**=authcBasic没有参数表示httpBasic认证

ssl:例子/admins/user/**=ssl没有参数,表示安全的url请求,协议为https

user:例如/admins/user/**=user没有参数表示必须存在用户,当登入操作时不做检查

3. shiro架构

3.1 subject:主体,可以是用户也可以是程序,主体要访问系统,系统需要对主体进行认证、授权。

3.2 securityManager:安全管理器,主体进行认证和授权都是通过securityManager进行。securityManager是一个集合,

真正做事的不是securityManager而是它里面的东西。

3.3 authenticator:认证器,主体进行认证最终通过authenticator进行的。

3.4 authorizer:授权器,主体进行授权最终通过authorizer进行的。

3.5 sessionManager:web应用中一般是用web容器(中间件tomcat)对session进行管理,shiro也提供一套session管理的方式。

shiro不仅仅可以用于web管理也可以用于cs管理,所以他不用web容器的session管理。

3.6 SessionDao: 通过SessionDao管理session数据,针对个性化的session数据存储需要使用sessionDao

(如果用tomcat管理session就不用SessionDao,如果要分布式的统一管理session就要用到SessionDao)。

3.7 cache Manager:缓存管理器,主要对session和授权数据进行缓存(权限管理框架主要就是对认证和授权进行管理,

session是在服务器缓存中的),比如将授权数据通过cacheManager进行缓存管理,

和ehcache整合对缓存数据进行管理(redis是缓存框架)。

3.8 realm:域,领域,相当于数据源,通过realm存取认证、授权相关数据(原来是通过数据库取的)。

注意:authenticator认证器和authorizer授权器调用realm中存储授权和认证的数据和逻辑。

3.9 cryptography:密码管理,比如md5加密,提供了一套加密/解密的组件,方便开发。比如提供常用的散列、加/解密等功能。比如 md5散列算法(md5只有加密没有解密)。

认证小例子

package com.zking.shiro;

import com.sun.org.apache.bcel.internal.util.ClassPath;

import org.apache.shiro.SecurityUtils;

import org.apache.shiro.authc.UsernamePasswordToken;

import org.apache.shiro.config.IniSecurityManagerFactory;

import org.apache.shiro.mgt.SecurityManager;

import org.apache.shiro.subject.Subject;

/**

* @author HYT

* @site

* @company

* @create 2018-12-28 10:49

*/

public class shiroTest {

public static void main(String[] args) {

//读取realm文件,得到securitymanager工厂

IniSecurityManagerFactory securityManagerFactory = new IniSecurityManagerFactory("classpath:shiro.ini");

//通过securitymanager工厂生产securitymanager (实例)

SecurityManager securityManager = securityManagerFactory.getInstance();

// 将securitymanager交给securityutil工具包进行管理

SecurityUtils.setSecurityManager(securityManager);

//再从securityutil工具包中拿到当前登录的主体subject

Subject subject =SecurityUtils.getSubject();

//通过用户名以及密码生成shiro框架中唯一的身份标识token

UsernamePasswordToken token=new UsernamePasswordToken("zs","123");

//登录主体subject手持令牌token 即可登录

try {

subject.login(token);

System.out.println("登录成功");

}catch (Exception e){

System.out.println("登录失败");

}

subject.logout();

}

}

shiro集成web(shiro-web.ini)

<%@taglib prefix="r" uri="http://shiro.apache.org/tags" %>

1 配置shiro-web.ini文件

[main]

#定义身份认证失败后的请求url映射,loginUrl是身份认证过滤器中的一个属性

authc.loginUrl=/login

#定义角色认证失败后的请求url映射,unauthorizedUrl是角色认证过滤器中的一个属性

roles.unauthorizedUrl=/unauthorized.jsp

#定义权限认证失败后请求url映射,unauthorizedUrl是角色认证过滤器中的一个属性

perms.unauthorizedUrl=/unauthorized.jsp

[users]

zs=123,role1

ls=123,role2

ww=123,role3

zdm=123,admin

[roles]

role1=user:create

role2=user:create,user:update

role3=user:create,user:update,user:delete,user:view,user:load

admin=user:*

#定义请求的地址需要做什么验证

[urls]

#请求login的时候不需要权限,游客身份即可(anon)

/login.do=anon

#请求/user/updatePwd.jsp的时候,需要身份认证(authc)

/user/updatePwd.jsp=authc

#请求/admin的时候,需要角色认证,必须是拥有admin角色的用户才行

/admin/*.jsp=roles[admin]

#请求/teacher的时候,需要权限认证,必须是拥有user:create权限的角色的用户才行

/user/teacher.jsp=perms["user:update"]

2 通过监听器EnvironmentLoaderListener读取配置文件,来创建相应的WebEnvironment

注1:可通过shiroConfigLocations参数,指定shiro的配置文件

注2:shiroConfigLocations 默认是“/WEB-INF/shiro.ini”,IniWebEnvironment默认是先从/ WEB-INF/shiro.ini加载,

如果没有就默认加载 classpath:shiro.ini。

3 配置过滤器ShiroFilter

注1:放在web.xml文件的最前面

4 开发中不断修改配置文件

8. 其它

8.1 不足之处

1. 用户名/密码硬编码在ini配置文件,以后需要改成如数据库存储,且密码需要加密存储;

2. 用户身份Token可能不仅仅是用户名/密码,也可能还有其他的,如登录时允许用户名/邮箱/手机号同时登录。

8.2 JUnit4:Test注解的两个属性:expected和timeout

expected属性:用来指示期望抛出的异常类型,抛出指定的异常类型,则测试通过 。

timeout属性:用来指示时间上限,当测试方法的时间超过这个时间值时测试就会失败(注意超时了报的是Errors,如果是值错了是Failures)