防火墙

1.firewall

/etc/firewalld/zones/

重新加载会生效的域的配置文件

/usr/lib/firewalld/zones

所有的域,包括生效的和没有生效的

/usr/lib/firewalld/services

可以直接加上去的服务

permanent:永久生效,需要重启/重新加载

runtime:改了就生效,重启会失效

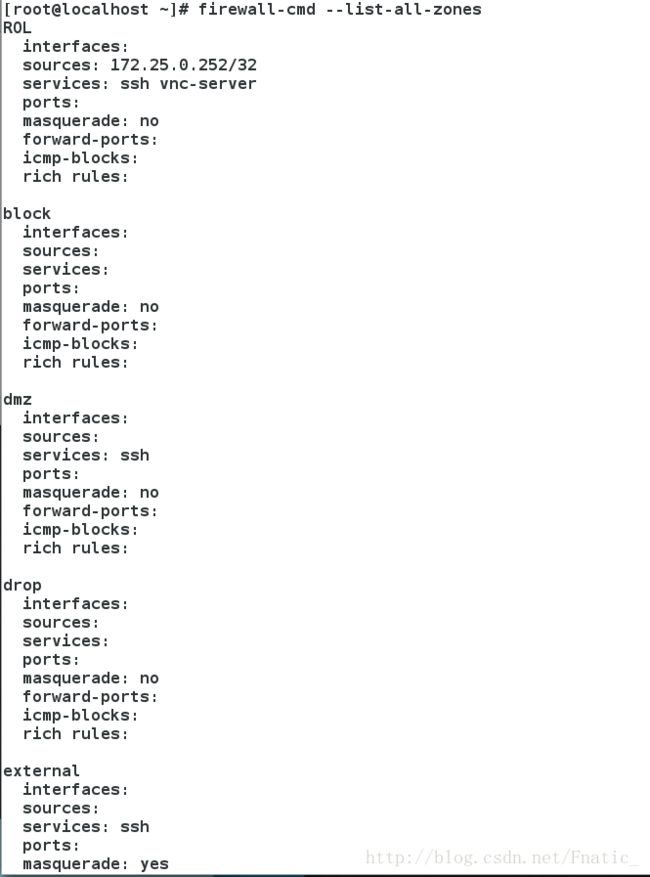

block(限制):拒绝所有的网络连接

dmz(非军事区):仅接受ssh服务连接

drop(丢弃):任何接受的网络数据包都被丢弃,没有任何回复

external (外部):出去的ipv4网络连接通过此区域伪装和转发,仅接受ssh服务

home (家庭):用于家庭网络,仅接受ssh,mdns.ipp-client.samba-client或dhcpv6-client服务连接

internal (内部):用于内部网络,仅接受ssh,mdns.ipp-client.samba-client,dhcpv6-client服务连接

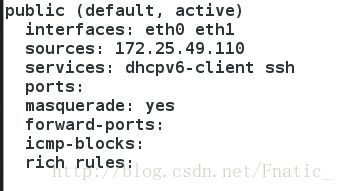

public (公共):在公共区域内使用,仅接受ssh或dhcpv6-client服务连接,为firewalld的默认区域

trusted (信任):可接受所有连接

work(工作):用于工作区。仅接受ssh,ipp-client或dhcpv6-client服务连接

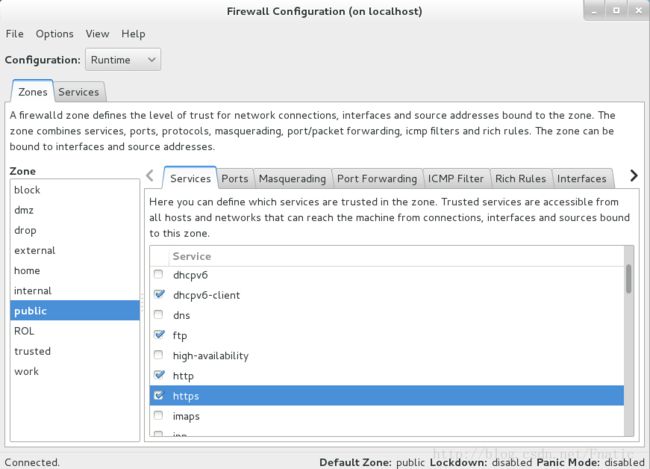

firewall-config 图形界面管理

由于选择了Runtime,所以改了就生效

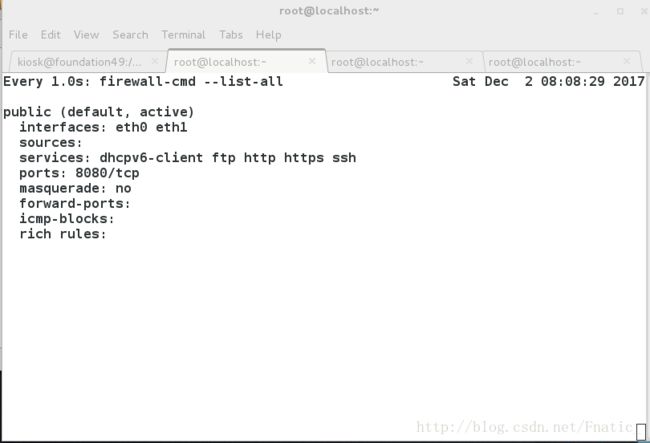

atch -n 1 firewall-cmd –list-all

监控命令

不加–permenent的都是临时的,重启会失效

加了的要重启才会生效

firewall-cmd –state

查看防火墙状态

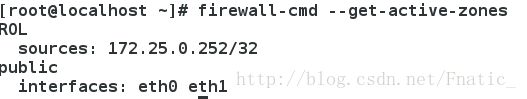

firewall-cmd –get-active-zones

查看防火墙管理的设备

firewall-cmd –get-default-zone

查看生效的域

firewall-cmd –get-active-zones

查看网络设备所在的域

firewall-cmd –get-zones

查看所有的域

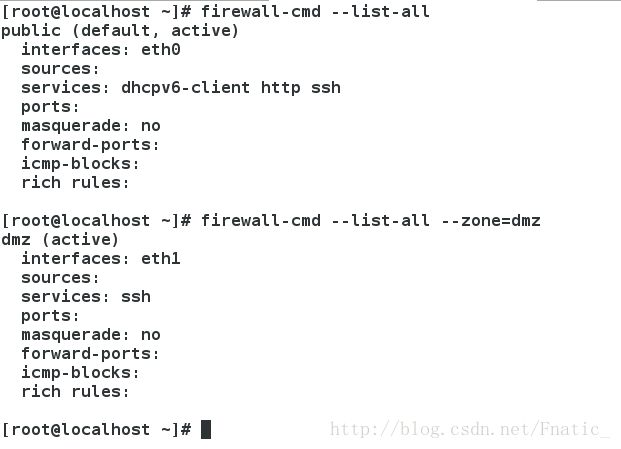

firewall-cmd –zone=public –list-all

查看public域中生效的策略

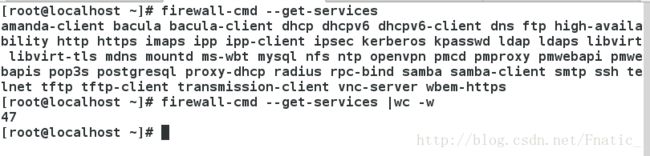

firewall-cmd –get-services

防火墙可以直接配置的服务

firewall-cmd –list-all-zones

查看所有的域的所有生效策略

firewall-cmd –set-default-zone=dmz

将域改为dmz

将eth0和eht1放到不同的域上,两个域的策略不同,会使浏览器访问不同ip的时候,有不同的结果

!注意 eht0和eth1必须在不同的网段

测试:

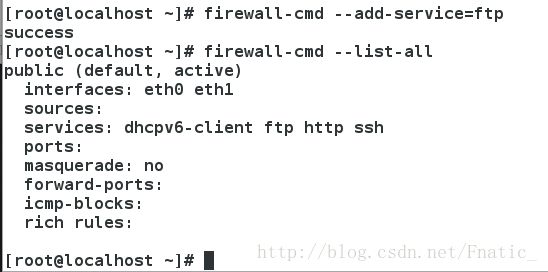

firewall-cmd –add-service=ftp

firewall-cmd –remove-service=ftp

添加删除服务(默认的域)

firewall-cmd –add-port=8080/tcp

firewall-cmd –remove-port=8080/tcp

添加/删除接口

firewall-cmd –add-interface=eth0

firewall-cmd –remove-interface=eth0

添加/删除设备

firewall-cmd –add-source=172.25.254.11

添加信任主机,允许11主机上的所有数据包通过

若后面加–zone=zmd

就是给zmd 这个域添加以上设备/接口/服务

firewall-cmd –permanent –add-source=172.25.254.11 –zone=block

拉黑11主机

firewall-cmd –reload

已经连的不会断开

firewall-cmd –complete-reload

已经连的也会断开

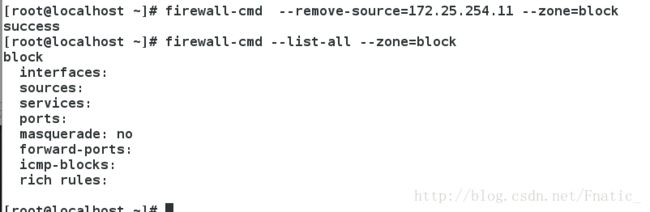

firewall-cmd –permanent –remove–source=172.25.254.11 –zone=block

从黑名单里把11号主机搞出来

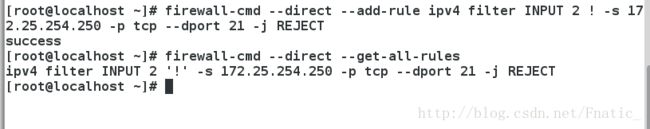

只允许250连接ftp时,先开放所有的所有人

firewall-cmd –direct –add-rule ipv4 filter INPUT 2 ! -s 172.25.254.7 -p tcp –dport 21 -j REJECT

删除的时候,把add改为remove

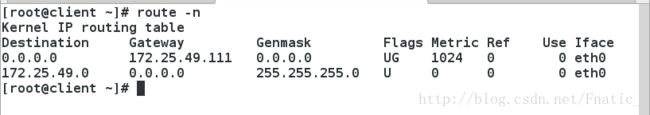

当11网段的主机连接254网段的使用ssh时;只需要将11网段的主机的网关改为双网卡主机上的11网段的主机,就可以连接254网段的所有主机,此时双网卡机器类似于一个路由器

masquerade必须是yes

iptables

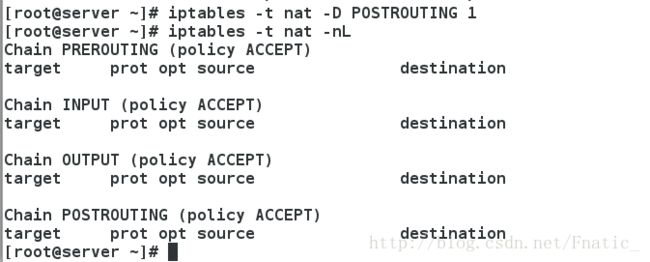

iptables -F

刷空iptables策略

service iptables save

保存状态

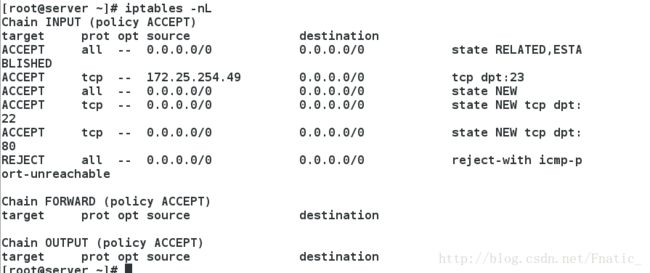

iptables -A INPUT -m state –state ESTABLISHED,RELATED -j ACCEPT

ESTABLISHED,RELATED 都直接通过

iptables -A INPUT -m state –state NEW -i lo -j ACCEPT

回环地址进来的都通过

iptables -A INPUT -m state –state NEW -p tcp –dport 22 -j ACCEPT

22号端口的tcp协议的通过

iptables -A INPUT -m state –state NEW -p tcp –dport 80 -j ACCEPT

80端口进来的通过

iptables -A INPUT -j REJECT

其他的都不通过

iptables -I INPUT 2 -S 172.25.254.49 -p tcp –dport 23 -j ACCEPT

172.25.254.49的23号端口进来的,同意,而且这条写在第二个

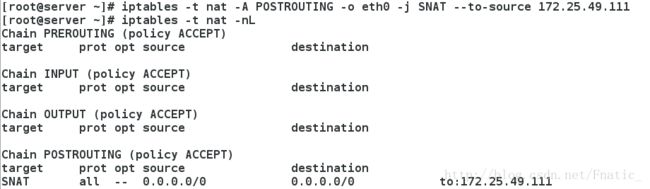

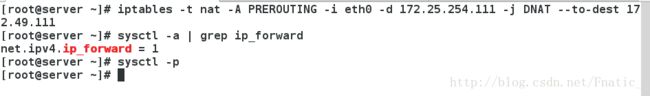

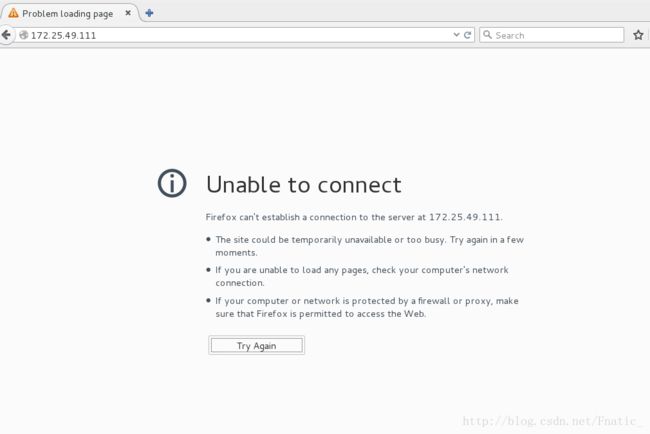

iptables -t nat -A PREROUTING -i eth0 -d 172.25.254.111 -j DNAT –to-dest 172.25.49.111

真机172.25.254.7的信息从172.25.254.107进来 会自动跳转到172.25.7.107