- 12. 说一下 https 的加密过程

yqcoder

前端面试-服务协议https网络协议http

总结客户端发送一个http请求,告诉服务器支持哪些hash算法。服务端发送证书(公钥、网址、证书机构等)给客户端。验证证书生成随机密码(RSA签名):对称密码用公钥加密,服务器用私钥解密。进行传输生成对称加密算法说一下HTTPS的加密过程HTTPS(HyperTextTransferProtocolSecure)是HTTP协议的安全版本,通过SSL/TLS协议实现数据加密传输,确保客户端与服务器之

- HTTPS工作原理

小何学计算机

云原生https网络协议http

1.HTTPS是什么?HTTPS:HTTPS是超文本安全传输协议,是以安全为目标的http通信协议。2.HTTPS的工作原理1.浏览器向服务器发送连接请求,建立https连接请求。2.服务器收到浏览器的连接请求后,选择浏览器支持的加密算法和Hash算法,并把自己的证书返回给浏览器。3.浏览器收到服务器的证书后,验证证书的合法性,如果证书合法,浏览器会生成一个随机的会话密钥X,并用服务器的公钥加密,

- 标准引领|美创参编两项国家标准正式发布!

安全发展标准先行近日,国家标准化领域传来喜讯!杭州美创科技股份有限公司深度参与编制的两项国家标准,于2025年6月30日正式发布,并将于2026年1月1日起正式实施。GB/T20988-2025《网络安全技术信息系统灾难恢复规范》GB/T45909-2025《网络安全技术数字水印技术实现指南》GB/T20988-2025《网络安全技术信息系统灾难恢复规范》GB/T20988-2025《网络安全技术

- 3 大语言模型预训练数据-3.2 数据处理-3.2.2 冗余去除——2.SimHash算法文本去重实战案例:新闻文章去重场景

SimHash算法文本去重实战案例:新闻文章去重场景一、案例背景与目标二、具体实现步骤与示例1.**待去重文本示例**2.**步骤1:文本预处理与特征提取**3.**步骤2:特征向量化与哈希映射**4.**步骤3:特征向量聚合**5.**步骤4:降维生成SimHash值**6.**步骤5:计算汉明距离与去重判断**三、工程化实现代码(Python简化示例)四、案例总结与优化点一、案例背景与目标假设

- 中华人民共和国网络安全法

周周记笔记

网络安全安全

链接:中华人民共和国网络安全法.pdf总则:明确立法目的是保障网络安全,维护网络空间主权和国家安全等,规定了本法适用范围,强调国家坚持网络安全与信息化发展并重的方针,确定了相关部门的网络安全监督管理职责,还对网络运营者义务、网络使用规范等作出原则性规定。网络安全支持与促进:国家建立和完善网络安全标准体系,扶持重点网络安全技术产业和项目,推进网络安全社会化服务体系建设,鼓励开发网络数据安全保护和利用

- 3 大语言模型预训练数据-3.2 数据处理-3.2.2 冗余去除——1.SimHash算法处理冗余信息的核心原理

SimHash算法处理冗余信息的核心原理一、SimHash算法的定位与核心目标二、SimHash算法的核心原理与执行流程1.**文本预处理与特征提取**2.**特征向量化与哈希映射**3.**特征向量聚合**4.**降维生成SimHash值**5.**相似性判断与冗余过滤**三、SimHash处理冗余信息的核心优势四、实际应用中的优化策略五、SimHash的局限性与补充方案一、SimHash算法的

- 摘要算法与数字签名和数字信封

A person who is the onlyone

安全算法哈希算法

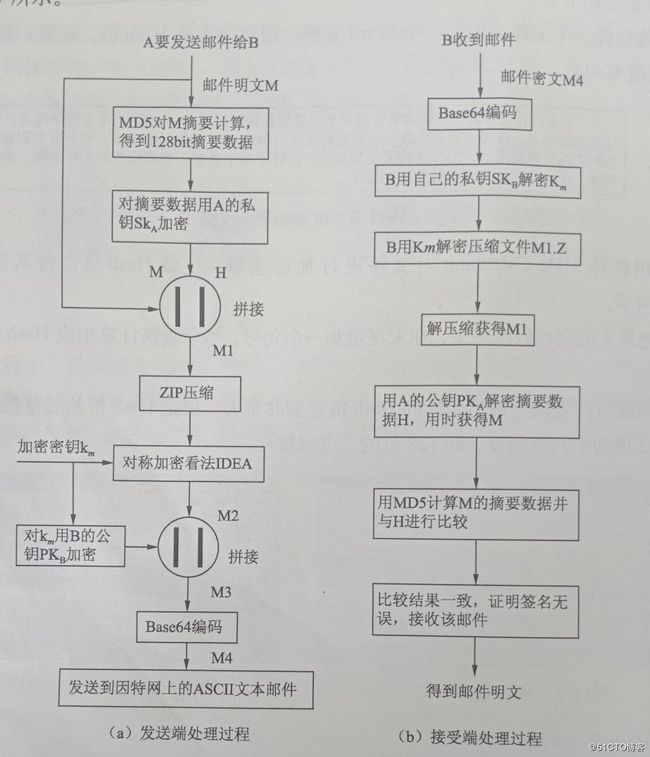

1.摘要算法:摘要不可逆,hash算法(散列算法),映射结果唯一,结果定长。a)不同内容的文件生成的散列值一定不同;相同内容的文件生成的散列值一定相同。由于这个特性,摘要算法又被形象地称为文件的“数字指纹”。b)不管文件多小(例如只有一个字节)或多大(例如几百GB),生成的散列值的长度都相同。2.数字签名:私钥加密摘要后的结果,数字签名放消息篡改,但不能防止消息泄露;签名:发送方用特殊的hash算

- 二叉树,Hash,网络拥塞的共相解构

dog250

哈希算法网络算法

前几天的一个讨论,涉及到查找树和Hash,总还是能说出一百种它们的差异,但却很难想到它们背后的统一。连同网络拥塞,当出现很费劲的操作时,总有办法施加一些控制摆脱之,无论是树的平衡操作,Hash算法,还是路由负载均衡,拥塞控制,背后的力量都会让信息变得混乱而均匀。施加一种有序的力量,让结果变得无序,目的是为了更快的有序,有点意思。二叉树就是一种Hash,Hash则是一课两层的n叉树。对于一棵满二叉树

- 网络安全护网行动正在进行中!

黑客飓风

web安全安全

护网行动2025关键信息盘点一、护网行动简介护网行动是由国家相关部门组织的国家级网络安全攻防演练,旨在通过真实环境下的攻防对抗:检验关键信息基础设施安全防护能力提升网络安全应急处置水平培养专业化网络安全人才推动网络安全技术创新二、2025年关键信息(预测版)项目预测时间说明行动启动2025年3月官方发布总体方案报名通道开放2025年5月-6月通过指定平台提交材料初筛审核2025年7月资质审查与技术

- 搜索领域Elasticsearch的地理搜索能力

搜索引擎技术

搜索引擎实战elasticsearch大数据搜索引擎ai

Elasticsearch的地理搜索能力:从原理到实践关键词:Elasticsearch、地理搜索、地理空间索引、GeoHash、空间查询、地理围栏、位置服务摘要:本文深入探讨Elasticsearch强大的地理搜索能力,从基础概念到高级应用全面解析。文章首先介绍地理搜索的背景和核心概念,然后详细讲解Elasticsearch中地理数据的存储和索引原理,包括GeoHash算法和空间索引结构。接着通

- 如何做好一份网络安全技术文档?

观北海

web安全安全

在网络安全领域,技术文档是沟通、记录和分享专业知识的桥梁。它不仅帮助团队成员理解系统设计和安全策略,也为未来的维护和更新提供了宝贵的参考。对于编写网络安全技术文档来说,结构清晰、内容准确以及易于理解是至关重要的。本文将介绍如何做好一份高质量的网络安全技术文档。1.明确文档目标与受众首先,编写技术文档前需要明确文档的目标和受众。是为开发人员提供详细的安全架构设计?还是为管理员提供操作指南?不同的文档

- Java面试专栏—分布式与中间件

陈振wx:zchen2008

4_面试java面试分布式spring后端dubbospringcloud

目录1网络通信2分布式和微服务的区别:3RPC,HTTP和HTTPS的区别联系4谈谈你对负载均衡的理解5.介绍下CAP6分布式锁6.1概念6.2实现方式6.3应用场景6.4优缺点6.5什么是幂等,如何解决幂等性问题6.6你对一致性hash算法的理解6.7分布式ID有哪些设计方案6.8分布式锁实现方案6.9ZAP协议6.10Paxos算法7分布式事务7.1概念7.2分布式事务产生的场景7.3分布式事

- 02-BTC-密码学原理 对hash算法如果出现漏洞的思考

weixin_44231698

听课笔记哈希算法算法

如果比特币中某个哈希函数的抗碰撞性出现了漏洞怎么办,怎么补救?答:(1)攻击场景:伪造交易:攻击者可构造两个不同的交易(如正常交易和恶意双花交易)具有相同的TxID(交易哈希),欺骗节点接受无效交易。破坏Merkle树:在区块中插入碰撞的交易,导致Merkle根验证失效,可能隐藏非法交易。篡改区块链历史:如果区块哈希碰撞,攻击者可替换原有区块,破坏共识。影响范围:SHA-256:用于区块哈希、交易

- 网络安全技术整体架构 一个中心三重防护

黑客呀

网络安全网络工程师计算机web安全安全网络php

网络安全技术整体架构:一个中心三重防护在信息技术飞速发展的今天,网络安全的重要性日益凸显。为了保护信息系统不受各种安全威胁的侵害,网络安全技术整体架构应运而生。本文将详细介绍“一个中心三重防护”的概念,并结合代码示例和序列图来深入理解这一架构。一、什么是“一个中心三重防护”?“一个中心”指的是网络安全的管理与监控中心,它负责整个网络安全的监测、分析和响应。“三重防护”则是指在网络安全保护中使用多层

- mysql分表分为127张表_GitHub - ShenYiQian/SASDN-Database

仙女味儿的帕尼

mysql分表分为127张表

SASDN-Database1.简介SASDN-Database是基于Typeorm的封装,内部实现了分库分表的功能,对于开发者来说,只需要遵循一些规范即可像原来一样通过操作对象的方式来操作数据库。2.功能2.1ShardKey若需要使用分表功能,首先要了解什么是ShardKey,ShardKey是表中的一个字段,但是一定要保证唯一。插件读取此字段的值然后根据一致性hash算法去计算该条数据具体落

- 【IOS 开发学习总结-OC-30】★★OC之foundation 框架——集合(NSSet 与 NSMutableSet)

Albert_H

ios开发foundationios框架开发集合

有关NSSet的概述介绍参见前面的一篇博文:【IOS开发学习总结-OC-28】★objective-c之foundation框架——集合类的综述NSSet的功能和用法NSSet按Hash算法来存储集合中的元素,因此具有很好的存取和查找性能。它与数组NSArray最大的不同是:元素没有索引。除此之外,它们有大量相似之处,它们在如下方面的调用机制都很相似。1.都可通过count方法获取集合元素的数量。

- 什么是SSL证书钉扎技术?

Aaaa小小酥

sslhttps网络协议

SSL证书钉扎技术SSL证书钉扎(CertificatePinning)是一种网络安全技术,它通过将网站的安全证书或公钥"钉"在客户端上来增强连接安全性。基本工作原理传统SSL验证:客户端只验证证书是否由受信任的CA签发证书钉扎:客户端额外验证证书是否与预先存储的特定证书或公钥匹配SSL证书申请流程↓直接访问JoySSL,注册一个账号,记得填写注册码230931获得技术支持主要实现方式证书钉扎:直

- python的 hashlib库

JL_Jessie

python

1.hashlib的基本概念什么叫hash?hash是一种算法(不同的hash算法只是复杂度不一样)(python3.x里面代替了md5模块和sha模块,主要提供SHA1,SHA224,SHA256,SHA384,SHA512,MD5算法),该算法接收传入的内容,经过运算得到一串hash值。hash值得特点是(hash值、产品有三大特性):只要传入的内容一样,得到的hash值必然一样,要用明文传输

- Vite开发服务器任意文件读取(CVE-2025-30208)

Sword-heart

漏洞复现安全web安全漏洞复现漏洞利用漏洞库网络安全渗透测试

免责声明本文章仅做网络安全技术研究使用!严禁用于非法犯罪行为,请严格遵守国家法律法规;请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者无关。使用本文所提供的信息或工具即视为同意本免责声明,并承诺遵守相关法律法规和道德规范。fofabody="/@vite/client"POC-(Linux)GET/@fs/etc/passwd?import&raw??HTTP/1.1Hos

- FOXCMS黔狐内容管理系统_远程代码执行(CVE-2025-29306)

Sword-heart

网络安全服务器web安全网络安全漏洞利用漏洞复现

免责声明本文章仅做网络安全技术研究使用!严禁用于非法犯罪行为,请严格遵守国家法律法规;请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者无关。使用本文所提供的信息或工具即视为同意本免责声明,并承诺遵守相关法律法规和道德规范。问题描述FoxCMS黔狐内容管理系统存在远程代码执行(CVE-2025-29306)。该漏洞存在于FoxCMS的index.html接口中,允许攻击者通

- TDengine 更多安全策略

TDengine (老段)

TDengine运维tdenginemfc大数据制造时序数据库数据库涛思数据

简介上一节我们介绍了TDengine安全部署配置建议,除了传统的这些配置外,TDengine还有其他的安全策略,例如IP白名单、审计日志、数据加密等,这些都是TDengineEnterprise特有功能,其中白名单功能在3.2.0.0版本首次发布,审计日志在3.1.1.0版本中首次发布,数据库加密在3.3.0.0中首次发布,建议使用最新版本。IP白名单IP白名单是一种网络安全技术,它使IT管理员能

- esp32 micropython 加密_ESP32 MicroPython教程:使用SHA-256

weixin_40007668

esp32micropython加密

本micropython教程的目的是解释如何在介绍本micropython教程的目的是解释如何在esp32上使用SHA-256算法与micropython一起使用该模块。我们将使用一个来自hashlib的模块(https://github.com/micropython/micropython-lib/tree/master/hashlib),该模块实现了SHA-256hash算法。你可以在这里(

- wireshark 抓 蓝牙数据_如何使用Wireshark对本机进行抓包、流量分析

霍卫光

wireshark抓蓝牙数据

本文仅用于讨论网络安全技术,以保护信息安全为目的,请勿用于非法用途!如何使用Wireshark对本机进行抓包、流量分析-1.jpg(102.32KB,下载次数:0)2020-2-411:27上传流量捕获什么是WiresharkWireshark是一款具有图形界面的网络协议分析程序。它可以帮助我们深入了解网络中的每一个数据包,wireshark不仅可以捕获以太网、无线网的数据,还可以分析蓝牙和许多其

- C# 数据结构学习总结

木子丶鹏

c#.net数据结构

目录ArryList是什么自动扩容机制LinkedListQueueStackHashSetSortedSetHashtablehash算法/hash表/hash冲突如何解决hash冲突Hashtable/DictionaryDictionary/Hashtable/ListHashSet/List集合/数组什么叫阻塞队列的有界和无界?ArryList是什么存储的是Object类型,会有装箱和拆箱

- 解读《人工智能生成合成内容标识办法》

数据与人工智能律师

人工智能网络算法数据结构大数据

《人工智能生成合成内容标识办法》(以下简称《办法》)自2025年9月1日起施行,明确了企业与个人在人工智能生成合成内容(AIGC)全生命周期中的合规义务。以下从法律框架、主体责任、技术要求、风险防控及典型场景五个维度展开分析:一、法律框架与核心义务《办法》构建了"显式标识+隐式标识"的双重治理体系,配套强制性国家标准《网络安全技术人工智能生成合成内容标识方法》(GB45438-2025),形成"制

- 什么是入侵检测系统(IDS)和入侵防御系统(IPS)?它们有何不同?(非常详细)

静水流深497

#全行业面试题库网络安全架构安全性测试安全威胁分析web安全

入侵检测系统(IDS)和入侵防御系统(IPS)是网络安全领域中两个重要的组成部分,它们都旨在保护网络和系统不受恶意攻击和威胁,但它们在功能和操作方式上存在一些关键差异。入侵检测系统(IDS)**定义**:入侵检测系统(IDS)是一种网络安全技术,用于实时监控网络或系统的活动,以便发现并报告恶意行为、可疑活动或违反安全策略的行为。IDS的主要功能是识别并记录网络中可能存在的入侵活动、攻击尝试或安全事

- YashanDB CRYPT_HASH函数

数据库

CRYPT_HASH函数以expr2为hash算法类型,对expr1的数据进行哈希计算,生成相应的摘要,返回一个HEX格式的VARCHAR类型的哈希摘要。本函数遵循如下规则:expr1/expr2只支持VARCHAR/CHAR类型。expr2只支持SM3国密算法。当expr1为null时返回null。示例CREATETABLEyashandb_hash_test(dataVARCHAR(255))

- 计算机 密码学 实验一,计算机网络安全技术-实验一-密码学基础

假如我有一百条条命

计算机密码学实验一

计算机网络安全技术-实验一-密码学基础计算机科学与技术系实验报告专业名称网络工程课程名称计算机网络安全技术项目名称密码学班级13网工(1)班学号1304031030姓名余世光同组人员无实验日期2016/5/8实验一密码学密码学数学基础实验一、实验内容:使用运算器工具完成大数运算、素性测试、模幂、原根、求逆和二次剩余的计算。二、实验原理:1、大数运算大多数运算器只支持小于64位的整数运算,无法进行加

- 2025年网络安全工程师的发展前景如何?红利还有吗?

网络安全工程师教学

web安全网络安全开发语言学习php

2021年7月12日工信部发布的《网络安全产业高质量发展三年行动计划(2021-2023年)》,文件中提出,2023年网络安全产业规模超过2500亿元,年复合增长率超过15%。一批网络安全关键核心技术实现突破,达到先进水平。网络安全技术创新能力明显提高,产品和服务水平不断提升,经济社会网络安全需求加快释放,产融合作精准高效,网络安全人才队伍日益壮大,产业基础能力和综合实力持续增强,产业结构布局更加

- hash hashcode变化_谈谈HashMap的hash()方法巧妙之处

weixin_39777967

hashhashcode变化

笔者个人理解,不正之处,欢迎指正与讨论。先看看JDK1.8中hash算法的实现,感觉真的很巧妙。staticfinalinthash(Objectkey){inth;return(key==null)?0:(h=key.hashCode())^(h>>>16);}index=(n-1)&hash(key)//n表示长度如果是自己实现hash算法的话,最简单的话就是直接用hasCode对取余inde

- LeetCode[Math] - #66 Plus One

Cwind

javaLeetCode题解AlgorithmMath

原题链接:#66 Plus One

要求:

给定一个用数字数组表示的非负整数,如num1 = {1, 2, 3, 9}, num2 = {9, 9}等,给这个数加上1。

注意:

1. 数字的较高位存在数组的头上,即num1表示数字1239

2. 每一位(数组中的每个元素)的取值范围为0~9

难度:简单

分析:

题目比较简单,只须从数组

- JQuery中$.ajax()方法参数详解

AILIKES

JavaScriptjsonpjqueryAjaxjson

url: 要求为String类型的参数,(默认为当前页地址)发送请求的地址。

type: 要求为String类型的参数,请求方式(post或get)默认为get。注意其他http请求方法,例如put和 delete也可以使用,但仅部分浏览器支持。

timeout: 要求为Number类型的参数,设置请求超时时间(毫秒)。此设置将覆盖$.ajaxSetup()方法的全局

- JConsole & JVisualVM远程监视Webphere服务器JVM

Kai_Ge

JVisualVMJConsoleWebphere

JConsole是JDK里自带的一个工具,可以监测Java程序运行时所有对象的申请、释放等动作,将内存管理的所有信息进行统计、分析、可视化。我们可以根据这些信息判断程序是否有内存泄漏问题。

使用JConsole工具来分析WAS的JVM问题,需要进行相关的配置。

首先我们看WAS服务器端的配置.

1、登录was控制台https://10.4.119.18

- 自定义annotation

120153216

annotation

Java annotation 自定义注释@interface的用法 一、什么是注释

说起注释,得先提一提什么是元数据(metadata)。所谓元数据就是数据的数据。也就是说,元数据是描述数据的。就象数据表中的字段一样,每个字段描述了这个字段下的数据的含义。而J2SE5.0中提供的注释就是java源代码的元数据,也就是说注释是描述java源

- CentOS 5/6.X 使用 EPEL YUM源

2002wmj

centos

CentOS 6.X 安装使用EPEL YUM源1. 查看操作系统版本[root@node1 ~]# uname -a Linux node1.test.com 2.6.32-358.el6.x86_64 #1 SMP Fri Feb 22 00:31:26 UTC 2013 x86_64 x86_64 x86_64 GNU/Linux [root@node1 ~]#

- 在SQLSERVER中查找缺失和无用的索引SQL

357029540

SQL Server

--缺失的索引

SELECT avg_total_user_cost * avg_user_impact * ( user_scans + user_seeks ) AS PossibleImprovement ,

last_user_seek ,

- Spring3 MVC 笔记(二) —json+rest优化

7454103

Spring3 MVC

接上次的 spring mvc 注解的一些详细信息!

其实也是一些个人的学习笔记 呵呵!

- 替换“\”的时候报错Unexpected internal error near index 1 \ ^

adminjun

java“\替换”

发现还是有些东西没有刻子脑子里,,过段时间就没什么概念了,所以贴出来...以免再忘...

在拆分字符串时遇到通过 \ 来拆分,可是用所以想通过转义 \\ 来拆分的时候会报异常

public class Main {

/*

- POJ 1035 Spell checker(哈希表)

aijuans

暴力求解--哈希表

/*

题意:输入字典,然后输入单词,判断字典中是否出现过该单词,或者是否进行删除、添加、替换操作,如果是,则输出对应的字典中的单词

要求按照输入时候的排名输出

题解:建立两个哈希表。一个存储字典和输入字典中单词的排名,一个进行最后输出的判重

*/

#include <iostream>

//#define

using namespace std;

const int HASH =

- 通过原型实现javascript Array的去重、最大值和最小值

ayaoxinchao

JavaScriptarrayprototype

用原型函数(prototype)可以定义一些很方便的自定义函数,实现各种自定义功能。本次主要是实现了Array的去重、获取最大值和最小值。

实现代码如下:

<script type="text/javascript">

Array.prototype.unique = function() {

var a = {};

var le

- UIWebView实现https双向认证请求

bewithme

UIWebViewhttpsObjective-C

什么是HTTPS双向认证我已在先前的博文 ASIHTTPRequest实现https双向认证请求

中有讲述,不理解的读者可以先复习一下。本文是用UIWebView来实现对需要客户端证书验证的服务请求,网上有些文章中有涉及到此内容,但都只言片语,没有讲完全,更没有完整的代码,让人困扰不已。但是此知

- NoSQL数据库之Redis数据库管理(Redis高级应用之事务处理、持久化操作、pub_sub、虚拟内存)

bijian1013

redis数据库NoSQL

3.事务处理

Redis对事务的支持目前不比较简单。Redis只能保证一个client发起的事务中的命令可以连续的执行,而中间不会插入其他client的命令。当一个client在一个连接中发出multi命令时,这个连接会进入一个事务上下文,该连接后续的命令不会立即执行,而是先放到一个队列中,当执行exec命令时,redis会顺序的执行队列中

- 各数据库分页sql备忘

bingyingao

oraclesql分页

ORACLE

下面这个效率很低

SELECT * FROM ( SELECT A.*, ROWNUM RN FROM (SELECT * FROM IPAY_RCD_FS_RETURN order by id desc) A ) WHERE RN <20;

下面这个效率很高

SELECT A.*, ROWNUM RN FROM (SELECT * FROM IPAY_RCD_

- 【Scala七】Scala核心一:函数

bit1129

scala

1. 如果函数体只有一行代码,则可以不用写{},比如

def print(x: Int) = println(x)

一行上的多条语句用分号隔开,则只有第一句属于方法体,例如

def printWithValue(x: Int) : String= println(x); "ABC"

上面的代码报错,因为,printWithValue的方法

- 了解GHC的factorial编译过程

bookjovi

haskell

GHC相对其他主流语言的编译器或解释器还是比较复杂的,一部分原因是haskell本身的设计就不易于实现compiler,如lazy特性,static typed,类型推导等。

关于GHC的内部实现有篇文章说的挺好,这里,文中在RTS一节中详细说了haskell的concurrent实现,里面提到了green thread,如果熟悉Go语言的话就会发现,ghc的concurrent实现和Go有点类

- Java-Collections Framework学习与总结-LinkedHashMap

BrokenDreams

LinkedHashMap

前面总结了java.util.HashMap,了解了其内部由散列表实现,每个桶内是一个单向链表。那有没有双向链表的实现呢?双向链表的实现会具备什么特性呢?来看一下HashMap的一个子类——java.util.LinkedHashMap。

- 读《研磨设计模式》-代码笔记-抽象工厂模式-Abstract Factory

bylijinnan

abstract

声明: 本文只为方便我个人查阅和理解,详细的分析以及源代码请移步 原作者的博客http://chjavach.iteye.com/

package design.pattern;

/*

* Abstract Factory Pattern

* 抽象工厂模式的目的是:

* 通过在抽象工厂里面定义一组产品接口,方便地切换“产品簇”

* 这些接口是相关或者相依赖的

- 压暗面部高光

cherishLC

PS

方法一、压暗高光&重新着色

当皮肤很油又使用闪光灯时,很容易在面部形成高光区域。

下面讲一下我今天处理高光区域的心得:

皮肤可以分为纹理和色彩两个属性。其中纹理主要由亮度通道(Lab模式的L通道)决定,色彩则由a、b通道确定。

处理思路为在保持高光区域纹理的情况下,对高光区域着色。具体步骤为:降低高光区域的整体的亮度,再进行着色。

如果想简化步骤,可以只进行着色(参看下面的步骤1

- Java VisualVM监控远程JVM

crabdave

visualvm

Java VisualVM监控远程JVM

JDK1.6开始自带的VisualVM就是不错的监控工具.

这个工具就在JAVA_HOME\bin\目录下的jvisualvm.exe, 双击这个文件就能看到界面

通过JMX连接远程机器, 需要经过下面的配置:

1. 修改远程机器JDK配置文件 (我这里远程机器是linux).

- Saiku去掉登录模块

daizj

saiku登录olapBI

1、修改applicationContext-saiku-webapp.xml

<security:intercept-url pattern="/rest/**" access="IS_AUTHENTICATED_ANONYMOUSLY" />

<security:intercept-url pattern=&qu

- 浅析 Flex中的Focus

dsjt

htmlFlexFlash

关键字:focus、 setFocus、 IFocusManager、KeyboardEvent

焦点、设置焦点、获得焦点、键盘事件

一、无焦点的困扰——组件监听不到键盘事件

原因:只有获得焦点的组件(确切说是InteractiveObject)才能监听到键盘事件的目标阶段;键盘事件(flash.events.KeyboardEvent)参与冒泡阶段,所以焦点组件的父项(以及它爸

- Yii全局函数使用

dcj3sjt126com

yii

由于YII致力于完美的整合第三方库,它并没有定义任何全局函数。yii中的每一个应用都需要全类别和对象范围。例如,Yii::app()->user;Yii::app()->params['name'];等等。我们可以自行设定全局函数,使得代码看起来更加简洁易用。(原文地址)

我们可以保存在globals.php在protected目录下。然后,在入口脚本index.php的,我们包括在

- 设计模式之单例模式二(解决无序写入的问题)

come_for_dream

单例模式volatile乱序执行双重检验锁

在上篇文章中我们使用了双重检验锁的方式避免懒汉式单例模式下由于多线程造成的实例被多次创建的问题,但是因为由于JVM为了使得处理器内部的运算单元能充分利用,处理器可能会对输入代码进行乱序执行(Out Of Order Execute)优化,处理器会在计算之后将乱序执行的结果进行重组,保证该

- 程序员从初级到高级的蜕变

gcq511120594

框架工作PHPandroidhtml5

软件开发是一个奇怪的行业,市场远远供不应求。这是一个已经存在多年的问题,而且随着时间的流逝,愈演愈烈。

我们严重缺乏能够满足需求的人才。这个行业相当年轻。大多数软件项目是失败的。几乎所有的项目都会超出预算。我们解决问题的最佳指导方针可以归结为——“用一些通用方法去解决问题,当然这些方法常常不管用,于是,唯一能做的就是不断地尝试,逐个看看是否奏效”。

现在我们把淫浸代码时间超过3年的开发人员称为

- Reverse Linked List

hcx2013

list

Reverse a singly linked list.

/**

* Definition for singly-linked list.

* public class ListNode {

* int val;

* ListNode next;

* ListNode(int x) { val = x; }

* }

*/

p

- Spring4.1新特性——数据库集成测试

jinnianshilongnian

spring 4.1

目录

Spring4.1新特性——综述

Spring4.1新特性——Spring核心部分及其他

Spring4.1新特性——Spring缓存框架增强

Spring4.1新特性——异步调用和事件机制的异常处理

Spring4.1新特性——数据库集成测试脚本初始化

Spring4.1新特性——Spring MVC增强

Spring4.1新特性——页面自动化测试框架Spring MVC T

- C# Ajax上传图片同时生成微缩图(附Demo)

liyonghui160com

1.Ajax无刷新上传图片,详情请阅我的这篇文章。(jquery + c# ashx)

2.C#位图处理 System.Drawing。

3.最新demo支持IE7,IE8,Fir

- Java list三种遍历方法性能比较

pda158

java

从c/c++语言转向java开发,学习java语言list遍历的三种方法,顺便测试各种遍历方法的性能,测试方法为在ArrayList中插入1千万条记录,然后遍历ArrayList,发现了一个奇怪的现象,测试代码例如以下:

package com.hisense.tiger.list;

import java.util.ArrayList;

import java.util.Iterator;

- 300个涵盖IT各方面的免费资源(上)——商业与市场篇

shoothao

seo商业与市场IT资源免费资源

A.网站模板+logo+服务器主机+发票生成

HTML5 UP:响应式的HTML5和CSS3网站模板。

Bootswatch:免费的Bootstrap主题。

Templated:收集了845个免费的CSS和HTML5网站模板。

Wordpress.org|Wordpress.com:可免费创建你的新网站。

Strikingly:关注领域中免费无限的移动优

- localStorage、sessionStorage

uule

localStorage

W3School 例子

HTML5 提供了两种在客户端存储数据的新方法:

localStorage - 没有时间限制的数据存储

sessionStorage - 针对一个 session 的数据存储

之前,这些都是由 cookie 完成的。但是 cookie 不适合大量数据的存储,因为它们由每个对服务器的请求来传递,这使得 cookie 速度很慢而且效率也不