昨天学习了基本的准备工作,利用PowerShell成功的链接了AWS。今天来看看如何使用PowerShell来管理AWS的服务。

EC2,S3,VPC,Security Group,RDS等等这些AWS最早提供的服务可以说是他最核心的骨架,豆子的目标是最后用PowerShell实现一个高可用的博客,比如这样的http://beanxyz.blog.51cto.com/5570417/1536312

这一节来看看如何用PowerShell管理EC2相关的服务。EC2是AWS的虚拟机服务,当我们手动创建虚拟机的时候,我们需要使用模板(AMI文件),需要配置加密的key pair,需要配置安全组,VPC(如果不使用默认的话), 还需要给安全组配置对应的防火墙端口。下面看看如何用PowerShell命令来配置。

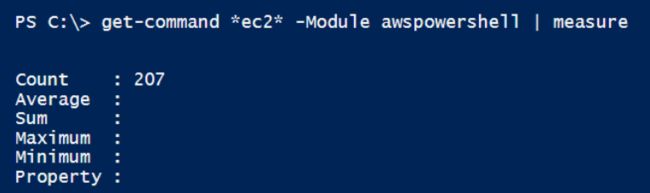

首先来看看EC2有多少条相关的命令,目前一共207个。

get-command *ec2* -Module awspowershell | measure

要连接EC2的虚拟机,我们需要生成一个私钥加密远程访问,如何操作呢?

$Keypair=New-EC2KeyPair -KeyName mykeypair $Keypair | gm

可以看见他的对象类型是Amazon.EC2.Model.Keypair 的

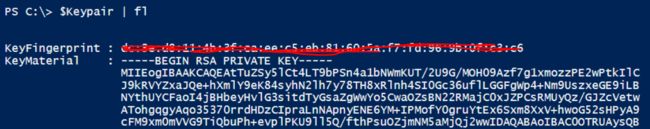

查看一下私钥的内容

$Keypair | fl

导出为pem文件,注意格式需要指定为ascii的,不然Linux里面openssl无法正确识别。

$Keypair.KeyMaterial | Out-File -Encoding ascii mykeypair.pem

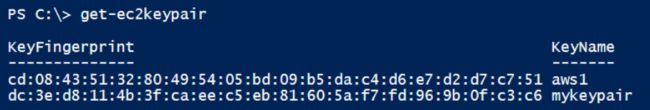

确认一下,可以看见我刚刚创建的keypair已经存在了

get-ec2keypair

接下来的准备工作需要给我的虚拟机创建一个安全组,并配置相关的防火墙策略。

安全组的创建例子如下所示,这里我是直接在默认的 VPC Classic里面创建的,如果需要在EC2-VPC里面创建,需要指定对应的VPC的ID。

#Create Security Group and rule New-EC2SecurityGroup -GroupName MyTestSecurityGroup -Description "EC2-Classic from PowerShell"

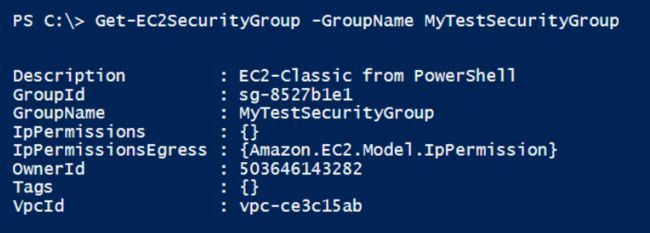

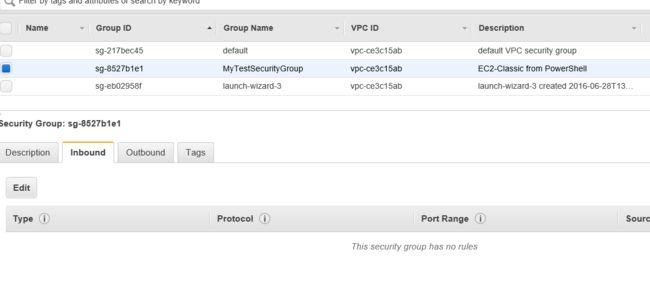

创建以后记得来确认一下是否成功。可以看见InPermissions 成员后面的数组{}是空的,这表明我们还没有配置任何的入站策略。 ·

Get-EC2SecurityGroup -GroupName MyTestSecurityGroup

登录AWS管理界面,确认真的是已经创建了。

下面看看怎么给这个安全组添加对应的端口规则。这里我打算添加两条规则,一个允许SSH访问,一个允许RDP访问

$ip1=new-object Amazon.EC2.Model.IpPermission

$ip1.IpProtocol="tcp"

$ip1.FromPort=22

$ip1.ToPort="22"

$ip1.IpRange="0.0.0.0/0"

$ip2=New-Object Amazon.EC2.Model.IpPermission

$ip2.IpProtocol="tcp"

$ip2.FromPort=3389

$ip2.ToPort=3389

$ip2.IpRange.Add("0.0.0.0/0")

Grant-EC2SecurityGroupIngress -GroupName MyTestSecurityGroup -IpPermission @($ip1,$ip2)

执行命令以后,刷新界面发现已经更新了

如果想撤销对应的规则,可以通过revoke来执行

Revoke-EC2SecurityGroupIngress -GroupName MyTestSecurityGroup -IpPermission @($ip1,$ip2)

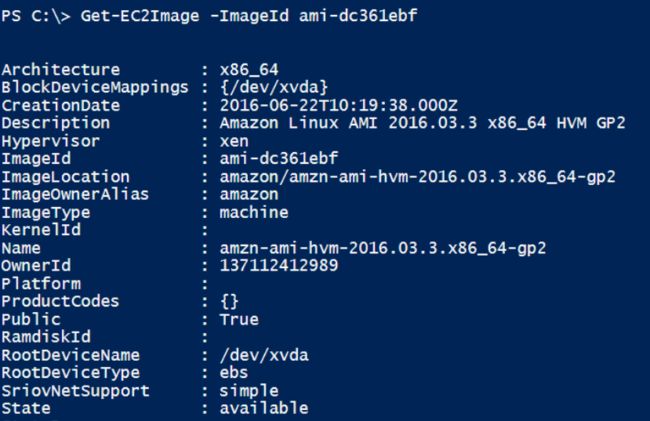

创建了私钥和安全组,接下来看看模板文件。每个AMI的镜像文件都有一个唯一的ID可以调用

知道这个ID了,就可以找到对应的镜像,比如

Get-EC2Image -ImageId ami-dc361ebf

不过这个ID会根据版本更新不停的变化,可能2个月之后最新版本的编号就变了,怎么根据我们的需求来找到需要的ID呢?

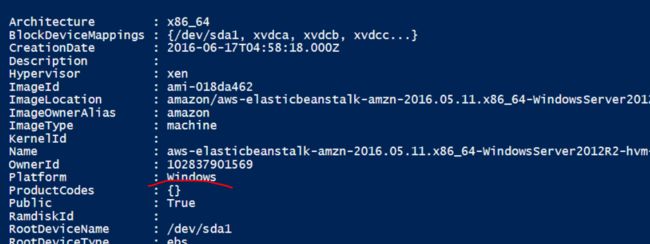

这个可以通过 Amazon.EC2.Mode.Filter这个对象来进行过滤

比如说我需要查找所有Windows平台的AMI文件,我可以通过 Amazon.EC2.Model.Filter这个对象来过滤。

个人觉得,和传统的PowerShell使用习惯比起来,这个AWS 模块提供的Filter参数很傻B,因为我需要建立一个专门的哈希表对象来过滤,而且更恶心的是,我不能直接把对象成员的属性放在name里面,而是得在AWS指定的filter的名字里面找才行。

http://docs.aws.amazon.com/cli/latest/reference/ec2/describe-instances.html

#Find an Image

Get-EC2Image -Owner amazon,self

$platform_values = New-Object 'collections.generic.list[string]'

$platform_values.add("windows")

$filter_platform = New-Object Amazon.EC2.Model.Filter -Property @{Name = "platform"; Values = $platform_values}

Get-EC2Image -Owner amazon, self -Filter $filter_platform

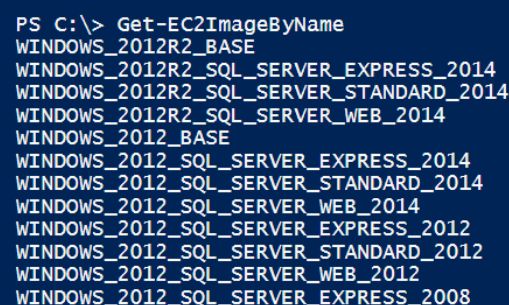

另外一种过滤的方式是通过镜像的名字来查询。 如果直接使用 Get-EC2ImageByName,不加参数出来的就都是windows系统

Get-EC2ImageByName

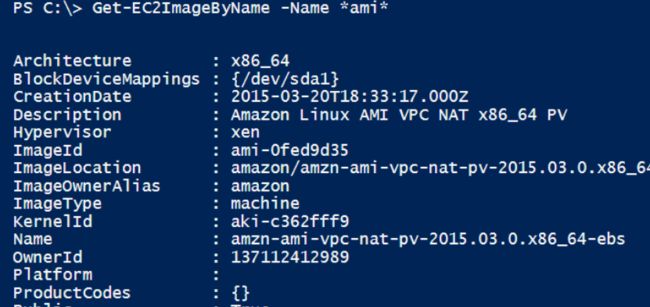

当然也可以指定具体的名字, 比如

Get-EC2ImageByName -Name *ami*

所有的准备工作都就绪了,最后我们看看实际的EC2 如何创建。

和GUI的配置一样,命令行里面指定私钥keypair,安全组,模板和虚拟机类型就行了

#Create EC2 instance New-EC2Instance -ImageId ami-dc361ebf -MinCount 1 -MaxCount 1 -KeyName mykeypair -SecurityGroup MyTestSecurityGroup -InstanceType t2.micro

通过reservationid来过滤确认一下

Get-EC2Instance -Filter (new-object Amazon.EC2.Model.Filter -Property @{Name="reservation-id";values="r-069ce2e012d6adf7e"}) | select -ExpandProperty instances

在网页上也确认一下,成功创建了虚拟机。

如果需要删除实例,可以执行

Remove-EC2Instance -InstanceId i-0bb1bc83486b933b1

这样一个基本的EC2操作就完成了,明天看看S3的相关配置。