课程:《密码与安全新技术专题》

班级: 1892

姓名: 张鸿羽

学号:20189217

上课教师:夏超

上课日期:2019年4月9日

必修/选修: 选修

一.本次讲座的学习总结

从密码到信息隐藏

- 密码主要解决了信息保密传输、数据来源认证与完整性认证等信息安全问题。

保护保密通信的数据--加密,但密码方法不能解决以下两方面问题:

1、保密通信的行为隐蔽性问题

保护保密通信的事实--隐蔽通信(隐写)2、内容保护与内容认证问题

密码保护数据,但是内容≠数据,内容个别肆意传播的问题要归信息隐藏“管”。

密码保护的是内容,而信息隐藏保护的是信息“传输”这个行为。

信息隐藏

信息隐藏是指将特定用途的信息隐蔽地藏于其他载体(Cover)中,使得它们难以被发现或者消除,通过可靠提取隐藏的信息,实现隐蔽通信、内容认证或内容保护功能。

信息隐藏主要包括水印、可视密码、隐写等。

信息隐藏--鲁棒水印(Robust Watermaking)

鲁棒水印是重要的数字产权管理与安全标识技术之一,指将与数字媒体版权或者购买者有关的信息嵌入数字媒体中,使攻击者难以在载体不遭到显著破坏情况下消除水印,而授权者可以通过检测水印实现对安全所有者或者内容购买者等信息的认定。

信息隐藏--可视密码(Visual Cryptography)

可视密码技术使Naor和Shamir于1994年首次提出的,其主要特点是恢复秘密图像时不需要任何复杂的密码学计算,而是以人的视觉即可将秘密图像辨别出来。其做法是产生n张不具有任何意义的胶片,任取其中t张胶片叠合在一起即可还原出隐藏在其中的秘密信息。

信息隐藏--隐写(Steganography)

- 隐写是基于信息隐藏的隐蔽通信或者隐蔽存储方法,将秘密信息难以感知地隐藏在内容可公开的载体中,保护保密通信或者保密存储这些行为事实。

- 称隐写后的载体为隐写媒体Stego。

隐写技术

隐写技术可被恐怖组织和非法团体等用于传递信息,从事分裂国家主权、破坏社会稳定等非法活动。

- 为了有效遏制隐写的恶意使用,隐写分析已受到国内外学术界的广泛关注和高度重视,被诸多国家安全军事部门应用于实战之中。

- 隐写分析是隐写的反向技术,主要用于检测媒体文件是否含有隐藏的信息,可用于对隐写媒体文件进行预警、阻断。

隐写分析对抗隐写的主要手段:发现与识别隐写对各类特征的扰动。

- 有效提取隐写分析特征。发现与提取对隐写敏感的特征。

- 有效构造隐写特征识别系统。构造与训练能有效识别隐写分析特征的系统。

- 有效获得先验知识。先验知识是指分析者知道的有关隐写者所采用的算法和参数等信息,它能帮助分析者更好地提取隐写分析特征并构造特征识别系统。

- 有效提取隐写分析特征。发现与提取对隐写敏感的特征。

隐写分类

- 文本

- 轻微改变字符间距

- 不可见字符

- (Office, PDF, HTML)的格式信息

- 轻微改变字符间距

- 音频

- MP3

- AMR

- 视频

- 运动向量

- 变换系数

- 帧内/间预测模式、量化参数、熵编码

- 运动向量

- 图像

- 空域图像

- JPEG图像

- 空域图像

隐写

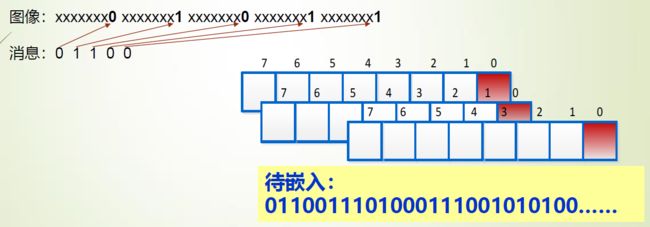

LSB嵌入

最简单且最普遍的隐写算法就是最低有效位嵌入算法(The Least Significant Bit, LSB)

矩阵嵌入(改得少)

以最小的嵌入修改数目达到嵌入要传递信息的目的,可提高嵌入效率,即利用较少的嵌入修改嵌入同样数量的秘密信息。

对于2bit的信息,LSB需要平均改动1个像素,矩阵嵌入只需平均改动3/4个像素。

自适应隐写(改的好)

非自适应隐写(Non-adaptive Steganography)

非自适应隐写不考虑载体的图像内容,随机嵌入信息。

“嵌入失真函数+STCs编码”(Syndrome-Trellis Codes)

根据构造的嵌入失真函数计算载体图像中元素发生更改所引起的失真,利用隐写编码控制秘密信息的嵌入位置,在最小化图像总体嵌入失真的同时保证秘密信息的准确提取。

HUGO(Highly Undetectable steGO)是第一个基于“嵌入失真函数+STCs编码”的自适应隐写算法,应用于BOSS(Break our Steganographic System)隐写分析竞赛。

自适应隐写

- 空域自适应隐写

- WOW(Wavelet Obtained Weights)

- S-UNIWARD(Spatial UNIversal WAvelet Relative Distortion)

- HILL(HIgh-pass, Low-pass, and Low-pass)

- WOW(Wavelet Obtained Weights)

- JPEG域自适应隐写

- UED(Uniform Embedding Distortion)

- SC-UED(Single Coefficient UED)

- JC-UED(Joint Coefficients UED)

- J-UNIWARD(JPEG UNIversal WAvelet Relative Distortion)

- UED(Uniform Embedding Distortion)

隐写分析

高维隐写分析特征

高维隐写分析特征可以尽可能多地捕获隐写对图像统计特性的影响。空域高维隐写分析特征:

JPEG图像解压到空域,之前的JPEG图像隐写分析特征都是在DCT系数上提取的。因为空域提取的特征对JPEG图像自适应隐写更为敏感。

利用了相位信息(JPEG phase),所以被称为JPEG-phase-aware特征。

选择信道高维隐写分析特征

二.学习中遇到的问题及解决

问题1:

空域、时域、频域分别指什么?

问题1解决方案:

1、时域:时间域

时域(时间域)的自变量是时间,即横轴是时间,纵轴是信号的变化。其动态信号x(t)是描述信号在不同时刻取值的函数。

2、空域:空间域

空间域(spatial domain)也叫空域,即所说的像素域,在空域的处理就是在像素级的处理,如在像素级的图像叠加。

3、频域:频率域

频域(频率域)的自变量是频率,即横轴是频率,纵轴是该频率信号的幅度,也就是通常说的频谱图。频谱图描述了信号的频率结构及频率与该频率信号幅度的关系。

傅里叶变换是实现从空域或时域到频域的转换工具。

三.本次讲座的学习感悟和思考

通过本次学习,我了解到了很多关于信息隐藏的知识,知道了信息隐藏对于安全传输信息的重要性,并对隐写产生了很大的兴趣。之前不了解隐写的概念,这次讲座之后才知道隐写可应用范围如此之广,图片、HTML、windows、网络协议、多媒体等都可以用到隐写。课后,我还了解到隐写是CTF竞赛中一个很热门的题型。另外,夏超老师在课上给我们的四点建议也让我受益匪浅。

四.隐写最新研究现状

论文1

Deep Learning Hierarchical Representations for Image Steganalysis

图像隐写分析的深度学习层次表示

- 期刊/会议名称:IEEE Transactions on Information Forensics and Security(TIFS2018)

- 作者信息: Jian Ye, Jiangqun Ni, Yang Yi

研究进展

如今,数字图像中隐含的隐写通信检测器主要包括三个步骤,即残差计算,特征提取和二元分类。在本文中,我们提出了一种基于卷积神经网络(CNN)的数字图像隐写分析的替代方法,该方法被证明能够在统一的框架中很好地复制和优化这些关键步骤,并直接从原始图像中学习分层表示。所提出的CNN具有与传统计算机视觉任务中使用的结构完全不同的结构。使用在空间丰富模型(SRM)中计算残差图的基本高通滤波器组来初始化所提出的CNN的第一层中的权重,而不是随机策略,它充当正规化器以有效地抑制图像内容。为了更好地捕获嵌入信号的结构,通常具有极低的SNR(隐秘信号到图像内容),在我们的CNN模型中采用了称为截断线性单元的新激活函数。最后,我们通过结合选择通道的知识,进一步提高了所提出的基于CNN的隐写分析仪的性能。空间域中的三种最先进的隐写算法,例如WOW,S-UNIWARD和HILL,用于评估我们模型的有效性。与SRM及其选择通道感知变体maxSRMd2相比,我们的模型在各种测试算法中实现了针对各种有效载荷的卓越性能。通常具有极低的SNR(隐秘信号到图像内容),我们的CNN模型采用了一种称为截断线性单元的新激活函数。最后,我们通过结合选择通道的知识,进一步提高了所提出的基于CNN的隐写分析仪的性能。空间域中的三种最先进的隐写算法,例如WOW,S-UNIWARD和HILL,用于评估我们模型的有效性。与SRM及其选择通道感知变体maxSRMd2相比,我们的模型在各种测试算法中实现了针对各种有效载荷的卓越性能。通常具有极低的SNR(隐秘信号到图像内容),我们的CNN模型采用了一种称为截断线性单元的新激活函数。最后,我们通过结合选择通道的知识,进一步提高了所提出的基于CNN的隐写分析仪的性能。空间域中的三种最先进的隐写算法,例如WOW,S-UNIWARD和HILL,用于评估我们模型的有效性。与SRM及其选择通道感知变体maxSRMd2相比,我们的模型在各种测试算法中实现了针对各种有效载荷的卓越性能。空间域中的三种最先进的隐写算法,例如WOW,S-UNIWARD和HILL,用于评估我们模型的有效性。与SRM及其选择通道感知变体maxSRMd2相比,我们的模型在各种测试算法中实现了针对各种有效载荷的卓越性能。空间域中的三种最先进的隐写算法,例如WOW,S-UNIWARD和HILL,用于评估我们模型的有效性。与SRM及其选择通道感知变体maxSRMd2相比,我们的模型在各种测试算法中实现了针对各种有效载荷的卓越性能。

论文2

Deep Residual Network for Steganalysis of Digital Images

数字图像隐写分析的深度剩余网络

- 期刊/会议名称:IEEE Transactions on Information Forensics and Security(TIFS2017)

- 作者信息: Mehdi Boroumand, Mo Chen, Jessica Fridrich

研究进展

构建为深度卷积神经网络的隐写检测器已经确立了优于先前检测范式 - 基于富媒体模型的分类器。然而,现有的网络体系结构仍然包含手工设计的元素,例如固定或约束卷积核,内核的启发式初始化,模拟丰富模型中截断的阈值线性单元,特征映射的量化以及JPEG阶段的感知。在这项工作中,我们描述了一种深度剩余架构,旨在最大限度地减少启发式和外部强制元素的使用,因为它为空间域和JPEG隐写术提供了最先进的检测精度。所提出的架构的关键部分是探测器的显着扩展的前部,其“计算噪声残余”,其中已经禁用合并以防止对隐秘信号的抑制。大量实验表明,该网络的卓越性能得到了显着改善,尤其是在JPEG领域。通过将选择信道提供为第二信道,观察到进一步的性能提升。

论文3

CNN-based Adversarial Embedding for Image Steganography

基于CNN的图像隐写对抗嵌入

- 期刊/会议名称:IEEE Transactions on Information Forensics and Security(TIFS2019)

- 作者信息:Weixuan Tang, Bin Li, Shunquan Tan, Mauro Barni, Jiwu Huang

研究进展

隐写方案通常以保护图像统计或隐写特征的方式设计。由于大多数最先进的隐写分析方法采用基于机器学习(ML)的分类器,因此通过试图欺骗ML分类器来考虑抵制隐写分析是合理的。然而,简单地对隐秘图像应用扰动作为对抗性示例可能导致数据提取失败并引入其他分类器可检测到的意外假象。在本文中,我们提出了一种带有称为对抗嵌入(ADV-EMB)的新颖操作的隐写方案,其实现了隐藏隐秘消息的目的,同时欺骗基于卷积神经网络(CNN)的隐写分析器。所提出的方法在传统的失真最小化框架下工作。特别是,ADV-EMB根据从目标CNN steganalyzer传播的梯度调整图像元素修改的成本。因此,修改方向具有与梯度的反符号相同的更高概率。以这种方式,生成所谓的对抗隐秘图像。实验证明,所提出的隐写方案通过提高其漏检率来实现针对目标对手 - 不知道的隐写分析器的更好的安全性能。此外,它还恶化了其他对手感知隐写分析仪的性能,开辟了一条新的现代隐写方案,能够克服强大的基于CNN的隐写分析。修改方向具有与梯度的反转符号相同的更高概率。以这种方式,生成所谓的对抗隐秘图像。实验证明,所提出的隐写方案通过提高其漏检率来实现针对目标对手 - 不知道的隐写分析器的更好的安全性能。此外,它还恶化了其他对手感知隐写分析仪的性能,开辟了一条新的现代隐写方案,能够克服强大的基于CNN的隐写分析。修改方向具有与梯度的反转符号相同的更高概率。以这种方式,生成所谓的对抗隐秘图像。实验证明,所提出的隐写方案通过提高其漏检率来实现针对目标对手 - 不知道的隐写分析器的更好的安全性能。此外,它还恶化了其他对手感知隐写分析仪的性能,开辟了一条新的现代隐写方案,能够克服强大的基于CNN的隐写分析。实验证明,所提出的隐写方案通过提高其漏检率来实现针对目标对手 - 不知道的隐写分析器的更好的安全性能。此外,它还恶化了其他对手感知隐写分析仪的性能,开辟了一条新的现代隐写方案,能够克服强大的基于CNN的隐写分析。实验证明,所提出的隐写方案通过提高其漏检率来实现针对目标对手 - 不知道的隐写分析器的更好的安全性能。此外,它还恶化了其他对手感知隐写分析仪的性能,开辟了一条新的现代隐写方案,能够克服强大的基于CNN的隐写分析。

论文4

Large-Scale JPEG Image Steganalysis Using Hybrid Deep-Learning Framework

基于混合深度学习框架的大规模JPEG图像隐写分析

- 期刊/会议名称:IEEE Transactions on Information Forensics and Security(TIFS2017)

- 作者信息:Jishen Zeng, Shunquan Tan, Bin Li, Jiwu Huang

研究进展

在图像隐写分析中采用深度学习仍处于初始阶段。在本文中,我们提出了一种用于JPEG隐写分析的通用混合深度学习框架,它结合了丰富的隐写模型背后的领域知识。我们提议的框架涉及两个主要阶段。第一阶段是手工制作,对应于丰富模型的卷积阶段和量化和截断阶段。第二阶段是包含多个深子网的复合深度神经网络,其中在训练过程中学习模型参数。我们提供了实验证据和理论反思,认为阈值量化器的引入虽然禁用了基于梯度下降的底部卷积阶段的学习,但确实具有成本效益。我们对从ImageNet中提取的大规模数据集进行了大量实验。我们实验中使用的主要数据集包含500 000个封面图像,而我们最大的数据集包含500万个封面图像。我们的实验表明,量化和截断在深度学习隐写器中的集成确实可以明显提高检测性能。此外,我们证明我们的框架对JPEG阻塞工件的更改不敏感,并且学习的模型可以很容易地转移到不同的攻击目标甚至是不同的数据集。这些特性在实际应用中至关重要。我们的实验表明,量化和截断在深度学习隐写器中的集成确实可以明显提高检测性能。此外,我们证明我们的框架对JPEG阻塞工件的更改不敏感,并且学习的模型可以很容易地转移到不同的攻击目标甚至是不同的数据集。这些特性在实际应用中至关重要。我们的实验表明,量化和截断在深度学习隐写器中的集成确实可以明显提高检测性能。此外,我们证明我们的框架对JPEG阻塞工件的更改不敏感,并且学习的模型可以很容易地转移到不同的攻击目标甚至是不同的数据集。这些特性在实际应用中至关重要。

论文5

RNN-SM: Fast Steganalysis of VoIP Streams Using Recurrent Neural Network

RNN-SM:使用递归神经网络快速秘密分析VoIP流

- 期刊/会议名称:IEEE Transactions on Information Forensics and Security(TIFS2018)

- 作者信息:Zinan Lin, Yongfeng Huang, Jilong Wang

研究进展

量化指数调制(QIM)隐写术使得隐藏IP语音(VoIP)流中的秘密信息成为可能,未经授权的实体可以利用这些信息来建立用于恶意目的的隐蔽信道。根据实际情况的要求,检测短QIM隐写样本仍然是一个未解决的挑战。在本文中,我们提出了一种有效的在线隐写分析方法来检测QIM隐写术。我们在VoIP流中发现了四种强大的码字相关模式,这些模式在嵌入隐藏数据后会失真。为了提取这些相关特征,我们提出了基于递归神经网络(RNN)的码字相关模型。此外,我们提出了特征分类模型,将这些相关特征分类为封面语音和隐秘语音类别。整个基于RNN的隐写分析模型(RNN-SM)在受监督的学习框架中进行训练。实验表明,在完全嵌入率样本中,RNN-SM具有高检测精度,即使样本短至0.1秒,仍保持在90%以上,并且显着高于其他最先进的方法。对于对低嵌入率样本进行隐写分析的挑战性任务,RNN-SM也实现了高精度。每个样品的平均测试时间低于样品长度的0.15%。这些线索表明RNN-SM满足短样本检测需求,是用于在线VoIP隐写分析的最先进算法。即使样品短至0.1秒,它仍然保持在90%以上,并且明显高于其他最先进的方法。对于对低嵌入率样本进行隐写分析的挑战性任务,RNN-SM也实现了高精度。每个样品的平均测试时间低于样品长度的0.15%。这些线索表明RNN-SM满足短样本检测需求,是用于在线VoIP隐写分析的最先进算法。即使样品短至0.1秒,它仍然保持在90%以上,并且明显高于其他最先进的方法。对于对低嵌入率样本进行隐写分析的挑战性任务,RNN-SM也实现了高精度。每个样品的平均测试时间低于样品长度的0.15%。这些线索表明RNN-SM满足短样本检测需求,是用于在线VoIP隐写分析的最先进算法。

小结

人工智能为各个领域的研究提供了高效率的方法,在搜索最近几年的信息隐藏方面的论文时,我发现很多篇关于图像隐写的论文【e.g.论文1-4】都用到了卷积神经网络,还有少量其他隐写用到了循环神经网络【e.g.论文5】,这主要是因为卷积神经网络的局部权值共享特点降低了网络的复杂性,而多维输入向量的图像可以直接输入网络这一特点又避免了特征提取和分类过程中数据重建的复杂度,这使得卷积神经网络在语音识别和图像处理方面具有巨大优势。

参考资料

- 时域,空域,频域的基本概念