配置基于区域策略的防火墙

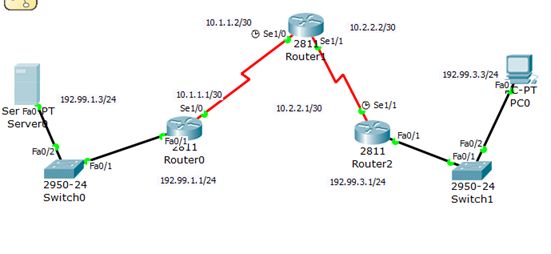

拓扑以及地址规划

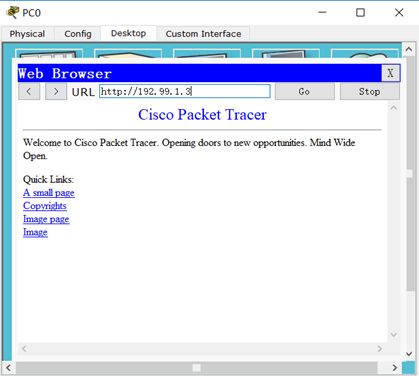

实验前确保网络连通

service-0 ping通PC-0

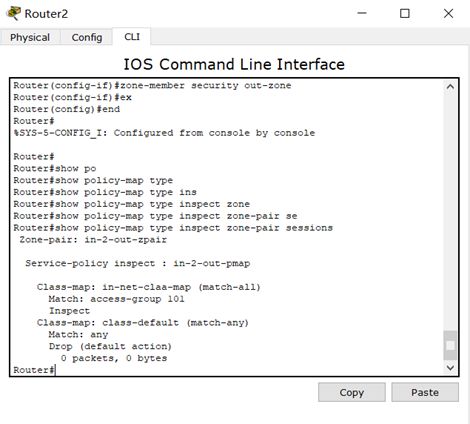

创建一个内部区域。

R2(config)# zone security IN-ZONE

R2(config-sec-zone)# zone security OUT-ZONE

R2(config-sec-zone)# exit

创建一个用来定义内部流量的ACL

R2(config)# access-list 101 permit ip 192.99.3.0 0.0.0.255 any

创建一个涉及内部流量ACL的class map

R2(config)# class-map type inspect match-all IN-NET-CLAA-MAP

R2(config-cmap)# match access-group 101

R2(config-cmap)# exit

创建一个策略图

R2(config)# policy-map type inspect IN-2-OUT-PMAP.

定义一个检测级别类型和参考策略图。

R2(config-pmap)# class type inspect IN-NET-CLAA-MAP

定义检测策略图

R2(config-pmap-c)# inspect

创建一对区域

R2(config)# zone-pair security IN-2-OUT-ZPAIR source IN-ZONE destination OUT-ZONE

定义策略图来控制两个区域的流量。

R2(config-sec-zone-pair)# service-policy type inspect IN-2-OUT-PMAP

R2(config-sec-zone-pair)# exit

R2(config)#

把端口调用到合适的安全区域。

R2(config)# interface fa0/1

R2(config-if)# zone-member security IN-ZONE

R2(config-if)# exit

R2(config)# interface s1/1

R2(config-if)# zone-member security OUT-ZONE

R2(config-if)# exit

验证内配置ZPF后内部能访问外部

PC-0 ping service-0服务器并且telnet到R1的s1/1口

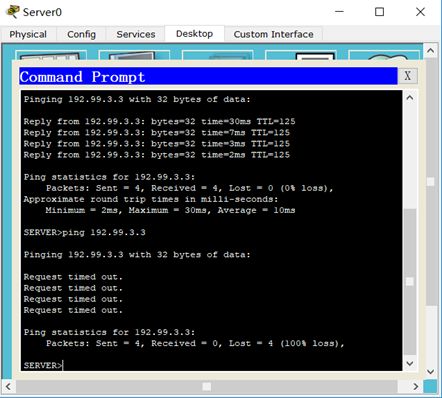

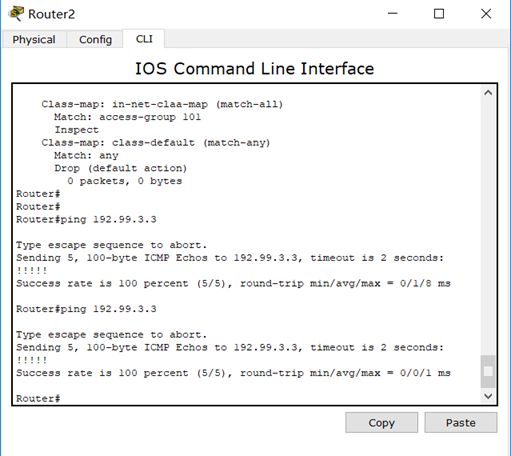

测试外部区域到内部区域的防火墙功能

R2ping PC-0

总结

这是一份认真耐心的活,长时间的配置让错误机率变高。配置多了,就会有辨别错误的方法和思路,也让整个网络结构更加具体和清晰了,无疑是总结和巩固所学知识的一个过程。