记得当初支付宝刚刚推出的时候,身边的朋友都很担心钱存入之后会被别人盗刷,毕竟它没有像传统支付那样有一张物理卡。根据我们前面文章的介绍,Bitcoin网络是一个“黑暗森林”,它甚至没有类似支付宝这样的中心机构来帮你做风控或者担保,而且其上所有的交易信息都是公开的,那它安全吗?虽然人们称它是一种“数字加密货币”,你的Bitcoin会不会被别人盗用,你放心用Bitcoin去支付吗?

2013年8月,Symantec在其官方博客上发文声称,Android 4.2(Jelly Bean)之前的版本由于其安全随机数生成器未初始化导致的漏洞会让部分Android版本的Bitcoin钱包存在私钥泄露的风险。随后,Google确认了该漏洞并给出了修复。同时,Bitcoin发布了紧急升级提醒来修复相关版本的钱包。一旦Bitcoin钱包的私钥发生泄露,那别人就可以随意花费该钱包里的币了。好可怕啊!

然而,这并没有真正挑战到Bitcoin网络或都区块链本身的安全性,因为一类神秘的曲线------椭圆曲线(Elliptic Curve)。“加密货币”中普遍用到了椭圆曲线加密(ECC, Elliptic Curve Cryptography),严格地讲,用到了椭圆曲线数字签名(ECDSA)。ECC是公钥加密体系的一种,这里对公钥加密不再赘述。简单地讲,存在公钥和私钥一对密钥对,公钥用来加密,私钥用来签名,公钥可以由私钥产生。在介绍椭圆曲线加密之前,我想先简要介绍下Bitcoin网络中对公钥和私钥的使用,即它如何通过公钥加密体系保证支付的安全,来解释为什么上述Android安全漏洞事件中,私钥泄露后钱包可能被盗刷。

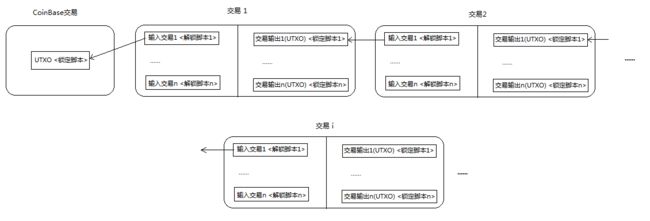

前文《Bitcoin网络中的“黑暗森林”》中提到:支付时,支付方节点会从本地的交易记录中查找与当前钱包匹配的UTXO(s)作为新的交易的输入。一个交易中包含作为输入的UTXO(s)对应的解锁脚本(输入脚本)和输出的锁定脚本(输出脚本),与当前钱包匹配即是指钱包提供的解锁脚本与UTXO(s)对应的锁定脚本匹配。当前交易与作为输入的上一个交易的UTXO(s)之间的关系如下图所示:

最开始的交易是CoinBase交易,它没有输入,是系统对矿工挖出矿后进行奖励的交易记录。其它交易的输入均是前一个交易的UTXO,在验证交易的时候,必须要执行输入交易的解锁脚本和对应的UTXO的锁定脚本,通过验证后才能使用该UTXO。请注意,就是在这一步,保证了其它人不能使用你的钱包里的币,因为你的钱包里的币实际上是通过锁定脚本锁定的UTXO(s),只能由包含签名的解锁脚本才能匹配和使用这个UTXO。通俗地讲,就是在前几次的交易中,你作为收款方,其他人支付给你支票(UTXO),这个支票是含有附加的授权信息(锁定脚本): “必须要xxx签名后才能兑换” (xxx是你的名字)。过几天,你要购买东西,准备用这张支票进行支付时,必须出示身份证并在签名栏签下你的名字xxx(解锁脚本),对方才有可能收这张支票,因为你不签名或者签了其他人的名,这张支票是不能兑付的。

接下来看看脚本的格式及其验证过程。

解锁脚本有如下格式:

"

锁定脚本有如下格式:

"DUP HASH160

Bitcoin客户端使用堆栈执行引擎执行解锁脚本和锁定脚本来验证是否匹配。节点将解锁脚本和锁定脚本拼接成一段脚本,然后从左至右地处理脚本中的数据或操作码,数据将被压入脚本执行引擎中的堆栈,操作码操作栈顶数据并根据结果操作堆栈(弹出栈顶数据或者压入操作结果),如下图所示:

脚本中的DUP、HASH160、EQUALVERFIY和CHECKSIG等是脚本语言中定义的操作码,还有PUSHDATA、RETURN及其他很多操作码,但其中没有循环或复杂流程控制相关的操作码,导致其图灵非完备性。这一方面控制了脚本的复杂度以防逻辑炸弹,另一方面也限制了其应用范围。以太坊通过引入EVM,定义了图灵完备的脚本语言,甚至还支持某些高级脚本语言,使得其应用场景大大增加,突破了数字货币领域的限制。然而,为了防止无限循环,ETH中引入了Gas来限制操作总步骤数,这里暂不深入,将在后续文中介绍。

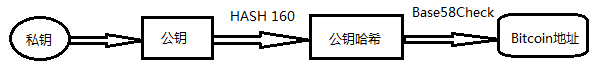

从图示的验证过程中可以看出,节点首先验证了公钥(PubK)是否与锁定脚本中的公钥哈希(PubKHash)是否是一致的,然后验证提供的签名(Sig)与公钥(PubK)是否匹配。第一步实际上是保证转账给了正确的Bitcoin地址,第二步是保证钱包可以使用该Bitcoin地址中的币。签名与公钥的验证过程将在“曲线上的“加密货币”(二)”中介绍,简单地说,如果进行签名的私钥与公钥匹配的话,那签名就可以通过公钥的验证。值得注意的是,验证公钥与公钥哈希的过程,实际上包含了比特币地址产生的机制。我们在实际支付过程中,只知道收款方的Bitcoin地址,但输出的锁定脚本中要填入对方的公钥哈希,莫非公钥哈希与Bitcoin地址就是同一个东西?是的,Bitcoin地址实际上是公钥哈希通过Base58或者Base58Check编码后的形式。Bitcoin地址产生过程如下图所示:

公钥经过HASH160(即RIPEMD160(SHA256(PubK)))后变成定长(160bit)的数字,Base58编码类似于Base64编码,是为了便于对数字进行抄录与阅读,将其编码成字符串而进行的编码,它是Base64的子集,去除了容易混淆的0、o、l、I、+、/等6个字符。Base58Check是加入了校验码之后的Base58编码。简单地理解,公钥哈希与Bitcoin地址是同一个数字的不同表现形式,可以相互转换。需要注意的是,公钥哈希是无法得到公钥的,因为它是公钥通过单向Hash后产生的。所以说,Bitcoin网络中只流传着Bitcoin地址或者公钥哈希,公钥只是在能从交易的解锁脚本上看到。

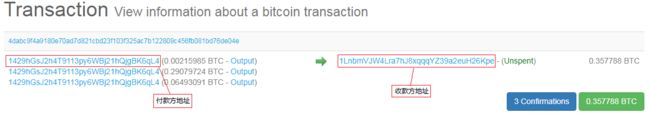

最后,我们来看一个实际的例子。我们从blockchain.info上查看交易 4dabc9f4a9180e70ad7d821cbd23f103f325ac7b122809c456fb081bd76de04e 。它包含三个输入的UTXOs和一个输出的UTXO:

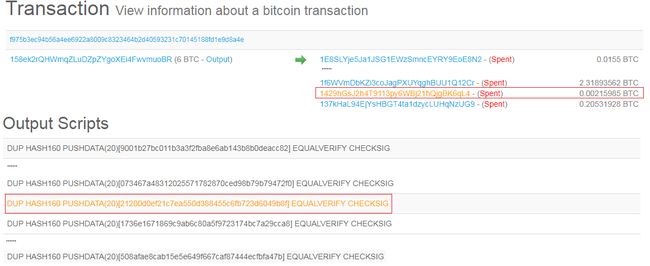

对应三个解锁脚本和一个锁定脚本:

其中,第一个输入的指向的是上一个交易( f975b3ec94b56a4ee6922a8009c8323464b2d40593231c70145188fd1e9d8a4e )中的一个UTXO,它对应的锁定脚本是:

同时,可以看到锁定脚本(输出脚本)中的公钥哈希就是收款方的HASH160地址:

到此,我们就可以解释为什么私钥泄露后Bitcoin钱包会被盗刷了。从私钥中,我们可以得到公钥,从而可以构造出合法的解锁脚本。那么所有与该公钥对应的Bitcoin地址中的币就可以被支付或者转移了。所以很可怕啊!

一般地,私钥存储在钱包客户端中,也可以制作纸钱包,将私钥封存在纸上。除了人为地泄露私钥,还有其他方式破解出私钥吗?从上图可以看到,公钥是从私钥生成的,公钥可以从解锁脚本中提到,那反过来可以从公钥破解出私钥吗?很难。以现有的计算条件还没有破解131bit的ECC系统,2004年破解109bit的ECC系统花了17个月,而“加密货币”中使用的是256bit的ECC,大致需要23.8x2^70个月。那么上述Android安全漏洞如何可以造成私钥泄露呢?从私钥如何得到公钥,如何保证从公钥破解出私钥那么难呢?这就要归功于神秘的椭圆曲线了,我们将在“曲线上的“加密货币”(二)”介绍。