目录

- 1 实验目的

- 2 实验内容

- 3. 实验报告

- 3.1 DNS

- 3.2 FTP

- 3.3 DHCP

- 3.4 smtp和pop3

- 3.5 其他应用层协议 (不作要求,但属于加分项)

1 实验目的

熟练使用Packet Tracer工具。分析抓到的应用层协议数据包,深入理解应用层协议,包括语法、语义、时序。

2 实验内容

使用Packet Tracer,正确配置网络参数,抓取应用层协议的数据包并分析,协议包含DNS、FTP, DHCP, stmp, pop3。步骤包含:

- 建立网络拓扑结构

- 配置参数

- 抓包

- 分析数据包

3. 实验报告

(1)在博文开头给出你的个人信息

- 姓名 邹文兵

- 学号 201821121028

- 班级 计算1811

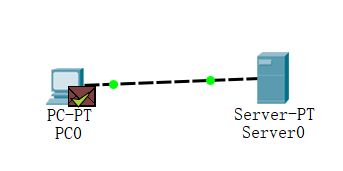

(2)建立网络拓扑结构

该拓扑结构由一台服务器(server0)和一台客户端(pc0)组成

3.1 DNS

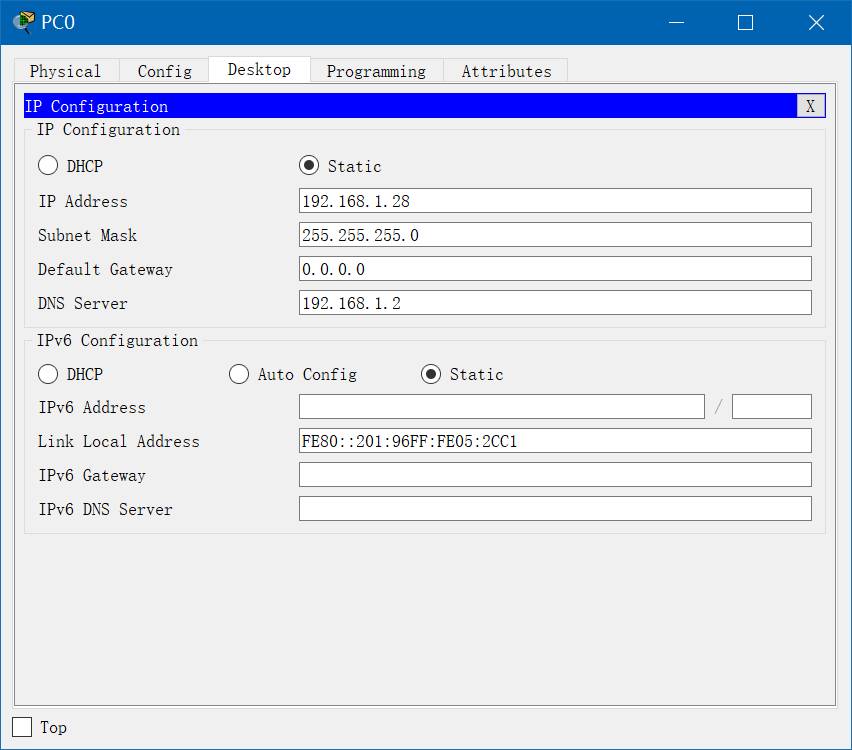

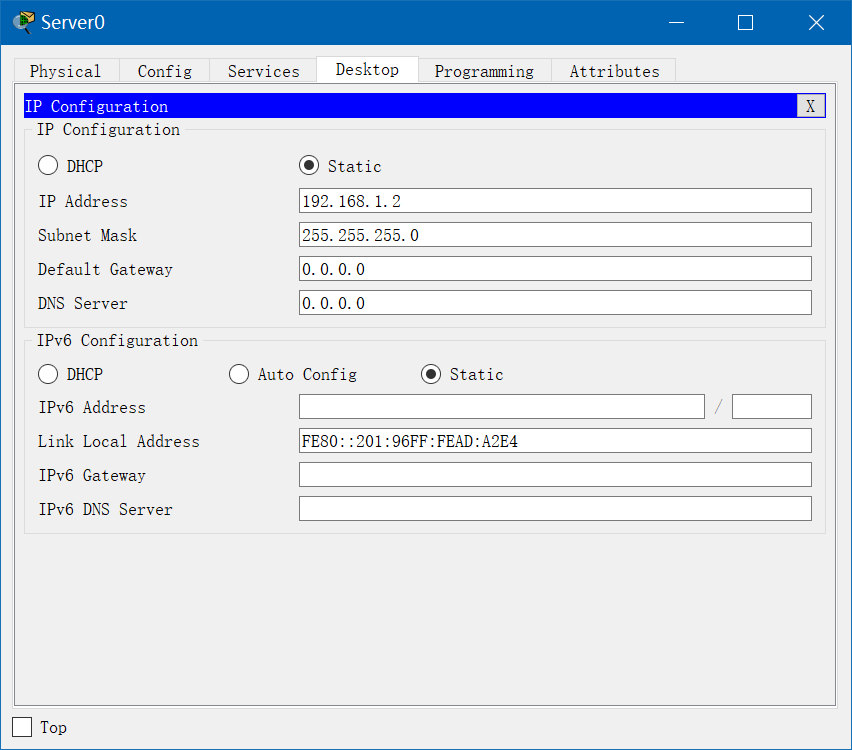

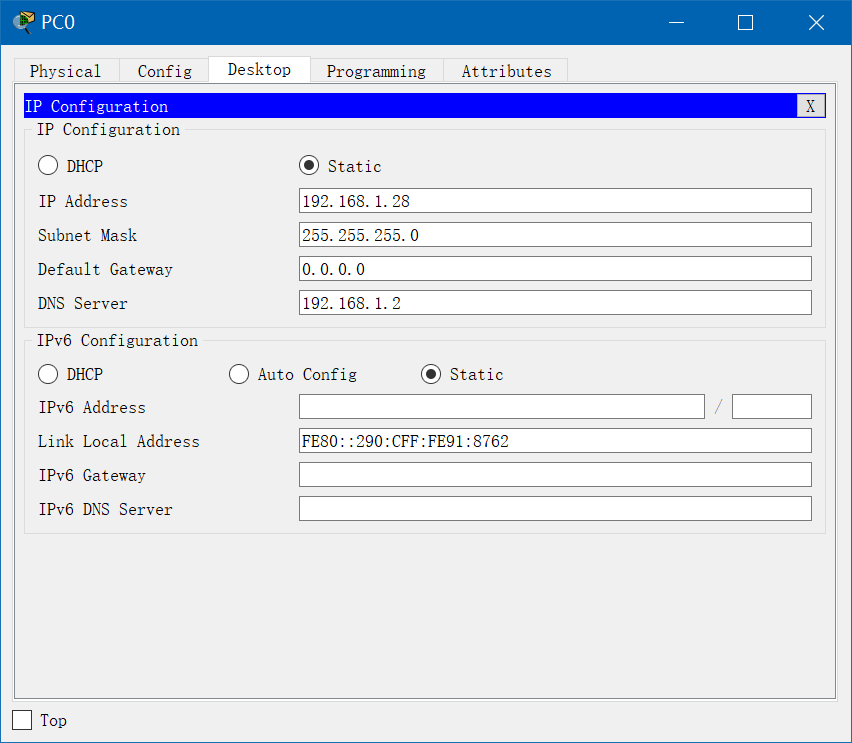

(3)配置参数

客户端的IP地址(192.168.1.28)

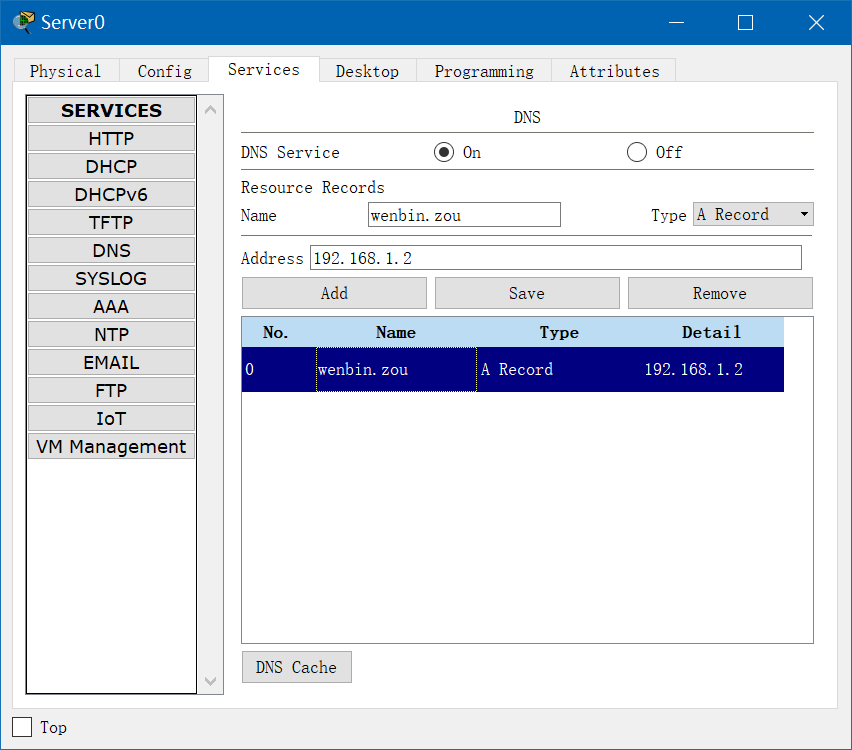

服务器的IP地址为(192.168.1.2),域名为(wenbin.zou)

(4)抓包并分析抓到的数据包

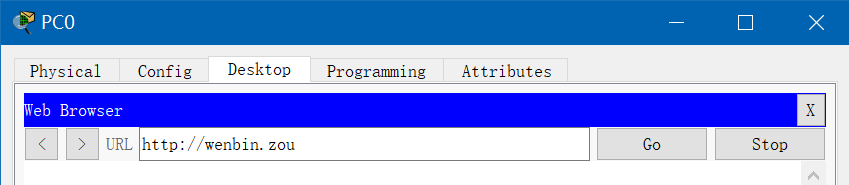

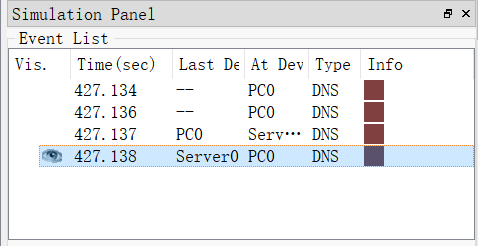

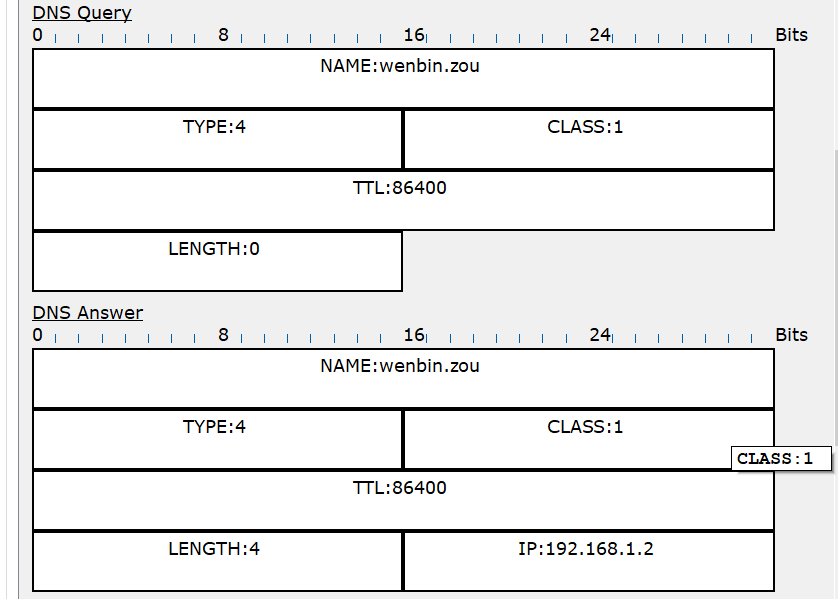

通过在客户端(PC0)中的Web Browser栏中输入域名为(wenbin.zou)从而进行DNS抓包

服务器(Server0)对客户端的应答报文为DNS Answer。该报文表示了域名为(wenbin.zou)的IP地址为 (192.168.1.2)

(5)通过该实验产生新的疑问及解答 (不作要求,但属于加分项)

通过该实验如果有产生新的疑问,可以写出来,并尝试自己解决问题。

3.2 FTP

(3)配置参数

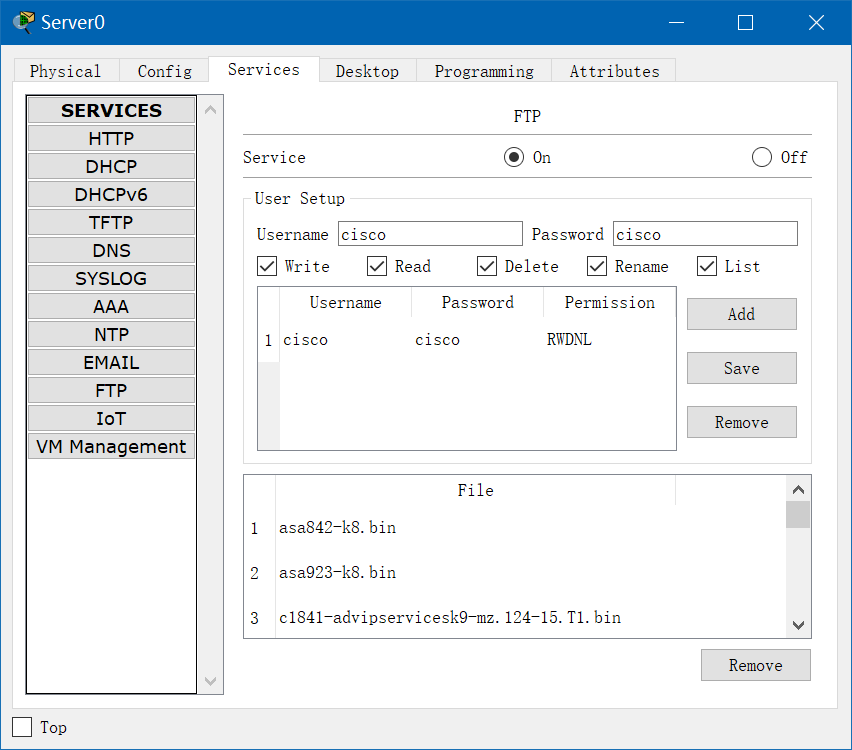

客户端的IP地址(192.168.1.28)服务器的IP地址为(192.168.1.2),服务器的FTP中的用户名和用户密码设置为系统默认值

(4)抓包并分析抓到的数据包

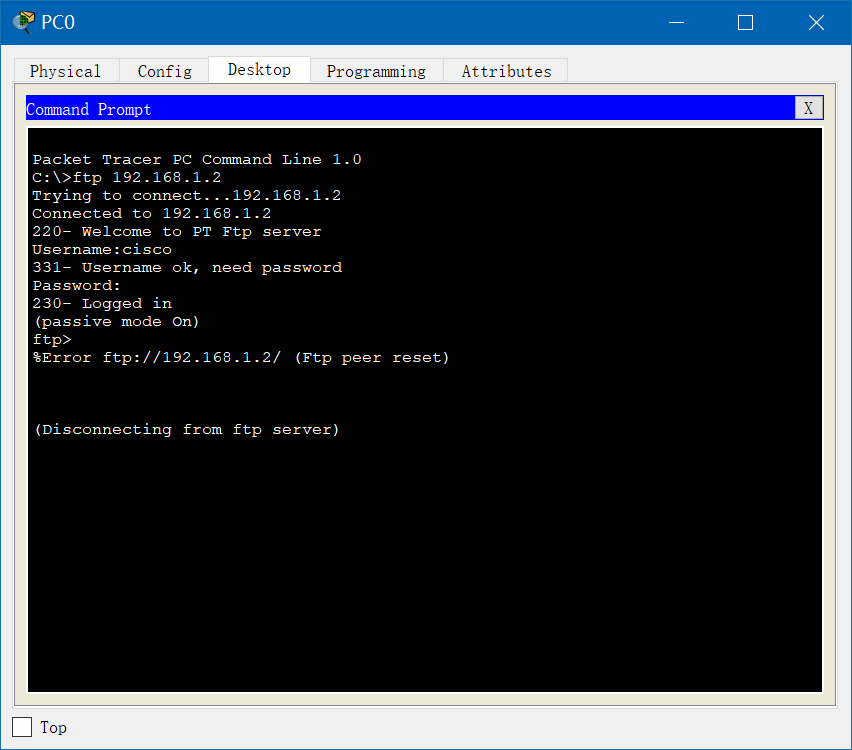

在用户端(PC0) 的Command Prompt中输入服务器的IP地址、用户名和用户密码进行登录。

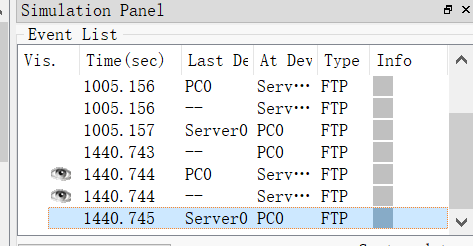

对应上面的各行命令所抓取到的包如下:

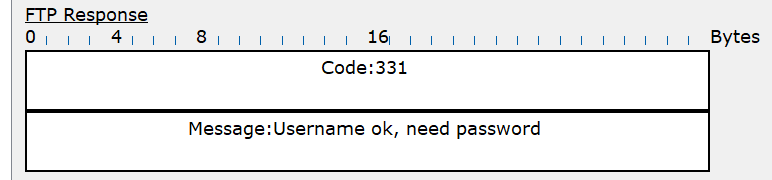

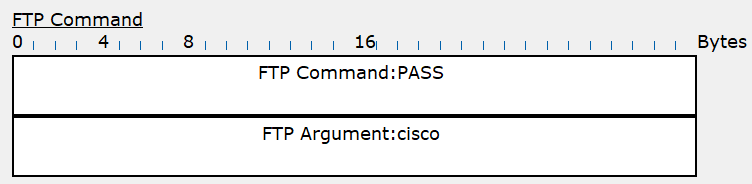

举例分析:

FTP Response为服务器对用户端的响应报文,内容为用户名正确,需要用户密码。

FTP Command为用户端对服务器的请求报文,用户密码为cisco

3.3 DHCP

(3)配置参数

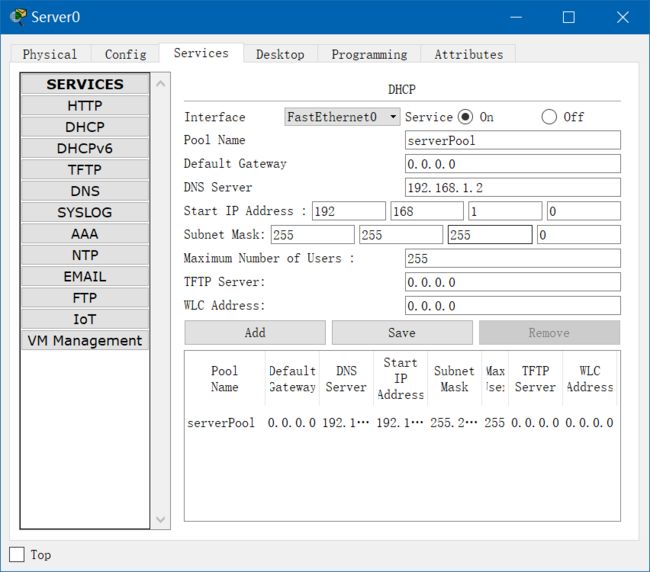

设置服务器(Server0)中的Services选项中的DHCP的参数如下:

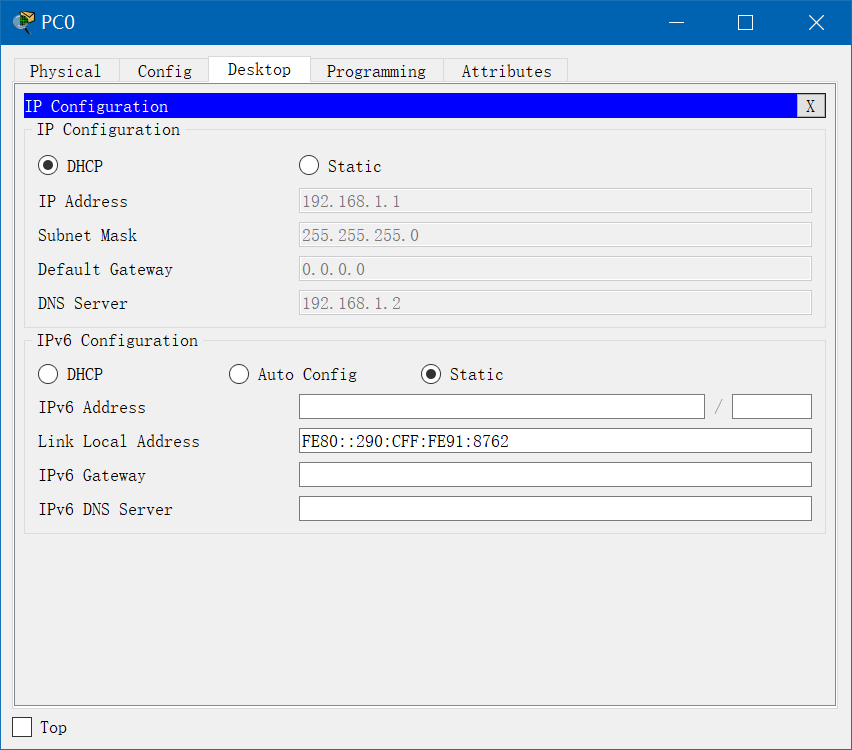

再将客户端(PC0)中的IP地址栏的静态改为(DHCP)模式

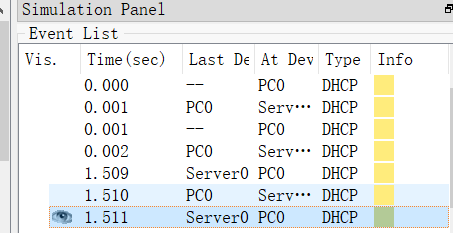

(4)抓包并分析抓到的数据包

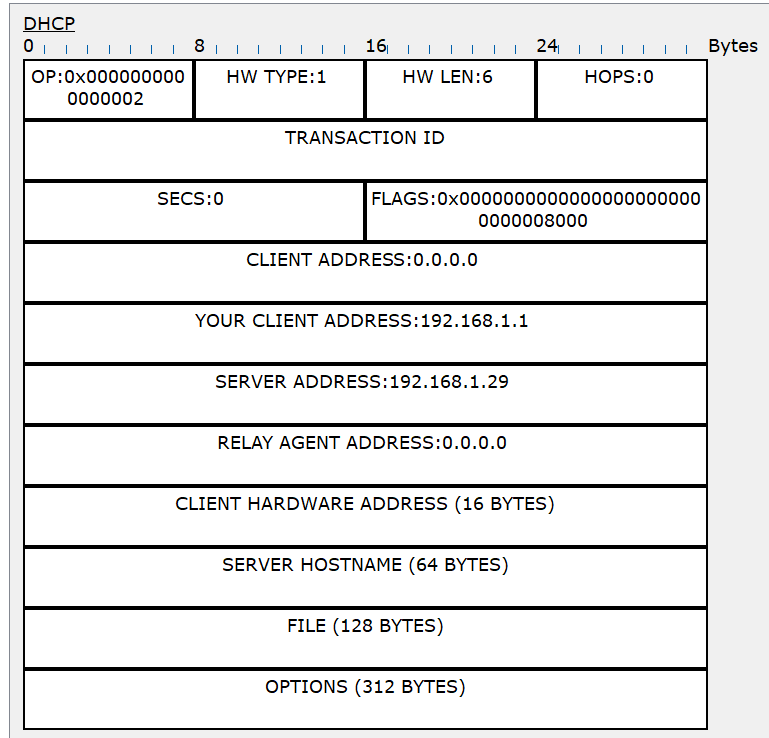

对DHCP包进行分析:

YOUR CLIENT ADDRESS:192.168.1 表示客户端ip地址

SERVER ADDRESS:192.168.1.29 表示服务器ip地址

FILE(128 BYTES) 表示文件大小为128字节

3.4 smtp和pop3

(3)配置参数

客户端的IP地址(192.168.1.28),并改成为静态(Ststic)

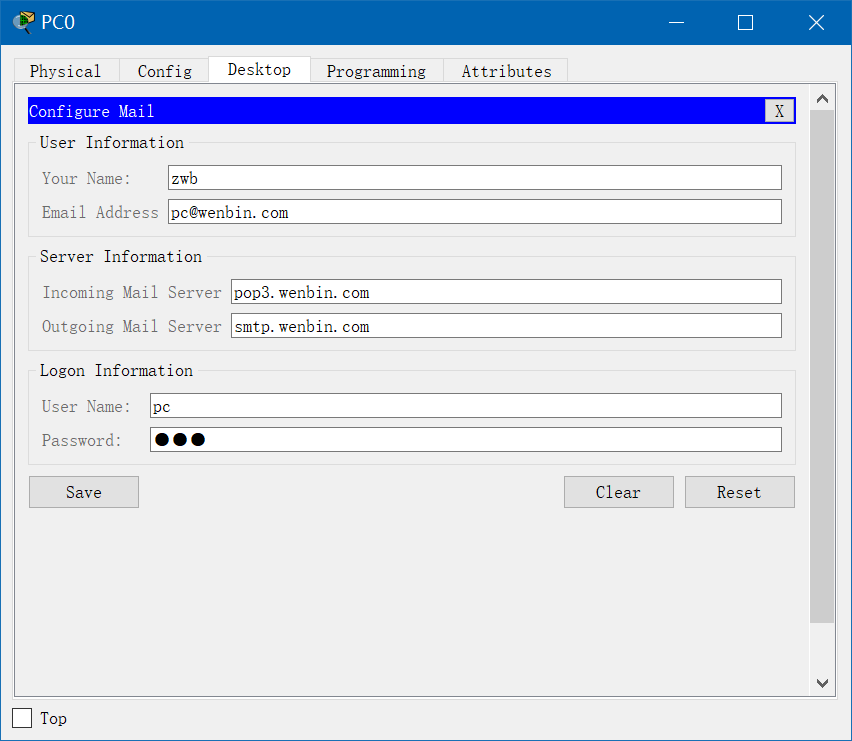

客户端的配置邮件设置为如下:

服务器配置如下:

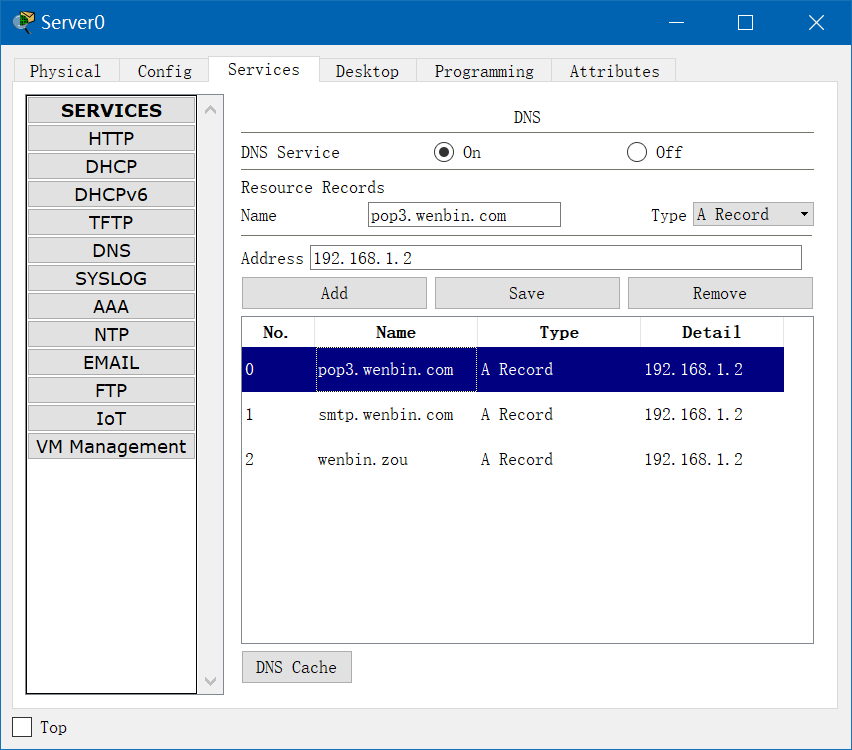

在Servers中的DNS设置中添加pop3和smtp:

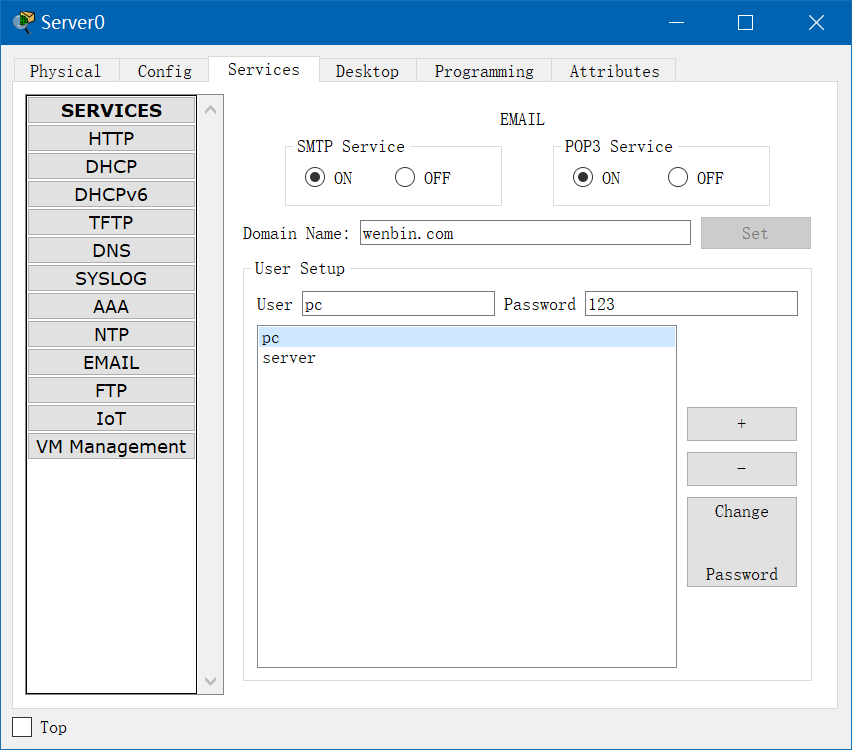

在Servers中的EMAIL中添加pc和server:

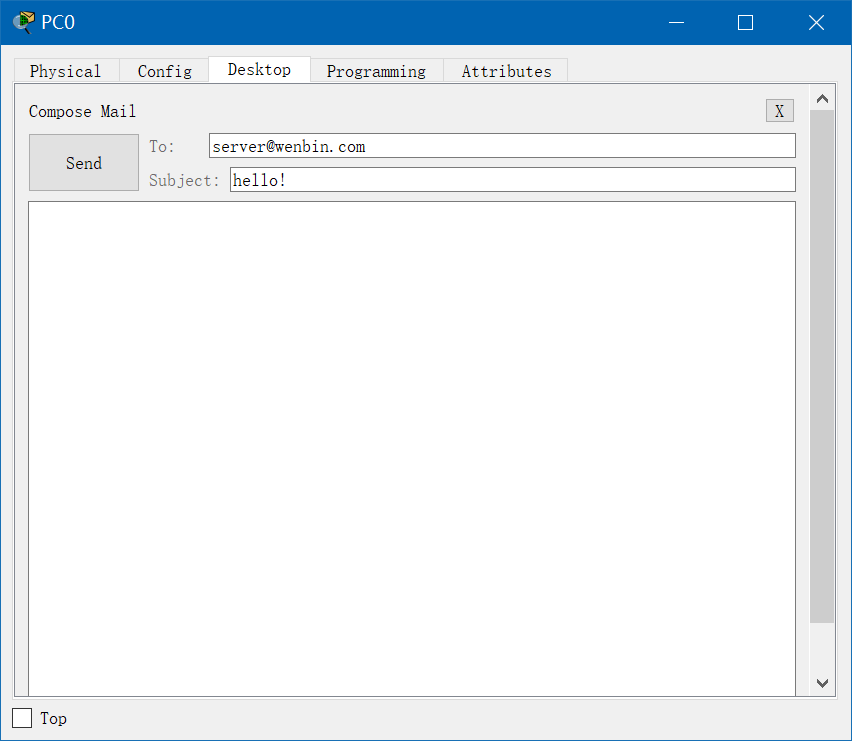

设置完后再在客户端的邮件发送界面编辑并发送邮件:

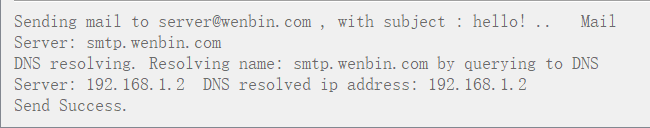

发送邮件成功后会显示发送的内容以及接受者的详细地址:

(4)抓包并分析抓到的数据包

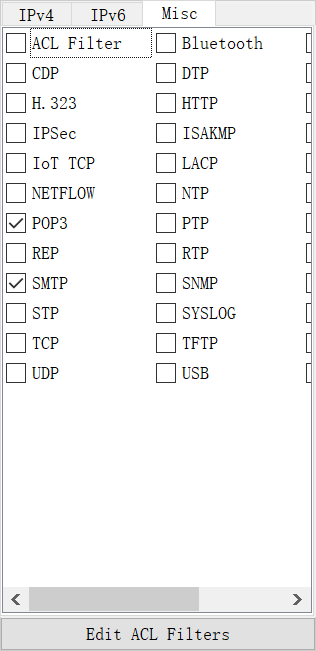

勾选pop3和smtp:

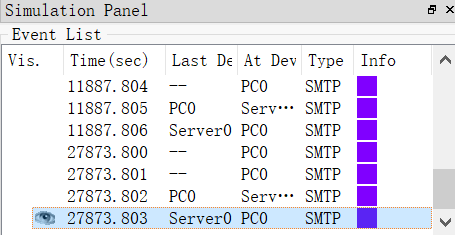

在服务器发送邮件时进行抓包:

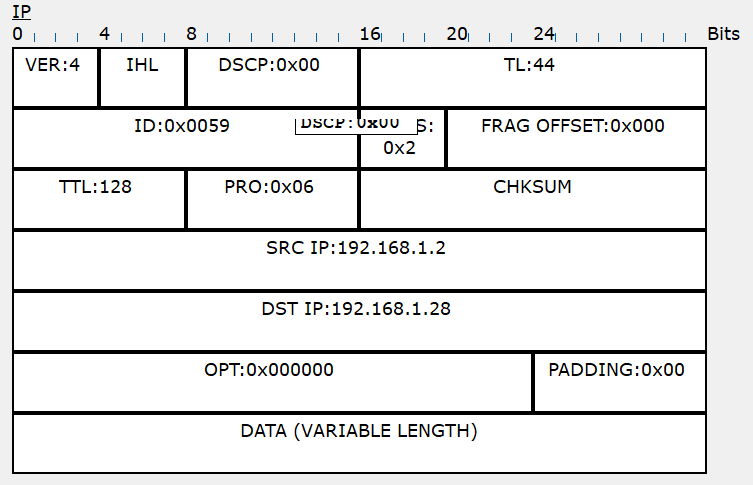

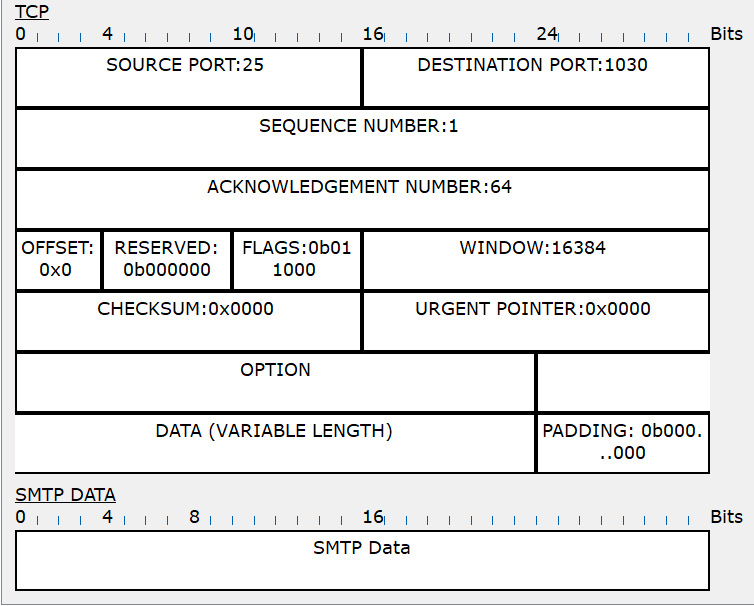

SRC IP->source ip 表示源地址为:192.168.1.2

DST IP->Destination ip 表示目的地址:192.168.1.28

(3)通过该实验产生新的疑问及解答

在客户端编辑邮件时需要用到密码才能发送到对方,而在我们实际操作过程中并不需要用到密码也可以发送文件到指定用户。

参考资料:

[1] 结合Wireshark捕获分组深入理解TCP/IP协议栈

[2] 结合Wireshark捕获分组深入理解TCP/IP协议栈之HTTP协议