JWT

JWT

1. JWT是什么

JSON Web Token (JWT),它是目前最流行的跨域身份验证解决方案

2. 为什么使用JWT

JWT的精髓在于:“去中心化”,数据是保存在客户端的。

{"UserName": "Chongchong","Role": "Admin","Expire": "2019-10-11 10:15:56"}

之后,当用户与服务器通信时,客户在请求中发回JSON对象

3.为了防止用户篡改数据,服务器将在生成对象时添加签名,并对发回的数据进行验证

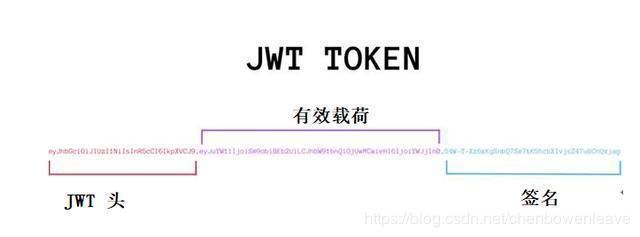

JWT的组成

一个JWT实际上就是一个字符串,它由三部分组成:头部(Header)、载荷(Payload)与签名(signature)

#jwt头

eyJhbGciOiJIUzI1NiJ9.

#有效载荷

eyJleHAiOjE1NjI4NTMzMzAsImlhdCI6MTU2Mjg1MzMyNywidXNlcm5hbWUiOiJ6c3MifQ.

#签名

e098Vj9KBlZfC12QSDhI5lUGRLbNwb27lrYYSL6JwrQ

它是一个很长的字符串,中间用点(.)分隔成三个部分。注意,JWT 内部是没有换行的,这里只是为了便于展示,将它写成了几行。

写成一行,就是下面的样子:

Header.Payload.Signature

Header

{"typ":"JWT","alg":"HS256"}

这个json中的typ属性,用来标识整个token字符串是一个JWT字符串;它的alg属性,用来说明这个JWT签发的时候所使用的签名和摘要算法

typ跟alg属性的全称其实是type跟algorithm,分别是类型跟算法的意思。之所以都用三个字母来表示,也是基于JWT最终字串大小的考虑,

同时也是跟JWT这个名称保持一致,这样就都是三个字符了…typ跟alg是JWT中标准中规定的属性名称

Payload(负荷)

{"sub":"123","name":"Tom","admin":true}

payload用来承载要传递的数据,它的json结构实际上是对JWT要传递的数据的一组声明,这些声明被JWT标准称为claims,它的一个“属性值对”其实就是一个claim(要求),

每一个claim的都代表特定的含义和作用。

注1:英文“claim”就是要求的意思

注2:如上面结构中的sub代表这个token的所有人,存储的是所有人的ID;name表示这个所有人的名字;admin表示所有人是否管理员的角色。当后面对JWT进行验证的时候,这些claim都能发挥特定的作用

根据JWT的标准,这些claims可以分为以下三种类型:

A. Reserved claims(保留)

它的含义就像是编程语言的保留字一样,属于JWT标准里面规定的一些claim。JWT标准里面定义好的claim有:

iss(Issuser):代表这个JWT的签发主体; sub(Subject):代表这个JWT的主体,即它的所有人;

aud(Audience):代表这个JWT的接收对象; exp(Expiration time):是一个时间戳,代表这个JWT的过期时间;

nbf(Not Before):是一个时间戳,代表这个JWT生效的开始时间,意味着在这个时间之前验证JWT是会失败的;

iat(Issued at):是一个时间戳,代表这个JWT的签发时间; jti(JWT ID):是JWT的唯一标识。

B. Public claims,略(不重要)

C. Private claims(私有)

这个指的就是自定义的claim,比如前面那个示例中的admin和name都属于自定的claim。这些claim跟JWT标准规定的claim区别在于:JWT规定的claim,JWT的接收方在拿到JWT之后,都知道怎么对这些标准的claim进行验证;而private claims不会验证,除非明确告诉接收方要对这些claim进行验证以及规则才行

按照JWT标准的说明:保留的claims都是可选的,在生成payload不强制用上面的那些claim,你可以完全按照自己的想法来定义payload的结构,不过这样搞根本没必要:

第一是,如果把JWT用于认证, 那么JWT标准内规定的几个claim就足够用了,甚至只需要其中一两个就可以了,假如想往JWT里多存一些用户业务信息,

比如角色和用户名等,这倒是用自定义的claim来添加;第二是,JWT标准里面针对它自己规定的claim都提供了有详细的验证规则描述,

每个实现库都会参照这个描述来提供JWT的验证实现,所以如果是自定义的claim名称,那么你用到的实现库就不会主动去验证这些claim

signature

签名是把header和payload对应的json结构进行base64url编码之后得到的两个串用英文句点号拼接起来,然后根据header里面alg指定的签名算法生成出来的。

算法不同,签名结果不同。以alg: HS256为例来说明前面的签名如何来得到。

按照前面alg可用值的说明,HS256其实包含的是两种算法:HMAC算法和SHA256算法,前者用于生成摘要,后者用于对摘要进行数字签名。这两个算法也可以用HMACSHA256来统称

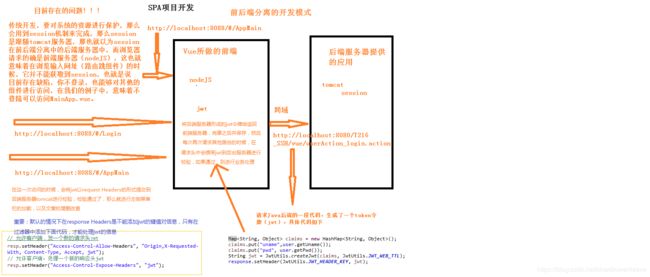

jwt实现验证:

java后端代码

当用户登录成功后回将生成的jwt加密字符串放入到响应头中。

注意,写这行代码前一定要在过滤器中额外添加header外部设置:

// 允许客户端,发一个新的请求头jwt

resp.setHeader("Access-Control-Allow-Headers", "Origin,X-Requested-With, Content-Type, Accept, jwt");

// 允许客户端,处理一个新的响应头jwt 这样客户端才能接收这个响应头

resp.setHeader("Access-Control-Expose-Headers", "jwt");

定义一个JwtFilter过滤器,所以需要登录后才能访问的请求通通要经过这个过滤器,这个过滤器的职责就是验证JWT令牌是否正确。如果不正确那么将无法访问。

package com.zking.vue.util;

import java.io.IOException;

import java.util.regex.Matcher;

import java.util.regex.Pattern;

import javax.servlet.Filter;

import javax.servlet.FilterChain;

import javax.servlet.FilterConfig;

import javax.servlet.ServletException;

import javax.servlet.ServletRequest;

import javax.servlet.ServletResponse;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import io.jsonwebtoken.Claims;

/**

* * JWT验证过滤器,配置顺序 :CorsFilte-->JwtFilter-->struts2中央控制器

*

* @author Administrator

*

*/

public class JwtFilter implements Filter {

// 排除的URL,一般为登陆的URL(请改成自己登陆的URL)

private static String EXCLUDE = "^/vue/userAction_login\\.action?.*$";

private static Pattern PATTERN = Pattern.compile(EXCLUDE);

private boolean OFF = false;// true关闭jwt令牌验证功能

@Override

public void init(FilterConfig filterConfig) throws ServletException {

}

@Override

public void destroy() {

}

@Override

public void doFilter(ServletRequest request, ServletResponse response, FilterChain chain)

throws IOException, ServletException {

HttpServletRequest req = (HttpServletRequest) request;

HttpServletResponse resp = (HttpServletResponse) response;

String path = req.getServletPath();

if (OFF || isExcludeUrl(path)) {// 登陆直接放行

chain.doFilter(request, response);

return;

}

// 从客户端请求头中获得令牌并验证

String jwt = req.getHeader(JwtUtils.JWT_HEADER_KEY);

Claims claims = this.validateJwtToken(jwt);

if (null == claims) {

// resp.setCharacterEncoding("UTF-8");

resp.sendError(403, "JWT令牌已过期或已失效");

return;

} else {

String newJwt = JwtUtils.copyJwt(jwt, JwtUtils.JWT_WEB_TTL);

resp.setHeader(JwtUtils.JWT_HEADER_KEY, newJwt);

chain.doFilter(request, response);

}

}

/**

* 验证jwt令牌,验证通过返回声明(包括公有和私有),返回null则表示验证失败

*/

private Claims validateJwtToken(String jwt) {

Claims claims = null;

try {

if (null != jwt) {

claims = JwtUtils.parseJwt(jwt);

}

} catch (Exception e) {

e.printStackTrace();

}

return claims;

}

/**

* 是否为排除的URL

*

* @param path

* @return

*/

private boolean isExcludeUrl(String path) {

Matcher matcher = PATTERN.matcher(path);

return matcher.matches();

}

// public static void main(String[] args) {

// String path = "/sys/userAction_doLogin.action?username=zs&password=123";

// Matcher matcher = PATTERN.matcher(path);

// boolean b = matcher.matches();

// System.out.println(b);

// }

}

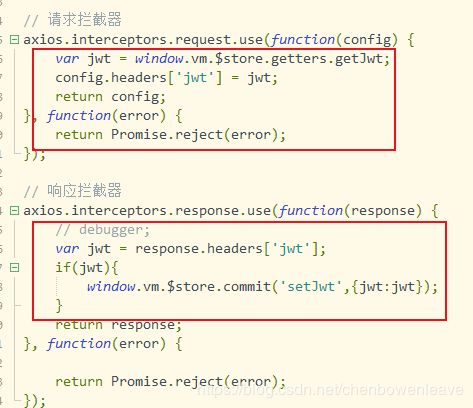

vue中

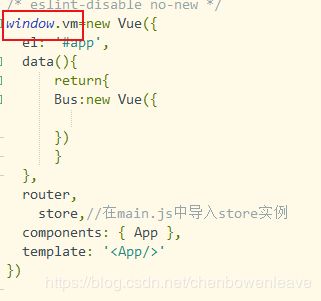

main.js中将vue实例注册到全局中去:

设置拦截器:

响应拦截器负责经JWT生成的令牌进行保存。而请求拦截器在每次发送请求的时候就回将响应的来的JWT令牌放入到请求头中一起发送到后端。后端通过验证令牌的正确和实时性来做到登录拦截。