nessus的安装以及使用(带详细步骤)

0x01 实验原理:

利用漏洞扫描器能够自动应用漏洞扫描原理,对目标主机安全漏洞进行检测,附带识别主机漏洞的特征库的功能,从而完成网络中大量主机的漏洞识别工作。(有相应的缺点)

0x02 实验拓扑:

0x03 实验步骤:

一、下载安装漏洞扫描器nessus

1.下载 Nessus

在官方网站下载对应的 Nessus 版本:http://www.tenable.com/products/nessus/select-your-operating-system

这里选择 Kali 对应的版本![]() 同意协议并下载

同意协议并下载

保存文件(save file),默认保存到下载目录

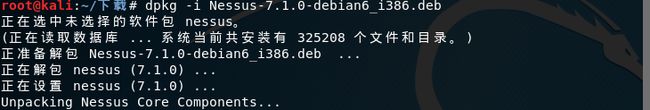

2.安装 Nessus

下载得到的是 deb 文件,与普通 deb 文件安装方法类似,在终端执行命令:cd 下载 然后在执行命令:

dpkg -i Nessus-7.1.0-debian6_i386.deb

3.启动 Nessus

根据上一步安装成功后的提示信息![]()

接下来进行启动和登陆 web 界面。

根据提示执行以下命令启动 nessus![]()

在终端执行命令:/etc/init.d/nessusd start

![]()

启动后可以查看nessus 启动状态

有如上图所示两条信息说明已经启动成功。

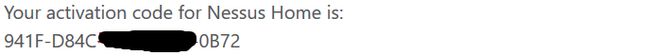

4.获取激活码

因为之后登陆 web 界面过程中需要输入 nessus 激活码,为了不打断中间的安装过程,我们提前获取激活码,以便稍后使用。

打开网站:http://www.tenable.com/products/nessus/nessus-plugins/obtain-an-activation-code

打开后选左边的free版本

点击“Nessus Home”版本下面的“Register Now”

跳转到注册页面,这里只需填写姓名和邮箱地址,姓名可以随意写,邮箱填写自己的真实邮箱,保证能收到激活码,然后点击“Register”

然后去邮件查收邮件了。

点开“Nessus Registration”发来的邮件

上图中显示的即为激活码,稍后会使用。

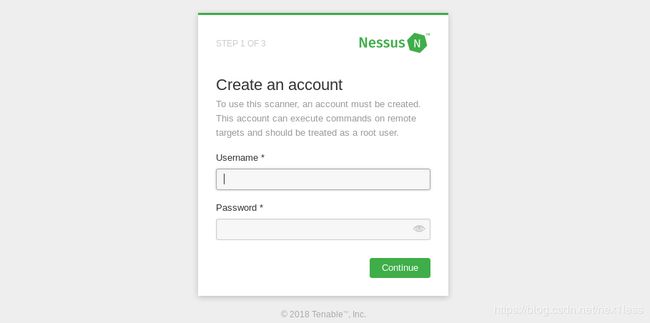

5.登陆 web 界面

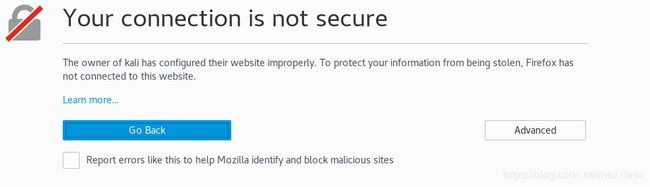

按照之前提示信息打开网页:https://kali:8834/

刚开始可能会看看到如上图所示的访问出错,不过点击“Adanced”根据提示将这个网站加入信任就可以了。

输入用户名及密码,这里均是自定义的,可以根据自己情况设置。

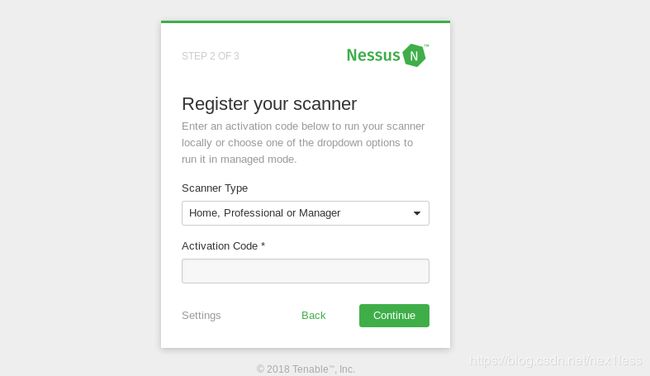

这一步就是需要输入刚邮件获取的激活码了。输入之后点下方“continue”

6.安装nessus插件

等插件下载完成就安装好了。

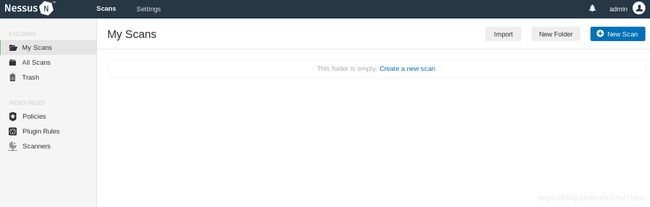

二、使用扫描器nessus扫描目标系统漏洞

1.制定扫描策略

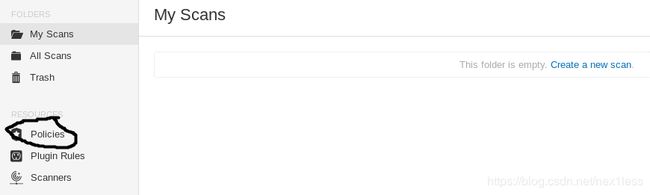

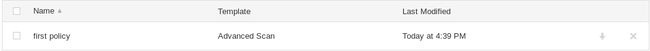

(1)选择页面左方的Policies

(2)选择右上方蓝色按钮

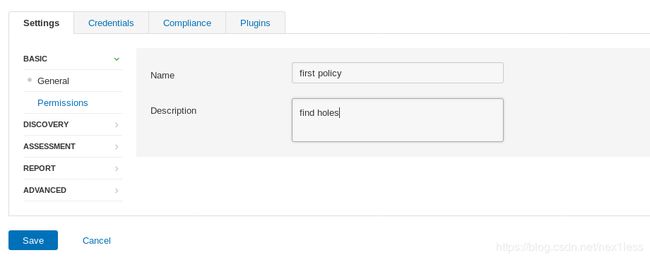

(3)选择策略Advance scan(用户可以选择其他策略或自己定义配置策略)

对于上面这个图,Permissions是权限管理,是否可以准许其他的nessus用户来使用你这个策略;Discovery里面有主机发现、端口扫描和服务发现等功能;assessment里面有对于暴力***的一些设定;Report里面是报告的一些设定;Advanced里面是一些超时、每秒扫描多少项等基础设定,一般来说这里默认就好。我们主要来看看那个“plugins”。

(5)Plugins里面就是具体的策略,里面有父策略,具体的父策略下面还有子策略,把这些策略制定得体的话,使用者可以更加有针对性的进行扫描。

策略很多,我们有针对性的进行筛选,筛选后“save”

保存完后,我们就发现policy里多了一条chenchenchen的记录:

策略制定完成

2.制定任务

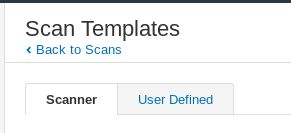

(1)选择My scan中的new scan

(2)选择User Defined

(3)选择完user defined之后发现我们之前制定好的策略就在其中,然后点击他

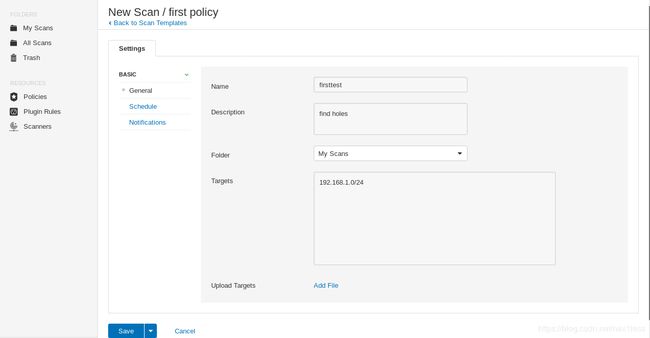

(4)打开进入任务配置页面,如图

名字为 firsttest,目标为寻找漏洞,目标网络为内网ip网段:192.168.1.0/24 然后点击save

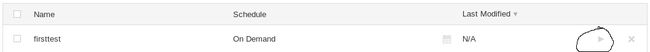

3.执行任务

点击save后,发现任务上有个三角号,点击它,任务开始执行

4.扫描结束,记录与分析漏洞

由上图可见,在这个网络中的各个设备中存在大量漏洞,并按漏洞级别做出了分类,我们还可以点击上方的“vulnerabilities”,去查看漏洞详细信息等,也可以做成报告,方便下一步计划的实施。

0x04 实验总结:

本次实验较为成功,向大家介绍了如何安装一个真正响彻业界的漏洞扫描器,又简单的利用了这个扫描器对目标网络进行扫描,并扫描出大量漏洞。当然这只是一次简单的扫描,而且用扫描器扫描虽然简单,但是首先他并不隐蔽(入侵检测设备会疯狂报警),扫描结果存在漏报。具有杀伤性等。