勒索病毒自救指南

0x00 勒索病毒背景

自2017年5月WannaCry(永恒之蓝勒索蠕虫)大规模爆发以来,勒索病毒已成为对政企机构和网民直接威胁最大的一类木马病毒。近期爆发的Globelmposter、GandCrab、Crysis等勒索病毒,攻击者更是将攻击的矛头对准企业服务器,并形成产业化;而且勒索病毒的质量和数量的不断攀升,已经成为政企机构面临的最大的网络威胁之一。

即使安装了杀毒软件,即使防护再强,如果企业被攻击,已经中了勒索病毒,应如何沉稳应对?

0x01 如何判断是否中了勒索病毒

- 电脑桌面被篡改

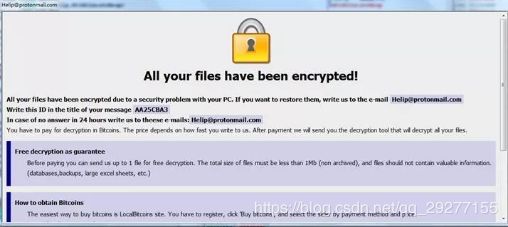

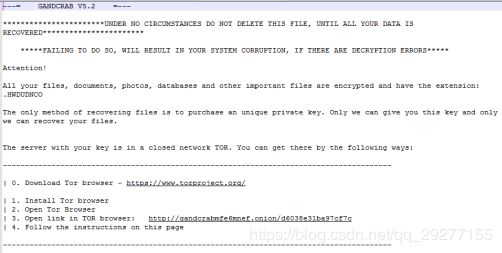

服务器被感染勒索病毒后,最明显的特征是电脑桌面发生明显变化,即:桌面通常会出现新的文本文件或网页文件,这些文件用来说明如何解密的信息,同时桌面上显示勒索提示信息及解密联系方式,通常提示信息英文较多,中文提示信息较少。下面为电脑感染勒索病毒后,几种典型的桌面发生变化的示图。

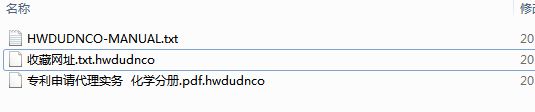

- 文件后缀被篡改

文件后缀名被篡改或者办公文档、照片、视频等文件的图标变为不可打开形式。一般来说,文件后缀名会被改成勒索病毒家族的名称或其家族代表标志,如:GlobeImposter家族的后缀为.dream、.TRUE、.CHAK等;Satan家族的后缀.satan、sicck;Crysis家族的后缀有.ARROW、.arena等。

下面为电脑感染勒索病毒后,几种典型的文件后缀名被篡改或文件图标变为不可打开的示意图。

0x02 勒索病毒应急处理方法

- 正确的做法

大多数企业在中了勒索病毒之后都会非常恐慌,不知怎么办,最直接的办法就是把中毒的机器进行隔离,断网处理,然后等待专业的安全服务人员上门进行处理,针对一般的勒索病毒应急处理方法,如下:

1.断网处理,防止勒索病毒内网传播感染,造成更大的损失

2.查找样本和勒索相关信息,确认是哪个勒索病毒家族的样本

3.确认完勒索病毒家族之后,看看是否有相应的解密工具,可以进行解密

4.进行溯源分析,确认是通过哪种方式传播感染的进来的,封堵相关的安全漏洞

5.做好相应的安全防护工作,以防再次感染

- 错误处置方法

- 使用移动存储设备

错误操作:当确认服务器已经被感染勒索病毒后,在中毒电脑上使用U盘、移动硬盘等移动存储设备。

错误原理:勒索病毒通常会对感染电脑上的所有文件进行加密,所以当插上U 盘或移动硬盘时,也会立即对其存储的内容进行加密,从而造成损失扩大。从一般性原则来看,当电脑感染病毒时,病毒也可能通过U盘等移动存储介质进行传播。

- 读写中招主机上的磁盘文件

错误操作:当确认服务器已经被感染勒索病毒后,轻信网上的各种解密方法或工具,自行操作。反复读取磁盘上的文件后反而降低数据正确恢复的概率。

错误原理:很多流行勒索病毒的基本加密过程为:

1)首先,将保存在磁盘上的文件读取到内存中;

2)其次,在内存中对文件进行加密;

3)最后,将修改后的文件重新写到磁盘中,并将原始文件删除。

也就是说,很多勒索病毒在生成加密文件的同时,会对原始文件采取删除操作。理论上说,使用某些专用的数据恢复软件,还是有可能部分或全部恢复被加密文件的。

而此时,如果用户对电脑磁盘进行反复的读写操作,有可能破坏磁盘空间上的原始文件,最终导致原本还有希望恢复的文件彻底无法恢复。

0x3 如何感染了哪个勒索病毒家族

在已经感染中毒的机器上找到相应的勒索病毒样本、勒索病毒勒索信息文本,勒索病毒加密后的文件,将这些信息上传到该网站,可以得出是中的哪个勒索病毒家族,然后去找相对应的解密工具,同时提醒,因为勒索病毒在不但变种,可能一些家族的旧版解密工具,无法解密新版的变种样本

https://id-ransomware.malwarehunterteam.com/

0x04 勒索病毒解密网站

BitDefender GandCrab5.2

BitDefender发布了GandCrab最新的解密工具,下载地址:http://www.bitdefender-cn.com/downloads/gandcrab/BDGandCrabDecryptTool.exe

备用链接:https://pan.baidu.com/s/1oUkhLR3JZQFH1r3abW79mw

提取码:jcb3

下载地址可以解密GandCrab5.2及以下版本,如下所示:

并公布了GandCrab勒索病毒的发展时间线,如下所示:

botfrei.de网站 2018年不再更新

https://www.botfrei.de/de/ransomware/galerie.html

卡巴斯基勒索病毒解密工具集

https://noransom.kaspersky.com/

解密工具,可解密如下勒索病毒家族:

Rakhni, Agent.iih, Aura, Autoit, Pletor, Rotor, Lamer, Cryptokluchen, Lortok, Democry, Bitman (TeslaCrypt) version 3 and 4, Chimera, Crysis (versions 2 and 3), Jaff, Dharma and new versions of Cryakl ransomware,Rannoh, AutoIt, Fury, Cryakl, Crybola, CryptXXX (versions 1, 2 and 3), Polyglot aka Marsjoke,Shade version 1 and 2,CoinVault and Bitcryptor,Wildfire,Xorist and Vandev

Avast勒索软件解密工具集

https://www.avast.com/zh-cn/ransomware-decryption-tools

解密工具,可解密如下勒索病毒家族:

Alcatraz Locker,Apocalypse,BadBlock,Bart,Crypt888,CryptoMix,CrySiS,Globe HiddenTear,Jigsaw,Legion,NoobCrypt,Stampado,SZFLocker,TeslaCrypt

Trendmicro勒索软件解密工具集

http://support.asiainfo-sec.com/Anti-Virus/Clean-Tool/Tools/RansomwareFileDecryptor/

解密工具,可解密如下勒索病毒家族:

CryptXXX V1,V2,V3*,V4,V5

TeslaCryptV1**,TeslaCryptV2**,TeslaCryptV3,TeslaCryptV4

SNSLocker,AutoLocky,BadBlock,777,XORIST,XORBAT,CERBER V1

Stampado,Nemucod,Chimera,LECHIFFRE,MirCop,Jigsaw,Globe/Purge

nomoreransom勒索软件解密工具集

https://www.nomoreransom.org/zh/decryption-tools.html

解密工具,可解密如下勒索病毒家族:

777,AES_NI,Agen.iih,Alcatraz,Alpha,Amnesia,Amnesia2,Annabelle,Aura,Aurora,Autolt,AutoLocky,BTCWare,BadBlock,BarRax,Bart,BigBobRoss,Bitcryptor,CERBERV1,Chimera,Coinvault,Cry128,Cry9,CrySiS,Cryakl,Crybola,Crypt888,CryptON,CryptXXXV1,V2,V3,V4,V5,CryptMix,Cryptokluchen,DXXD,Damage,Democry,Derialock,Dharma,EncrypTile,Everbe1.0,FenixLocker,FilesLocker V1 and V2,Fury,GandCrabV1,V4,V5, V5.2,GetCrypt,Globe,Globe/Purge,Globe2,Globe3,Globelmposter,Gomasom,HKCrypt,HiddenTear,InsaneCrypt,JSWorm2.0,Jaff,Jigsaw,LECHIFFRE,LambdaLocker,Lamer,Linux.Encoder.1,Linux.Encoder.3,Lortok,MacRansom,Marlboro,Marsjoke aka Polyglot, MegaLocker,MerryX-Mas,MirCop,Mole,Nemucod,NemucodAES,Nmoreira,Noobcrypt,Ozozalocker,PHP,Pewcrypt,Philadelphia,Planetary,Pletor,Popcorn,PyLocky,Rakhni,Rannoh,Rotor,SNSLocker,Shade,Simplocker,Stampado,Teamxrat/Xpan,TeslaCryptV1,V2,V3,V4,Thanatos,Trustezeb,Wildfire,XData,XORBAT,XORIST,ZQ

nomoreransom勒索病毒解密工具集中,还包含一款Linux平台勒索病毒的解密工具可解密Linux.Encoder.1,Linux.Encoder.3家族,以及一款Mac平台勒索病毒解密工具,可解密MacRansom家族

Emsisoft勒索软件解密工具集

https://www.emsisoft.com/decrypter/

解密工具,可解密如下勒索病毒家族:

GetCrypt,JSWorm2.0,MegaLocker,ZQ,CryptoPokemon,Planetary,Aurora

HKCrypt,PewCrypt,BigBobRoss,NemucodAES,Amnesia2,Amnesia,Cry128

Cry9,Damage,CryptON,MRCR,Marlboro,Globe3,OpenToYou,Globelmposter

NMoreira,OzozaLocker,Globe2,Globe,AI-Namrood,FenixLocker,

Fabiansomware,Philadelphia,Stampado,ApocalypseVM,Apocalypse,BadBlock,Xorist,777,AutoLocky,Nemucod,DMALocker2,HydraCrypt,DMALocker,CrypBoss,Gomasom,LeChiffre,KeyBTC,Radamant,CryptInfinite,PClock,CryptoDefense,Harasom

Emsisoft的解密工具都比较新,一些新的勒索病毒解密工具都有

360解密

可以通过网站(http://lesuobingdu.360.cn/)查询哪些勒索病毒可以解密。例如:今年下半年大规模流行的GandCrab家族勒索病毒,GandCrabV5.0.3及以前的版本可以通过360解密大师进行解密。

政企机构中招客户可以联系:360企业安全集团,全国400应急热线:4008 136 360 转2 转4。

需要注意的是:使用解密工具之前,务必要备份加密的文件,防止解密不成功导致无法恢复数据。

腾讯解密

https://guanjia.qq.com/pr/ls/

安天解密

http://www.antiy.com/tools.html

0x5 新型的勒索病毒

对于无法确认是哪种勒索病毒类型的新勒索病毒样本,需要将样本提交到专业的安全分析师手中,对样本进行详细分析,看能否解密,同时需要对新型的勒索病毒样本进行特征入库操作等。

欢迎大家分享更好的思路,热切期待^^_^^ !