- Android 中蓝牙Profile与UUID

jaylkh

androidbluetooth

在Android中,常用的几种BluetoothProfile分别为:SPP(SerialPortProfile)、A2DP(AdvancedAudioDistributionProfile)、AVRCP(Audio/VideoRemoteControlProfile)、HID(HumanInterfaceDeviceProfile)、HFP(Hands-FreeProfile)。其中Media相

- Android Token的原理和本地安全存储

Ya-Jun

android安全

AndroidToken的原理和本地安全存储前言在移动应用开发中,Token是实现用户身份验证和授权的重要机制。本文将深入介绍Token的原理,以及在Android平台上如何安全地存储Token,帮助开发者构建可靠的身份验证系统。基础知识1.Token概述1.1Token的作用身份验证授权访问无状态设计1.2Token类型AccessTokenRefreshTokenJWT(JSONWebToke

- 秒开WebView Android性能优化全攻略:深度解析与实战策略

俊星学长

android性能优化

秒开WebViewAndroid性能优化全攻略:深度解析与实战策略在Android开发中,WebView作为一个重要的组件,用于在应用中嵌入和展示网页内容。然而,WebView的性能往往成为影响用户体验的关键因素之一。实现WebView的“秒开”体验,不仅需要开发者对WebView的工作机制有深入的理解,还需要掌握一系列性能优化策略。本文将从多个维度深入探讨AndroidWebView的性能优化,

- Android端ReactNative环境搭建——上

hzulwy

reactnativereactnativeandroidreact.js

前言最近一年,因为公司业务需要,部门引入了rn这门跨段技术来开发业务需求。从去年部门大佬调研rn这个框架到现在已有超过一年的时间了。而我从当时毕业不到1年的小白成长到现在负责维护项目的Android端代码的主力。同时,自己对rn相关的技术有了不少理解。因此,想要分享一些知识点,希望可以帮助到大家。我会以一个专栏的方式述说在这一年当中使用rn开发需求遇到的困难。大家可以借鉴参考下,共同进步!!!使用

- React Native 迁移的阵痛

Ethan. L

ReactNative&JSreactnativereact.jsandroidios

背景由于我们的移动应用程序已经存在多年,经历了许多开发者的更替,因此变得越来越臃肿和难以维护。此外,我们团队中的Android开发人员一直很短缺,这导致我们在两个平台上的开发进度和质量存在巨大差异。因此,我们决定采用ReactNative技术,将原生工程迁移到该平台上,以提高应用程序的可维护性和整体性能。我在《ReactNative技术选型分析》中,阐述了对现有原生工程集成ReactNative的

- Android React Native应用逆向分析初探

byc6352

androidandroid

随着移动互联网时代的到来,用户在移动设备上花费的时间越来越多,不仅是因为移动设备方便携带,而且还因为层出不穷的大量应用提供为用户使用,以往在电脑上才能做的事情,现在仅靠一部手机就可以解决了。当前的移动设备厂商很多,但是被广泛使用的主流系统却只有两个,Android和iOS,因此现在大多数应用都会有两个版本,Android版本和iOS版本。然而这两种应用的开发方式却完全不同,移动客户端开发人员不得不

- Android Compose 框架按钮与交互组件模块源码深度剖析(二)

&有梦想的咸鱼&

AndroiodCompose原理Android开发大全android

一、引言在现代Android应用开发中,用户交互体验至关重要。AndroidCompose作为Google推出的声明式UI工具包,为开发者提供了简洁、高效且灵活的方式来构建用户界面。其中,按钮与交互组件模块是用户与应用进行交互的重要组成部分。本文将深入剖析AndroidCompose框架中按钮与交互组件模块的源码,从基础概念到具体实现,逐步揭示其工作原理和设计思路。二、AndroidCompose

- 鸿蒙相机开发实战:从设备适配到性能调优 —— 我的 ArkTS 录像功能落地手记(API 15)

harmonyos

引言:为什么我要写这份开发指南?作为一名老技术,最近特别喜欢研究鸿蒙相机功能,而且目前已经更新到API15了,那么咱们更要好好研究一下。而且从手持云台到车载记录仪,每个项目都面临独特挑战:车载场景的高温稳定性、可穿戴设备的低功耗限制、多设备分辨率适配的玄学……这些痛点促使我重新梳理HarmonyOS相机开发的技术脉络——这正是本文的起源。比如之前在一款运动相机项目中,我们最初直接复用Android

- 360 最新Android面试题及参考答案

大模型大数据攻城狮

android安卓面经安卓面试dex结构hook技术Binderaosp

一个activity只能有一个进程么【对进程的理解】在Android中,一个Activity并不只能有一个进程。进程是操作系统进行资源分配和调度的一个独立单位。从原理上来说,Android系统允许开发者通过在AndroidManifest.xml文件中的标签设置android:process属性,来指定Activity运行在不同的进程中。例如,如果有一个对性能要求很高的多媒体播放Activity,

- 下载安装新版Android studio4.1.3无法启动的问题

kaolagirl

Androidstudio前端

我原来的AndroidStudio是2.3.3版本的,想更新成最新版,然后就把之前的卸载了,安装一路顺畅,没什么问题,就在我启动的时候进度条到80%就不动了,真的搞了一整天,然后突然看到【yijiaodingqiankun】博主的文章,让我解决了,真的太感谢了!启动不起来的原因是因为,新版的AndroidStudio更换了某些配置的文件夹,和之前的有冲突,还有就是之前的配置文件和新版有冲突,也可能

- 安卓编译安装python_一文了解如何在安卓系统上安装Pydroid 3并进行编码

weixin_39916681

安卓编译安装python

由于Pydroid3集成开发环境(IDE),因此可以用Python进行可移植的编码。Pydroid是Python3的极简解释器,可让您执行较小的项目并在Android设备上进行最少的编码。如果您还想在没有PC的任何地方学习Python编程,同时在Android上为Python复制PC平台,那么Pydroid3是一个不错的应用程序。无论您是Python编程的新手还是专家,让我们看看使用Pydroid

- Android Compose 框架基本状态管理(mutableStateOf、State 接口)深入剖析(十四)

&有梦想的咸鱼&

android

AndroidCompose框架基本状态管理(mutableStateOf、State接口)深入剖析一、引言在Android开发的历史长河中,UI开发模式经历了从传统的XML布局到动态视图操作,再到如今声明式UI框架的转变。AndroidCompose作为Google推出的新一代声明式UI工具包,为开发者带来了全新的UI开发体验。其中,状态管理是Compose框架的核心概念之一,它决定了UI如何根

- Nginx核心知识100讲

janthinasnail

linux

详见:作者网站:http://www.taohui.pub/视频原网站:https://time.geekbang.org/course/intro/138?device=geekTime.android视频地址:https://www.bilibili.com/video/BV1w7411v74u文档地址:https://github.com/russelltao/geektime-nginx

- Retrofit使用详解

烈焰晴天

Android

综述retrofit是由square公司开发的。square在github上发布了很多优秀的Android开源项目。例如:otto(事件总线),leakcanary(排查内存泄露),android-times-square(日历控件),dagger(依赖注入),picasso(异步加载图片),okhttp(网络请求),retrofit(网络请求)等等。更

- android发送自定义广播

Android洋芋

android

简介在Android中,自定义广播(CustomBroadcasts)主要用于应用程序内部或不同应用程序之间的通信。它们是Android四大组件之一——BroadcastReceiver——的主要功能之一。自定义广播在以下场景中尤其有用:组件间通信:应用程序的不同部分(如不同的Activity、Service或BroadcastReceiver)之间可以使用自定义广播来传递信息。例如,当一个Act

- VideoView视频组件

Android洋芋

Android控件音视频

简介VideoView在Android中是一个用户界面组件,它允许开发者在Android设备的屏幕上播放视频文件。它是AndroidSDK的一部分,位于android.widget包中。VideoView提供了一种简单的方法来嵌入和控制视频播放,包括设置视频源、开始、暂停、seek(跳转到视频的特定位置)以及显示视频的控件等基本功能。开发人员可以轻松地将VideoView添加到布局文件中,并通过J

- Adb与monkey命令学习总结

你醉牛啤

手机测试adb软件测试

主要内容adb构成和工作原理adb常用命令查看当前连接设备安装apk文件卸载APP获取包名和界面名adbshellam/pmadb文件传输其他常用命令monkey常用命令事件数频率–throttle(毫秒),延时操作指定执行的应用–p日志-v调试选项完整应用monkey命令进行稳定性测试adb构成和工作原理全称:AndroidDebugBridge就是起到调试桥的作用。顾名思义,adb就是一个de

- Windows 和 MacOS 上安装配置ADB(安卓调试桥)

网络安全苏柒

windowsmacosadb网络安全pythonweb安全数据库

一、Android调试桥(ADB)Android调试桥(ADB)是一款多功能命令行工具,它让你能够更便捷地访问和管理Android设备。使用ADB命令,你可以轻松执行以下操作网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!在设备上安装、复制和删除文件;安装应用程序;录制设备屏幕或截图;对设备进行调试,以便排查问题;检查手机上的日志文件;更新应用程序和系统组件的固件;完整地访问有关操作系

- C++基础系列【26】排序和查找算法

程序喵大人

C++基础系列c语言算法开发语言c++

博主介绍:程序喵大人35-资深C/C++/Rust/Android/iOS客户端开发10年大厂工作经验嵌入式/人工智能/自动驾驶/音视频/游戏开发入门级选手《C++20高级编程》《C++23高级编程》等多本书籍著译者更多原创精品文章,首发gzh,见文末记得订阅专栏,以防走丢C++基础系列专栏C语言基础系列专栏C++大佬养成攻略专栏C++训练营排序与查找算法的重要性不用过多介绍了吧,面试也经常考察。

- android sqlite 数据库简单封装示例(java)

mmsx

android作业源码分享java数据库android

sqlite数据库简单封装示例,使用记事本数据库表进行示例。首先继承SQLiteOpenHelper使用sql语句进行创建一张表。publicclassnoteDBHelperextendsSQLiteOpenHelper{publicnoteDBHelper(Contextcontext,Stringname,SQLiteDatabase.CursorFactoryfactory,intvers

- Android 12.0 WiFi连接流程分析之IP地址分配流程

安卓兼职framework应用工程师

android12.0Rom开发疑难问题分析androidtcp/ipwifi连接ip地址分配ip

1.前言在12.0的系统rom定制化开发中,对于wifi的定制功能也是比较多的,在关于wifi连接流程模块的分析,了解整个wifi连接流程也是非常重要的,接下来看下wifi的连接流程分析下相关功能实现2.WiFi连接流程分析之IP地址分配流程的核心类frameworks/opt/net/wifi/service/java/com/android/server/wifi/ClientModeImpl

- Android应用中实现Google登录

@半夏微凉科技

Android●知识点与疑难Google登录GoogleAndroid谷歌登陆

背景Google登录是指使用Google账号(通常是Gmail地址及其关联的密码)来登录第三方网站或应用程序。它的背景可以追溯到Google希望建立一个统一的身份验证系统,让用户能够更方便地访问和使用各种在线服务。这种单点登录系统不仅方便了用户,还使开发者能够利用Google的身份验证服务,减少他们自行实施登录系统的工作量。Google登录的出现背景可以归结为以下几点:1.用户便利性:用户们拥有越

- android音频概念解析

yyc_audio

android音视频

音频硬件接口(我们可以理解为ASOC的声卡)官方代码里叫audiohardwareinterface也称为module,定义在services/audiopolicy/config/audio_policy_configuration.xml:分别有primary,a2dp,usb,r_submix(用于音频数据回环);配置文件中的每一个module都被描述为HwModule,保存在mHwModu

- macos安装python-nodejs_MAC平台基于Python Appium环境搭建过程图解

weixin_39612038

前言最近笔者要为python+appium课程做准备,mac在2019年重新安装了一次系统,这次重新在mac下搭建appium环境,刚好顺带写个文稿给大家分享分享搭建过程。一、环境和所需软件概述1.1目前环境:MacOS(10.15.3)1.2所需软件:jdk-8u91-macosx-x64.dmg(jdk1.8及以上版本应该都可以)android-sdk_r24.4.1-macosx.zip(m

- android Firebase Cloud Messaging (FCM) 接入

遥不可及zzz

firebase推送

在Android应用中接入FirebaseCloudMessaging(FCM)可实现消息推送功能,以下是详细的接入步骤和示例代码:步骤1:创建Firebase项目访问Firebase控制台并登录你的Google账号。点击“添加项目”,按提示填写项目名称等信息完成项目创建。步骤2:将Android应用添加到Firebase项目在Firebase控制台中,点击项目概览页面的“添加应用”按钮,选择An

- Android Google Pay接入

2401_87017192

androidwindows

//TheBillingClientisready.Youcanquerypurchaseshere.}}@OverridepublicvoidonBillingServiceDisconnected(){//Trytorestarttheconnectiononthenextrequestto//GooglePlaybycallingthestartConnection()method.}});

- android 接入google 登录

遥不可及zzz

androidgooglelogin

在Android应用中接入Google登录功能,可让用户使用他们的Google账号快速登录应用。以下是详细的接入步骤和示例代码:步骤1:创建GoogleAPI项目访问GoogleAPI控制台,并使用你的Google账号登录。点击“选择项目”,然后点击“新建项目”,按照提示填写项目名称等信息,完成项目创建。步骤2:启用Google登录API在GoogleAPI控制台中,找到“库”选项卡,搜索“Goo

- adb 如何导出手机的文件

风继续吹..

工具类Uni-Appadb智能手机uniappsqlite

目录1.开启USB调试2.连接设备3.启动ADB4.导出文件使用adbpull命令5.可视化工具预览adb(AndroidDebugBridge)是Android开发中常用的一个工具,它允许开发者通过电脑与Android设备进行通信。如果你想通过adb导出手机上的文件,你可以按照以下步骤业务需求:前端通过使用uni-app的sqlite(关系型数据库系统),存储了大量的机密数据在手机上,直接通过代

- Android 车联网——汽车系统介绍(附2)

c小旭

Android车联网android车联网

汽车系统指的是由多个模块或组件组成的系统,如发动机系统、制动系统、空调系统等,这些系统通常由多个ECU协同工作来完成特定的任务。一、汽车系统1、防抱死制动系统ABS(Anti-lockBrakingSystem,防抱死制动系统)是一项重要的汽车安全技术,其主要功能是在车辆紧急制动时防止车轮完全锁死(抱死)。ABS系统通过自动控制制动力,使得车轮在制动过程中仍然能够保持一定的转动,从而避免因车轮抱死

- 219.性能优化-内存优化-内存泄漏-本质原因:已经无用的对象未及时回收-非静态内部类

我也念过晚霞

性能优化

━━━━━━━━━━━━━━━━━━━━━━【第一部分:内存泄漏背景与“无用对象未及时回收”的根本原因】在Android开发中,内存资源十分有限,尤其是在手机、平板等设备上。内存泄漏就是指那些本应在不再被使用后被垃圾回收器回收,但由于某种原因任然被引用而无法释放的对象。随着内存中这些无用对象的不断累积,应用会产生以下问题:内存占用逐渐上升,导致应用响应变慢;系统频繁触发垃圾回收(GC),造成卡顿现

- scala的option和some

矮蛋蛋

编程scala

原文地址:

http://blog.sina.com.cn/s/blog_68af3f090100qkt8.html

对于学习 Scala 的 Java™ 开发人员来说,对象是一个比较自然、简单的入口点。在 本系列 前几期文章中,我介绍了 Scala 中一些面向对象的编程方法,这些方法实际上与 Java 编程的区别不是很大。我还向您展示了 Scala 如何重新应用传统的面向对象概念,找到其缺点

- NullPointerException

Cb123456

androidBaseAdapter

java.lang.NullPointerException: Attempt to invoke virtual method 'int android.view.View.getImportantForAccessibility()' on a null object reference

出现以上异常.然后就在baidu上

- PHP使用文件和目录

天子之骄

php文件和目录读取和写入php验证文件php锁定文件

PHP使用文件和目录

1.使用include()包含文件

(1):使用include()从一个被包含文档返回一个值

(2):在控制结构中使用include()

include_once()函数需要一个包含文件的路径,此外,第一次调用它的情况和include()一样,如果在脚本执行中再次对同一个文件调用,那么这个文件不会再次包含。

在php.ini文件中设置

- SQL SELECT DISTINCT 语句

何必如此

sql

SELECT DISTINCT 语句用于返回唯一不同的值。

SQL SELECT DISTINCT 语句

在表中,一个列可能会包含多个重复值,有时您也许希望仅仅列出不同(distinct)的值。

DISTINCT 关键词用于返回唯一不同的值。

SQL SELECT DISTINCT 语法

SELECT DISTINCT column_name,column_name

F

- java冒泡排序

3213213333332132

java冒泡排序

package com.algorithm;

/**

* @Description 冒泡

* @author FuJianyong

* 2015-1-22上午09:58:39

*/

public class MaoPao {

public static void main(String[] args) {

int[] mao = {17,50,26,18,9,10

- struts2.18 +json,struts2-json-plugin-2.1.8.1.jar配置及问题!

7454103

DAOspringAjaxjsonqq

struts2.18 出来有段时间了! (貌似是 稳定版)

闲时研究下下! 貌似 sruts2 搭配 json 做 ajax 很吃香!

实践了下下! 不当之处请绕过! 呵呵

网上一大堆 struts2+json 不过大多的json 插件 都是 jsonplugin.34.jar

strut

- struts2 数据标签说明

darkranger

jspbeanstrutsservletScheme

数据标签主要用于提供各种数据访问相关的功能,包括显示一个Action里的属性,以及生成国际化输出等功能

数据标签主要包括:

action :该标签用于在JSP页面中直接调用一个Action,通过指定executeResult参数,还可将该Action的处理结果包含到本页面来。

bean :该标签用于创建一个javabean实例。如果指定了id属性,则可以将创建的javabean实例放入Sta

- 链表.简单的链表节点构建

aijuans

编程技巧

/*编程环境WIN-TC*/ #include "stdio.h" #include "conio.h"

#define NODE(name, key_word, help) \ Node name[1]={{NULL, NULL, NULL, key_word, help}}

typedef struct node { &nbs

- tomcat下jndi的三种配置方式

avords

tomcat

jndi(Java Naming and Directory Interface,Java命名和目录接口)是一组在Java应用中访问命名和目录服务的API。命名服务将名称和对象联系起来,使得我们可以用名称

访问对象。目录服务是一种命名服务,在这种服务里,对象不但有名称,还有属性。

tomcat配置

- 关于敏捷的一些想法

houxinyou

敏捷

从网上看到这样一句话:“敏捷开发的最重要目标就是:满足用户多变的需求,说白了就是最大程度的让客户满意。”

感觉表达的不太清楚。

感觉容易被人误解的地方主要在“用户多变的需求”上。

第一种多变,实际上就是没有从根本上了解了用户的需求。用户的需求实际是稳定的,只是比较多,也比较混乱,用户一般只能了解自己的那一小部分,所以没有用户能清楚的表达出整体需求。而由于各种条件的,用户表达自己那一部分时也有

- 富养还是穷养,决定孩子的一生

bijian1013

教育人生

是什么决定孩子未来物质能否丰盛?为什么说寒门很难出贵子,三代才能出贵族?真的是父母必须有钱,才能大概率保证孩子未来富有吗?-----作者:@李雪爱与自由

事实并非由物质决定,而是由心灵决定。一朋友富有而且修养气质很好,兄弟姐妹也都如此。她的童年时代,物质上大家都很贫乏,但妈妈总是保持生活中的美感,时不时给孩子们带回一些美好小玩意,从来不对孩子传递生活艰辛、金钱来之不易、要懂得珍惜

- oracle 日期时间格式转化

征客丶

oracle

oracle 系统时间有 SYSDATE 与 SYSTIMESTAMP;

SYSDATE:不支持毫秒,取的是系统时间;

SYSTIMESTAMP:支持毫秒,日期,时间是给时区转换的,秒和毫秒是取的系统的。

日期转字符窜:

一、不取毫秒:

TO_CHAR(SYSDATE, 'YYYY-MM-DD HH24:MI:SS')

简要说明,

YYYY 年

MM 月

- 【Scala六】分析Spark源代码总结的Scala语法四

bit1129

scala

1. apply语法

FileShuffleBlockManager中定义的类ShuffleFileGroup,定义:

private class ShuffleFileGroup(val shuffleId: Int, val fileId: Int, val files: Array[File]) {

...

def apply(bucketId

- Erlang中有意思的bug

bookjovi

erlang

代码中常有一些很搞笑的bug,如下面的一行代码被调用两次(Erlang beam)

commit f667e4a47b07b07ed035073b94d699ff5fe0ba9b

Author: Jovi Zhang <

[email protected]>

Date: Fri Dec 2 16:19:22 2011 +0100

erts:

- 移位打印10进制数转16进制-2008-08-18

ljy325

java基础

/**

* Description 移位打印10进制的16进制形式

* Creation Date 15-08-2008 9:00

* @author 卢俊宇

* @version 1.0

*

*/

public class PrintHex {

// 备选字符

static final char di

- 读《研磨设计模式》-代码笔记-组合模式

bylijinnan

java设计模式

声明: 本文只为方便我个人查阅和理解,详细的分析以及源代码请移步 原作者的博客http://chjavach.iteye.com/

import java.util.ArrayList;

import java.util.List;

abstract class Component {

public abstract void printStruct(Str

- 利用cmd命令将.class文件打包成jar

chenyu19891124

cmdjar

cmd命令打jar是如下实现:

在运行里输入cmd,利用cmd命令进入到本地的工作盘符。(如我的是D盘下的文件有此路径 D:\workspace\prpall\WEB-INF\classes)

现在是想把D:\workspace\prpall\WEB-INF\classes路径下所有的文件打包成prpall.jar。然后继续如下操作:

cd D: 回车

cd workspace/prpal

- [原创]JWFD v0.96 工作流系统二次开发包 for Eclipse 简要说明

comsci

eclipse设计模式算法工作swing

JWFD v0.96 工作流系统二次开发包 for Eclipse 简要说明

&nb

- SecureCRT右键粘贴的设置

daizj

secureCRT右键粘贴

一般都习惯鼠标右键自动粘贴的功能,对于SecureCRT6.7.5 ,这个功能也已经是默认配置了。

老版本的SecureCRT其实也有这个功能,只是不是默认设置,很多人不知道罢了。

菜单:

Options->Global Options ...->Terminal

右边有个Mouse的选项块。

Copy on Select

Paste on Right/Middle

- Linux 软链接和硬链接

dongwei_6688

linux

1.Linux链接概念Linux链接分两种,一种被称为硬链接(Hard Link),另一种被称为符号链接(Symbolic Link)。默认情况下,ln命令产生硬链接。

【硬连接】硬连接指通过索引节点来进行连接。在Linux的文件系统中,保存在磁盘分区中的文件不管是什么类型都给它分配一个编号,称为索引节点号(Inode Index)。在Linux中,多个文件名指向同一索引节点是存在的。一般这种连

- DIV底部自适应

dcj3sjt126com

JavaScript

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd">

<html xmlns="http://www.w3.org/1999/xhtml&q

- Centos6.5使用yum安装mysql——快速上手必备

dcj3sjt126com

mysql

第1步、yum安装mysql

[root@stonex ~]# yum -y install mysql-server

安装结果:

Installed:

mysql-server.x86_64 0:5.1.73-3.el6_5 &nb

- 如何调试JDK源码

frank1234

jdk

相信各位小伙伴们跟我一样,想通过JDK源码来学习Java,比如collections包,java.util.concurrent包。

可惜的是sun提供的jdk并不能查看运行中的局部变量,需要重新编译一下rt.jar。

下面是编译jdk的具体步骤:

1.把C:\java\jdk1.6.0_26\sr

- Maximal Rectangle

hcx2013

max

Given a 2D binary matrix filled with 0's and 1's, find the largest rectangle containing all ones and return its area.

public class Solution {

public int maximalRectangle(char[][] matrix)

- Spring MVC测试框架详解——服务端测试

jinnianshilongnian

spring mvc test

随着RESTful Web Service的流行,测试对外的Service是否满足期望也变的必要的。从Spring 3.2开始Spring了Spring Web测试框架,如果版本低于3.2,请使用spring-test-mvc项目(合并到spring3.2中了)。

Spring MVC测试框架提供了对服务器端和客户端(基于RestTemplate的客户端)提供了支持。

&nbs

- Linux64位操作系统(CentOS6.6)上如何编译hadoop2.4.0

liyong0802

hadoop

一、准备编译软件

1.在官网下载jdk1.7、maven3.2.1、ant1.9.4,解压设置好环境变量就可以用。

环境变量设置如下:

(1)执行vim /etc/profile

(2)在文件尾部加入:

export JAVA_HOME=/home/spark/jdk1.7

export MAVEN_HOME=/ho

- StatusBar 字体白色

pangyulei

status

[[UIApplication sharedApplication] setStatusBarStyle:UIStatusBarStyleLightContent];

/*you'll also need to set UIViewControllerBasedStatusBarAppearance to NO in the plist file if you use this method

- 如何分析Java虚拟机死锁

sesame

javathreadoracle虚拟机jdbc

英文资料:

Thread Dump and Concurrency Locks

Thread dumps are very useful for diagnosing synchronization related problems such as deadlocks on object monitors. Ctrl-\ on Solaris/Linux or Ctrl-B

- 位运算简介及实用技巧(一):基础篇

tw_wangzhengquan

位运算

http://www.matrix67.com/blog/archives/263

去年年底写的关于位运算的日志是这个Blog里少数大受欢迎的文章之一,很多人都希望我能不断完善那篇文章。后来我看到了不少其它的资料,学习到了更多关于位运算的知识,有了重新整理位运算技巧的想法。从今天起我就开始写这一系列位运算讲解文章,与其说是原来那篇文章的follow-up,不如说是一个r

- jsearch的索引文件结构

yangshangchuan

搜索引擎jsearch全文检索信息检索word分词

jsearch是一个高性能的全文检索工具包,基于倒排索引,基于java8,类似于lucene,但更轻量级。

jsearch的索引文件结构定义如下:

1、一个词的索引由=分割的三部分组成: 第一部分是词 第二部分是这个词在多少

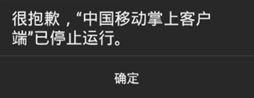

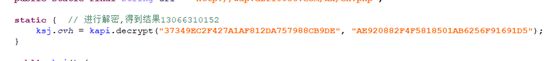

![[Android病毒分析]木马病毒之10086_第1张图片](http://img.e-com-net.com/image/info8/30e6c9fc7d6b4cd2a5daeca42e0f29fe.jpg)

![[Android病毒分析]木马病毒之10086_第2张图片](http://img.e-com-net.com/image/info8/3b9d5240bc9649059b9285d74375a4ea.jpg)

![[Android病毒分析]木马病毒之10086_第3张图片](http://img.e-com-net.com/image/info8/0a4afca7f0dc478487d907f083fc3966.jpg)

![[Android病毒分析]木马病毒之10086_第4张图片](http://img.e-com-net.com/image/info8/c9abcadedfa14cfbbd188204b43f1665.jpg)

![[Android病毒分析]木马病毒之10086_第5张图片](http://img.e-com-net.com/image/info8/ba96531626f74e72a098599d6211c626.jpg)

![[Android病毒分析]木马病毒之10086_第6张图片](http://img.e-com-net.com/image/info8/4b423ba84d104519ad495d7b3942b2db.jpg)

![[Android病毒分析]木马病毒之10086_第7张图片](http://img.e-com-net.com/image/info8/840d1fea6aa84f1b99656e85fd53860c.jpg)

![[Android病毒分析]木马病毒之10086_第8张图片](http://img.e-com-net.com/image/info8/994470edba154fa2b16db5993fa08bce.jpg)

![[Android病毒分析]木马病毒之10086_第9张图片](http://img.e-com-net.com/image/info8/45a094c16dc24ca898b2f5ae462e83ce.jpg)

![[Android病毒分析]木马病毒之10086_第10张图片](http://img.e-com-net.com/image/info8/03f6197ad6b042b3b5d45e2d091bf8d5.jpg)

![[Android病毒分析]木马病毒之10086_第11张图片](http://img.e-com-net.com/image/info8/4d1029b6704542e199c5dd45b240883b.jpg)

![[Android病毒分析]木马病毒之10086_第12张图片](http://img.e-com-net.com/image/info8/1a95142724ca4440a25a2daff1271f72.jpg)

![[Android病毒分析]木马病毒之10086_第13张图片](http://img.e-com-net.com/image/info8/659a864d09034d3781cf3ba6fbe0613f.jpg)

![[Android病毒分析]木马病毒之10086_第14张图片](http://img.e-com-net.com/image/info8/f1405f59c2374d15a08929acf153a3a6.jpg)

![[Android病毒分析]木马病毒之10086_第15张图片](http://img.e-com-net.com/image/info8/63b3df419f1a4390a568c4fe85325c67.jpg)

![[Android病毒分析]木马病毒之10086_第16张图片](http://img.e-com-net.com/image/info8/c158da5fb55a4c119d9e047153f1ee10.jpg)

![[Android病毒分析]木马病毒之10086_第17张图片](http://img.e-com-net.com/image/info8/dc9c9d5ff5be46bdbe17307a8db6196b.jpg)

![[Android病毒分析]木马病毒之10086_第18张图片](http://img.e-com-net.com/image/info8/96d9eecd762a48788af51366a9b997af.jpg)