内网渗透

目录

域环境渗透

查询域信息

爆破其他主机登录密码

扫描MS17_010之类的漏洞

扫描端口服务,弱口令暴力破解

非域环境渗透

当渗透测试到达后渗透阶段时,我们拿到了位于公网主机的权限,并且通过代理能够访问位于内网的机器。这时如果客户有内网渗透的需求,那么我们就要开始进行内网渗透了。

关于如何通过代理访问内网主机:内网转发

关于如何利用MSF添加路由访问内网主机:后渗透阶段之基于MSF的路由转发

关于如何利用MSF探测内网主机: 后渗透阶段之基于MSF的内网主机探测

那么,内网渗透该如何开始呢?内网渗透分内网域渗透和非域渗透。

域环境渗透

简要拓扑图如下,真实环境有可能存在几层内网,多个域

域渗透目的:控制整个域。转换成了获得域管理员账号。

域渗透的思路:先控制域内的一台主机,提权至管理员权限,使用mimikatz获取登录过该主机的账号密码。并进一步充分的挖掘该主机上的各种信息,包括域的信息(域控的主机名、ip、域管理员账号和域成员ip)、域主机上其他服务账号密码信息等等。

- 利用挖掘到的账号密码对域内其他主机进行弱口令爆破尝试,这样有可能可以获得其他主机的权限。

- 进行内网渗透,查看有没有MS17_010之类的漏洞,有的话直接拿权限。

- 对内网进行端口服务扫描,一般内网很多服务都是弱口令

拿到了域成员主机权限后,先提权,然后用mimikatz导出该主机上的账号和密码。如果域管理员登录过该主机,那么我们就可以通过mimikatz导出域管的账号密码。

这里利用的原理是:当域管理员(或域普通成员)登录过域中某台主机时,会在该主机的内存中留有账号和密码。我们可以利用该主机的本地管理员账号用mimikatz就可以dump出内存中存在的账号和密码了。

查询域信息

备注:在域控上,即使以域管理员的身份登录,也不能查看域成员的密码,可以给域成员重置密码,但是不能查看到域成员的密码

获取到域成员主机的权限后,提权,使用mimikatz导出密码。在这台主机上,很有可能域成员曾经登陆过,所以,可以获得域成员账号。使用域成员账号登录,查询以下信息。

查询域控的主机名

方法一:net group "domain controllers" /domain # 这里查询结果后面会多一个 $ ,需要域用户登录查询

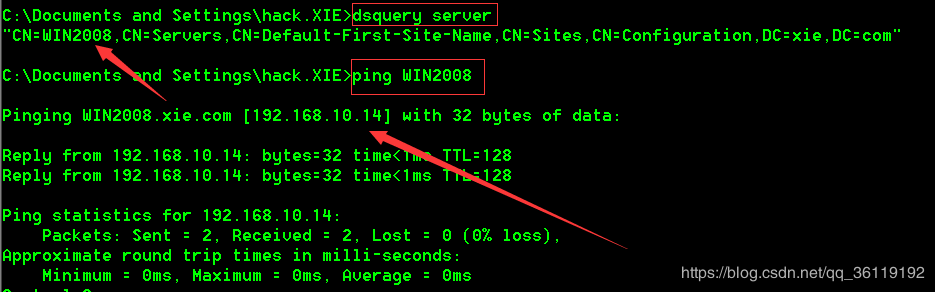

方法二:dsquery server #需要域用户登录查询

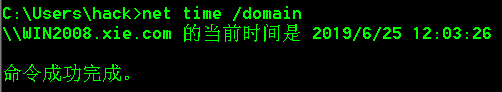

方法三:net time /domain #需要域用户登录查询查询域控的IP

ping 主机名 查询域管理员

net group "domain admins" /domain #需要域用户登录查询查询域中的所有用户

net user /domain #需要域用户登录查询查询当前登录域

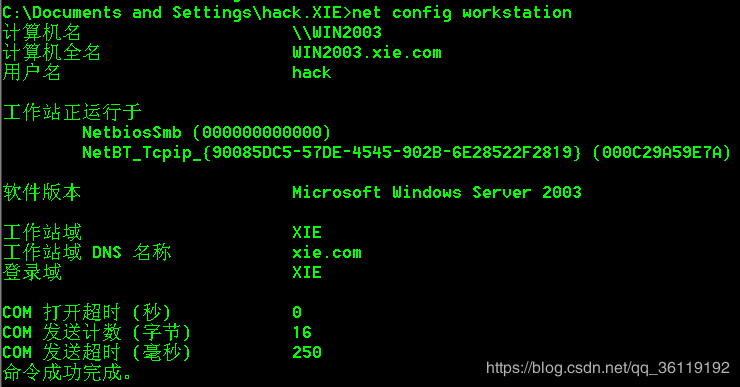

net config workstation查询域密码策略

net accounts /domain #需要域用户登录查询查询域中其他成员

爆破其他主机登录密码

当我们获得了域成员主机的账号密码后,可以利用该账号密码对域内其他主机进行登录尝试。我们可以使用 psexec.exe 工具。

psexec 是windows下非常好的一款远程命令行工具。psexec的使用不需要对方主机开机3389端口。如果是在非域环境下,psexec只能使用 administrator 账号登录,使用其他账号登录会提示访问拒绝访问。

psexec.exe \\192.168.10.10 -u administrator -p root cmd获得其他主机权限后,提权至administrator权限,用mimikatz导出密码。查看是否有域管账号。

扫描MS17_010之类的漏洞

通过代理,使得Kali可以访问内网。用MSF框架扫描内网,查看是否有MS17_010之类漏洞。有的话直接拿权限。

传送门——> 内网渗透之MS17-010

扫描端口服务,弱口令暴力破解

通过代理,利用nmap对内网中存在的主机进行端口和服务扫描,

关于在域中的渗透:票据传递攻击(Pass the Ticket,PtT)

内网域渗透之MS14-068复现

非域环境渗透

简要拓扑图

非域环境渗透的思路就是利用代理,访问内网主机。进行常规的渗透,探测存活主机,端口,服务。内网中存在的弱口令比较多,对探测到的服务进行弱口令暴力破解。对于探测到的内网Web服务器,除了检测弱口令外,还可以尝试常见的Web漏洞。对于Windows主机,还可以尝试MS17_010之类的漏洞。

未完待续。。

参考文章:内网渗透测试之域渗透详解!

攻防环境之域渗透

【HW技术/思路】从外网到内网的渗透姿势分享