1. 样本概况

病毒名称为3601.exe,运行后无窗口。采用UPX加壳,编写语言为Microsoft Visual C++ 6.0 。

█ 1.1 样本信息

病毒名称:3601.exe

所属家族:

MD5值:a5e4519f7cbb6e7efcff5474bb9179e0

SHA1值:E749452E3FDCE42A02313D9D2217405518127C2C

CRC32:1BC7519E

病毒行为:

创建指定网络连接泄露系统信息、删除自身复制自己到c:\windows目录文件名、在有exe文件的目录或者压缩包(rar、zip)下创建lpk.dll文件。

█ 1.2 测试环境及工具

环境:WIN732位SP1

工具:OD、IDA、PCHunter

█ 2. 具体行为分析

█ 2.1 主要行为

创建一个新的服务:

连接3个指定的网址

http://sbcq.f3322.org

www.520123.xyz

www.520123.xyz

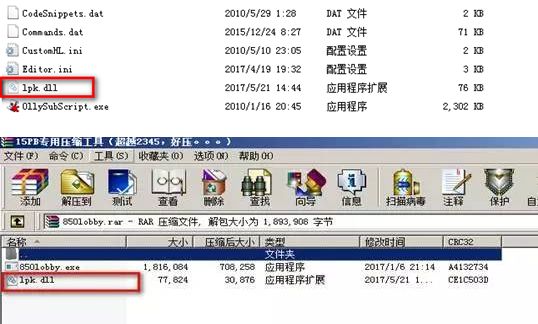

在有exe文件的目录或者压缩包中释放lpk.exe。

█ 2.2 恶意代码分析

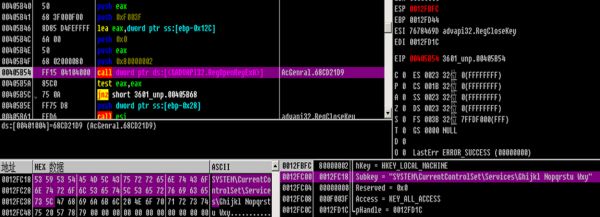

病毒运行会先进行一个注册表键值判断。首次运行病毒返回值为2,windows系统错误,找不到文件。

判断该项目是否有值防止重复操作。

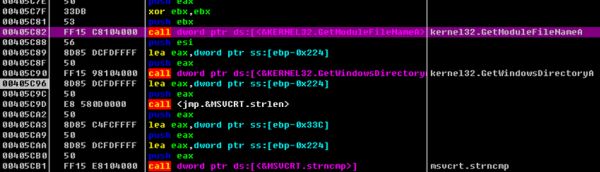

判断当前运行程序是否在系统目录。

如果不在系统目录 生成随机名字,并将自身赋值到C:\windows目录下。

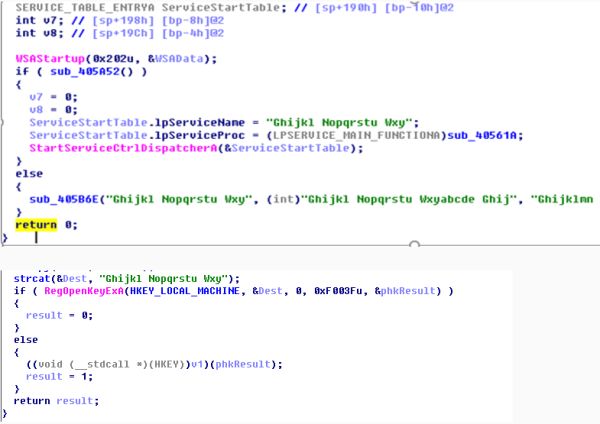

创建并启动一个名称为"Ghijkl Nopqrstu Wxy"的服务。

中间设置服务略过。

打开注册表键值,设置服务描述为"Ghijklmn Pqrstuvwx Abcdefg Ijklmnop Rst"。

调用CMD命令 DEL 删除自己。

下面看看释放到c:\windows目录下的文件又做了什么。

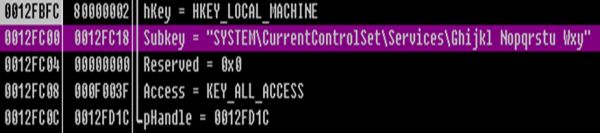

通过查询"SYSTEM\CurrentControlSet\Services\Ghijkl Nopqrstu Wxy" 键值进行判断如果不成功,创建服务。

下面进入服务回调函数,大体行为如下:

第一个线程是IPC攻击。

IPC内置了一些弱口令。

如果连接成功通过,想复制病毒到目标主机,然后通过AT命令执行计划任务,启动病毒。

第二、三、四线程功能基本同区别是创建的sock连接地址不同。

http://sbcq.f3322.org

www.520123.xyz

http://www.520520520.org

连接指定IP地址。

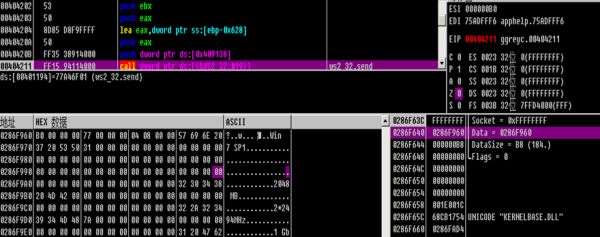

发送一个字符 第二个参数套接字类型,第三个参数 SO_KEEPALIVE 保持连接继续存在。

将获取到的系统信息发送给指定控制端,

等待控制指令

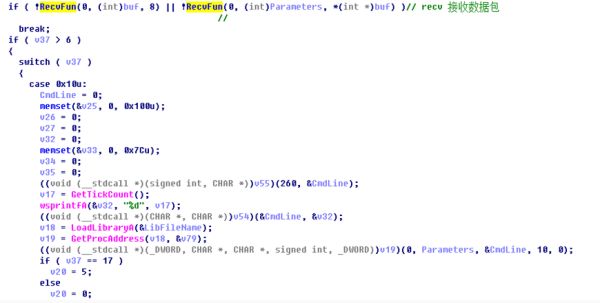

大致判断下 几个CASE 里面都做了什么。

下载指定连接的文件保存在本地,文件名称根据GetTickCount()返回值生成,文件路径文当前文件所在路径。

从这一些列行为可以判断,这是更新病毒。

调用IE打开指定网址。

调用HTTP GET请求发送数据包。

下面分析hra33.dll功能:

主要逻辑如下:

判断是否是临时文件。

判断是否已经运行。

加载资源创建进程。

感染EXE文件主要代码。

感染压缩包文件主要代码:

█ 3. 解决方案(或总结)

该病毒应该为感染型的蠕虫病毒,利用了一些IPC贡献弱口令的缺陷,可以在局域网中传播。可能下载其他病毒或者木马程序,对用户危害极大。

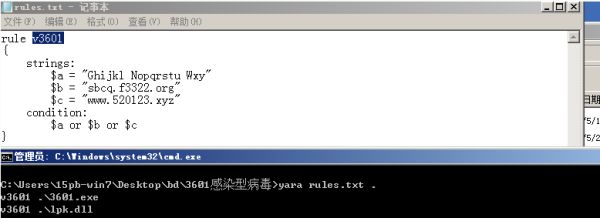

█ 3.1 提取病毒的特征,利用杀毒软件查杀

MD5: B5752252B34A8AF470DB1830CC48504D

SHA1: AEC38ADD0AAC1BC59BFAAF1E43DBDAB10E13DB18

特征字符串:http://sbcq.f3322.org、www.520123.xyz、Ghijkl Nopqrstu Wxy

编写yara规则,扫描。

█ 3.2 手工查杀步骤或是工具查杀步骤或是查杀思路等

1. 结束服务:Ghijkl Nopqrstu Wxy,删除服务对应的exe文件。

2. 删除HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\ Ghijkl Nopqrstu Wxy下的所有键值。

3. 删除C:\windows\system32\hra33.dll。

4. 删除除开C:\WINDOWS\system32和C:WINDOWS\system\dllcache这二个目录下的lpk.dll文件。

本文由看雪论坛 maxK 原创,转载请注明来自看雪社区