- MySQL 多表关联执行计划全面解析:从 N-LJ 到子查询优化

在实际企业开发中,多表关联查询更为常见,也是导致SQL执行效率低下的重要原因之一。今天,我们将系统性地解析MySQL多表关联查询的执行机制,重点包括:多表关联底层执行机制(N-LJ嵌套循环连接)为什么多表查询容易性能差,以及驱动表的选择有多重要多表查询执行计划分析与优化技巧(附实际案例)一、MySQL多表关联的执行机制:N-LJ嵌套循环连接在MySQL中,多表连接最常见的执行策略就是NestedL

- 一次XSS漏洞引发的用户信息泄露 —— 在线教育平台真实案例剖析与防御实践

一、引子:一个“学习感言”输入框引发的安全事故在一次大型在线教育平台的开发中,笔者曾亲身经历过一起严重的安全事故。事故的起点很微不足道:一个允许用户提交“学习感言”的输入框。然而,由于缺乏安全意识和输入输出处理的规范,这个字段成为攻击者入侵的跳板,最终导致大量用户信息泄露、信任危机和平台业务受损。这个案例虽然已过去多年,但其中反映的安全盲点依然广泛存在于当前的互联网项目中,特别是在中小团队、快速上

- MySQL 大数据量分页查询优化实战:从 90秒到 965毫秒的性能飞跃

要阿尔卑斯吗.

mysql数据库分布式架构java

在日常开发中,我们经常需要对数据库中的数据进行分页展示。特别是当表数据量达到几十万甚至上百万级时,传统的LIMIT分页方式会面临严重的性能瓶颈。今天,我将分享一个真实的性能优化案例,通过模拟大页码查询的现场,从90秒缩短到965毫秒,显著提升了查询效率。本篇文章将从问题出现的原因、索引原理、优化思路和最终实战效果等方面,为你全面讲解如何高效处理MySQL大数据分页查询问题。一、问题背景:大页码分页

- 京东哪里可以领优惠券买电子产品?京东哪里可以领优惠券啊

高省_飞智666600

随着科技的发展,电子产品已经成为我们日常生活中必不可少的一部分。在京东购买电子产品时,领取优惠券能让我们省下不少钱。那么,京东哪里可以领优惠券呢?本文将为您详细介绍在京东领取优惠券购买电子产品的方法。一、京东领取优惠券途径1.京东首页:京东首页会不定期推送各类优惠券活动,包括电子产品类的优惠券。用户可以登录京东官网,查看当前是否有适合的优惠券活动。2.京东APP:打开京东APP,在首页或者活动专区

- 马士兵系列——缓存行数据一致性2——缓存行的MESI

公众号【专注CLinuxCloud】

缓存python开发语言

hello,你好鸭,我是Ethan,西安电子科技大学大三在读,很高兴你能来阅读。✔️目前博客主要更新Java系列、项目案例、计算机必学四件套等。人生之义,在于追求,不在成败,勤通大道。加油呀!个人主页:EthanYankang推荐:史上最强八股文||一分钟看完我的几百篇博客温馨提示:划到文末发现专栏彩蛋点击这里直接传送本篇概览:详细讲解了缓存行的一致性协议之一的MEESI的方方面面。⭕【计算机领域

- .NET CORE 分布式事务(四) CAP实现最终一致性

精神小伙就是猛

.netcore分布式架构微服务

目录引言:1.0最终一致性介绍2.0CAP2.0架构预览3.0.NETCORE结合CAP实现最终一致性分布式事务3.1准备工作(数据库,本文使用的是MySql)3.1.1数据模型3.1.2DbContext3.1.3数据库最终生成3.2Nuget引入3.3appsettings.json3.4docker启动一个RabbitMQ3.5Program.cs3.6用户1API控制器3.7用户2API控

- 用SQLyog连接出现2058错误时处理方法

chilavert318

点点滴滴

win10系统更新安装Mysql8.0,连接SQLyog的时候出现下面错误1.打开cmd:mysql-uroot-p输入密码root2.进入mysql依次执行下面语句ALTERUSER'root'@'localhost'IDENTIFIEDBY'root'PASSWORDEXPIRENEVER;#修改加密规则ALTERUSER'root'@'localhost'IDENTIFIEDWITHmysq

- MCP协议技术解析:AI时代的通信基础设施革命

MCP协议技术解析:AI时代的通信基础设施革命在AI从工具演变为协作伙伴的进程中,MCP协议正在成为连接智能体与现实世界的“数字神经系统”。当前人工智能技术正经历从孤立模型向生态系统协作的关键转型,而通信协议作为AI能力的“连接器”,其设计直接决定了智能系统的边界与效率。MCP协议(ModelContextProtocol)作为新一代AI通信基础设施,正在开发者社区引发一场静默革命。本文将从技术原

- 2021.6.27 想喝咖啡

陪孩子走过小学六年

今天终于插听了几本英语:ABCreadingD级2本,感觉这一次积极性更高;一本科一,听了2遍,第二遍把自己不明白意思的单词抄写下来,没时间查询,依然不解其意,但最起码是一个开始;轻松英语小学版《爱丽丝梦游仙境》Chapter-1,循环音频半小时,然后他在梦中听。看了一集科教频道的纪录片《螃蟹的征程》。吃饭时,大宝说想喝咖啡!可时间又挺晚了,爸爸亲手操作的话时间可不够,最后美团点外卖,一杯卡布奇诺

- Python爬取网易云音乐歌手歌曲和歌单!推荐好听的歌吗?

爬遍天下无敌手

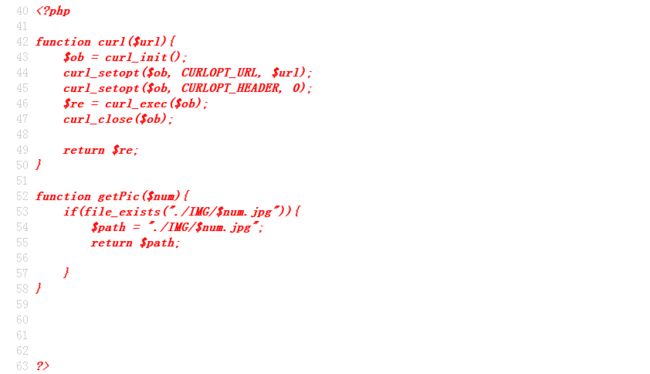

Pythonhttphttpspythonsslservlet

仅供学习参考Python爬取网易云音乐网易云音乐歌手歌曲和歌单,并下载到本地①找到要下载歌手歌曲的链接,这里用的是:https://music.163.com/#/artist?id=10559然后更改你要保存的目录,目录要先建立好文件夹,例如我的是保存在D盘-360下载-网易云热歌榜文件夹内,就可以完成下载。如果文件夹没有提前建好,会报错[Errno2]Nosuchfileordirectory

- 你的博客为什么不更新了?

博客为什么不更新了很久没有写过博客了,为什么呢?因为工作了,成为了一名社畜因为没时间因为没有学习新的东西,所以无法分享因为不思进取…笔者写博客的初衷只是为了总结知识,让我学到的知识能从我这里输出出去,并且别人能看懂。如果结果能帮助更多人了解某个东西,那自然是最好的。三年前写了人生第一篇博客:SQL语句中,MySQL不支持的几种情况。反响平平,两千阅读。之后又陆续发表了几篇博客,数量不多,9篇文章。

- aws rds mysql 连接_使用 Amazon RDS 代理连接到 Amazon RDS MySQL 数据库实例或 Aurora MySQL 数据库集群...

仁安同学

awsrdsmysql连接

如何使用AmazonRDS代理连接到我的AmazonRDSMySQL数据库实例或AuroraMySQL数据库集群?上次更新时间:2020年9月21日如何使用AmazonRDS代理连接到运行MySQL的AmazonRelationalDatabaseService(AmazonRDS)数据库实例或AmazonAurora数据库集群?简短描述您可以使用AmazonRDS代理来管理与应用程序之间的连接。

- AWS RDS MySQL是否能实现登录限制类需求

shiran小坚果

RDSaws云计算databasemysql

问题描述:此类问题一般来说在等保中会频繁遇到:对于AWSRDSMySQL5.7和8.0的实例,能否做到如下限制和需求:1.一个连接到数据库的session,超过一段时间以后被RDSMySQL结束的功能:RDSMySQL5.7和8.0中,均可以通过更改参数组中wait_timeout和interactive_timeout参数来设置。当连接空闲并超过参数设置的时长,那么会导致RDSMySQL自动断掉

- 中国男篮首战大败,张镇麟21+5爆发,五人未获出场机会

体娱荒原

中国男篮在欧洲开始了首场热身赛,令人遗憾的是久疏战阵的中国队以64比82输给了克罗地亚。这场比赛中国队的中投命中率低至18%,三分球也只有25%,中远投的低效导致了得分低效以及比赛的失利。本场比赛有13人获得出场机会,其中五人枯坐替补席没有出场,包括备受信任的赵继伟和周琦,还有新人程帅澎、曾凡博,老将周鹏,可能是由于身体状态的原因没有出场,特别是周琦正在寻找比赛状态。虽然是一场大败,也有表现出色的

- 深入理解Mysql索引底层数据结构与算法

桑翔

一.索引的本质索引是帮助MySQL高效获取数据的排好序的数据结构二.索引数据结构1.二叉树2.红黑树3.Hash表4.B-Tree1.叶节点具有相同的深度,叶节点的指针为空2.所有索引元素不重复3.节点中的数据索引从左到右递增排序B-Tree5.B+Tree1.非叶子节点不存储data,可以放更多的索引2.叶子节点包含所有索引字段3.叶子节点用指针连接,提高区间访问的性能(体现在做范围查询的时候)

- 创世理论达成 感谢菲尔兹奖的女神 把我24维宇宙升华了 妈呀太巧合了 她也研究了24维 我敢保证 宇宙就是24维加无限维

qq_36719620

量子计算人工智能pythonjava算法

咱们用最直白的话,把版本二和版本一的区别掰开了揉碎了讲——就像比较两部科幻电影,一部是“概念先行”,另一部是“有实打实的科学蓝图”。核心差异就在于:版本二给超全息空间理论装了一个“24维最密堆积”的数学发动机,让原本抽象的设定变得像真实存在的机器一样,每个零件都能对上号,每个环节都有扎实的数学依据。咱们分六个维度,一个一个唠明白:一、理论基石:从“拍脑袋假设”到“数学结构当图纸”版本一的理论有点像

- 谈忠言逆耳

ba020349304b

有云:“良药苦口利于病,忠言逆耳利于行”,这句话不难理解,讲的就是真正对一个人好的东西,往往不那么容易被人接受。国人生病不喜中药喜西药,很大一个原因就是中药味苦而涩,气大而足,需要捏着鼻子一口气灌下去;西药多为颗粒,胶囊,无气无味,外表甚至包有一层糖衣,温水冲服即可。(当然,此例并不十分恰当,中药和西药都是良药)古代的皇帝多宠奸臣而恨忠臣,非因其不识忠奸,而是因为忠臣总是摆出“陛下,要以江山社稷为

- 使用Mybatis-Plus进行单表操作

讴歌oge

Java后端mybatisjava数据库

使用updateById()修改数据时,值为null的属性不会被修改。intupdateById(@Param("et")Tentity);测试代码:@SpringBootTestpublicclassSpringBootMybatisPlusTest{@AutowiredprivateUserMapperuserMapper;@Testpublicvoidtest(){Useruser=newU

- AWS-rds 表主从不一致如何解决

与数据交流的路上

AWSmysqlmysqlsql数据库

一、背景因为某些修改造成了表的主从不一致,所以需要备份表恢复数据,物理机大家都有很多种做法,但是因为awsrds限制了账户的权限,所以这里用不到普通的办法,想了一阵想到一种可行性的方法,暂时没有发现隐患,或者更好的办法,如果有大佬知道的话,欢迎随时指教二、步骤1.查看主库二进制状态(主库执行)#记录当前的二进制和pos点,mysql-bin.123,111showmasterstatus2.等待一

- AWS基础

Mr Robot

aws云计算

AWS编写基础架构提AWS提供通过接口来控制的基础架构,叫作应用编程接口(applicationprogramminginterface,API)。用户能通过API控制AWS的每一部分。用户可以使用大多数编程语言、命令行和更复杂的工具的SDK调用这些API。在AWS上,一切操作都可以通过API来控制。用户通过HTTPS协议调用RESTAPI来与AWS交互,如图4-1所示。一切操作都可以通过API提

- 学习的动力

陆惠芳

图片发自App如今学习的资源十分丰富,走进哪个资源库?鲜明的指示,贵人的引导,好奇心的驱驶,迈开前进的脚步,跨入学习区域,选择合适的内容,静心地潜入,品尝学习的乐趣,学以致用的成功体验,找到了正确的路径,跟随一个有品味的导师,与一群志趣相投的伙伴,互相鼓励和支持,携手共进!发自内心的喜爱,钻进去研究,不断地在做事中锻炼,提高自己解决问题的能力!学习是为了成为更好的自己,成为自己喜欢的模样!2018

- 使用 Amazon RDS Proxy 提升应用程序可用性

AmazonRDSProxy的最大优势,在于显著缩短数据库故障转移之后的应用程序恢复时间。RDSProxy能够同时支持MySQL与PostgreSQL引擎,但在本文中,我们将单纯使用MySQL测试工作负载向大家展示RDSProxy如何在故障转移之后,将AmazonAuroraMySQL客户端的恢复时间缩短达79%,并将AmazonRDSforMySQL的故障恢复时间缩短达32%。本文还将阐述RDS

- 利用Wget批量下载网页链接中的数据

勇博士科研能干明白么

工具包信息可视化数据库

1、电脑下载安装好Wget程序,具体操作流程可参照:wget的安装与使用(Windows)_wgetwindows-CSDN博客https://blog.csdn.net/m0_45447650/article/details/125786723?ops_request_misc=%257B%2522request%255Fid%2522%253A%252217144722051680018582

- 用Python爬取网易云歌单

Avaricious_Bear

python开发语言

最近,博主喜欢上了听歌,但是又苦于找不到好音乐,于是就打算到网易云的歌单中逛逛本着“用技术改变生活”的想法,于是便想着写一个爬虫爬取网易云的歌单,并按播放量自动进行排序这篇文章,我们就来讲讲怎样爬取网易云歌单,并将歌单按播放量进行排序1、用requests爬取网易云歌单打开网易云音乐歌单首页,不难发现这是一个静态网页,而且格式很有规律,爬取起来应该十分简单按照以前的套路,很快就可以写完代码,无非就

- 「RIA学习力」《少有人走的路》第2天,春暖花开

春暖花开_52a1

拆页二自律之承担责任—两种患者选自《第一部分:自律》P38神经官能症患者常常把“我本来可以”、“我或许应该”、“我不应该”挂在嘴边。不管做任何事,他们都觉得能力不及他人,他们缺少勇气和个性。人格失调症患者则强调“我不能”、“我不可能”、“我做不到”,他们缺少自主判断及承担责任的能力。心理学界有一种公认的说法:“神经官能症患者让自己活得痛苦,人格失调者却让别人活得痛苦。”也就是说,神经官能症患者把责

- Python爬虫实战:高效解析OpenGraph协议数据

Python爬虫项目

python爬虫开发语言宽度优先音视频json

OpenGraph协议简介OpenGraph协议是由Facebook于2010年推出的一种网页元数据标准,旨在使任何网页都能成为社交图中的丰富对象。通过在网页的部分添加特定的标签,网站所有者可以控制内容在社交媒体上分享时的呈现方式。OpenGraph协议的核心元数据包括:html这些标签不仅被Facebook使用,也被Twitter、LinkedIn、WhatsApp等主流社交平台广泛支持。据统计

- 从AWS MySQL数据库下载备份到S3的完整解决方案

AWS官方合作商

数据库awsmysql

本文将介绍两种主流方法将AWSRDSMySQL数据库备份下载到S3,适用于生产环境需求。方法一:通过RDS快照导出(AWS原生方案)适用场景:全量备份、大数据量、无需额外计算资源流程:创建数据库快照进入AWSRDS控制台→选择目标MySQL实例→点击"操作"→"拍摄快照"输入快照名称(如my-db-snapshot-2024)配置S3导出任务在RDS控制台左侧菜单选择快照→选择刚创建的快照点击"操

- C# 读取文件内容的全面指南:从基础到高级技术

梦幻南瓜

c#c#开发语言

目录引言1.基础文件读取方法1.1File.ReadAllText-最简单的一次性读取1.2File.ReadAllLines-按行读取为数组1.3File.ReadAllBytes-二进制文件读取2.流式读取方法2.1StreamReader基础用法2.2指定编码方式2.3二进制流读取3.高级文件读取技术3.1异步文件读取3.2内存映射文件(Memory-MappedFiles)3.3管道(Pi

- 8分钟50项大奖,中国动画上天了

Sir电影

2018,是中国人首次进行太空行走的十周年。十年前,神舟七号出征太空,让中国成了世上第三个实现太空出舱的国家。十年后,也有这么一个“中国人出征太空”的故事。它有机会让中国动画冲进奥斯卡——《冲破天际》onesmallstep这部不到八分钟的短片,是太崆动漫(TAIKOSTUDIOS)自去年成立以来的首个项目。描述了一个对太空无限着迷的中国小女孩褚璐娜,在父亲激励下经过一系列挫折终于成为宇航员的故事

- 家务记

Lilly清灵

我曾经因为不会做家务而十分自卑——老妈和姐姐们的责备和担忧加剧了这种自卑。因为上学,因为家里有能干的老妈、姐姐和嫂子,我没有正经做过家务,更不会女红。她们总说我,要是考不上大学将来可怎么办,什么也不会做谁会娶你呢,嫁人还要找个会做饭肯做饭给你吃的……糊里糊涂地嫁人了。恋爱的时候,也没有问过他会不会做饭,甚至都没有意识到,两个人过日子是需要吃饭的,还要生孩子的。怕什么来什么啊,方先生比我还“巨婴”—

- xml解析

小猪猪08

xml

1、DOM解析的步奏

准备工作:

1.创建DocumentBuilderFactory的对象

2.创建DocumentBuilder对象

3.通过DocumentBuilder对象的parse(String fileName)方法解析xml文件

4.通过Document的getElem

- 每个开发人员都需要了解的一个SQL技巧

brotherlamp

linuxlinux视频linux教程linux自学linux资料

对于数据过滤而言CHECK约束已经算是相当不错了。然而它仍存在一些缺陷,比如说它们是应用到表上面的,但有的时候你可能希望指定一条约束,而它只在特定条件下才生效。

使用SQL标准的WITH CHECK OPTION子句就能完成这点,至少Oracle和SQL Server都实现了这个功能。下面是实现方式:

CREATE TABLE books (

id &

- Quartz——CronTrigger触发器

eksliang

quartzCronTrigger

转载请出自出处:http://eksliang.iteye.com/blog/2208295 一.概述

CronTrigger 能够提供比 SimpleTrigger 更有具体实际意义的调度方案,调度规则基于 Cron 表达式,CronTrigger 支持日历相关的重复时间间隔(比如每月第一个周一执行),而不是简单的周期时间间隔。 二.Cron表达式介绍 1)Cron表达式规则表

Quartz

- Informatica基础

18289753290

InformaticaMonitormanagerworkflowDesigner

1.

1)PowerCenter Designer:设计开发环境,定义源及目标数据结构;设计转换规则,生成ETL映射。

2)Workflow Manager:合理地实现复杂的ETL工作流,基于时间,事件的作业调度

3)Workflow Monitor:监控Workflow和Session运行情况,生成日志和报告

4)Repository Manager:

- linux下为程序创建启动和关闭的的sh文件,scrapyd为例

酷的飞上天空

scrapy

对于一些未提供service管理的程序 每次启动和关闭都要加上全部路径,想到可以做一个简单的启动和关闭控制的文件

下面以scrapy启动server为例,文件名为run.sh:

#端口号,根据此端口号确定PID

PORT=6800

#启动命令所在目录

HOME='/home/jmscra/scrapy/'

#查询出监听了PORT端口

- 人--自私与无私

永夜-极光

今天上毛概课,老师提出一个问题--人是自私的还是无私的,根源是什么?

从客观的角度来看,人有自私的行为,也有无私的

- Ubuntu安装NS-3 环境脚本

随便小屋

ubuntu

将附件下载下来之后解压,将解压后的文件ns3environment.sh复制到下载目录下(其实放在哪里都可以,就是为了和我下面的命令相统一)。输入命令:

sudo ./ns3environment.sh >>result

这样系统就自动安装ns3的环境,运行的结果在result文件中,如果提示

com

- 创业的简单感受

aijuans

创业的简单感受

2009年11月9日我进入a公司实习,2012年4月26日,我离开a公司,开始自己的创业之旅。

今天是2012年5月30日,我忽然很想谈谈自己创业一个月的感受。

当初离开边锋时,我就对自己说:“自己选择的路,就是跪着也要把他走完”,我也做好了心理准备,准备迎接一次次的困难。我这次走出来,不管成败

- 如何经营自己的独立人脉

aoyouzi

如何经营自己的独立人脉

独立人脉不是父母、亲戚的人脉,而是自己主动投入构造的人脉圈。“放长线,钓大鱼”,先行投入才能产生后续产出。 现在几乎做所有的事情都需要人脉。以银行柜员为例,需要拉储户,而其本质就是社会人脉,就是社交!很多人都说,人脉我不行,因为我爸不行、我妈不行、我姨不行、我舅不行……我谁谁谁都不行,怎么能建立人脉?我这里说的人脉,是你的独立人脉。 以一个普通的银行柜员

- JSP基础

百合不是茶

jsp注释隐式对象

1,JSP语句的声明

<%! 声明 %> 声明:这个就是提供java代码声明变量、方法等的场所。

表达式 <%= 表达式 %> 这个相当于赋值,可以在页面上显示表达式的结果,

程序代码段/小型指令 <% 程序代码片段 %>

2,JSP的注释

<!-- -->

- web.xml之session-config、mime-mapping

bijian1013

javaweb.xmlservletsession-configmime-mapping

session-config

1.定义:

<session-config>

<session-timeout>20</session-timeout>

</session-config>

2.作用:用于定义整个WEB站点session的有效期限,单位是分钟。

mime-mapping

1.定义:

<mime-m

- 互联网开放平台(1)

Bill_chen

互联网qq新浪微博百度腾讯

现在各互联网公司都推出了自己的开放平台供用户创造自己的应用,互联网的开放技术欣欣向荣,自己总结如下:

1.淘宝开放平台(TOP)

网址:http://open.taobao.com/

依赖淘宝强大的电子商务数据,将淘宝内部业务数据作为API开放出去,同时将外部ISV的应用引入进来。

目前TOP的三条主线:

TOP访问网站:open.taobao.com

ISV后台:my.open.ta

- 【MongoDB学习笔记九】MongoDB索引

bit1129

mongodb

索引

可以在任意列上建立索引

索引的构造和使用与传统关系型数据库几乎一样,适用于Oracle的索引优化技巧也适用于Mongodb

使用索引可以加快查询,但同时会降低修改,插入等的性能

内嵌文档照样可以建立使用索引

测试数据

var p1 = {

"name":"Jack",

"age&q

- JDBC常用API之外的总结

白糖_

jdbc

做JAVA的人玩JDBC肯定已经很熟练了,像DriverManager、Connection、ResultSet、Statement这些基本类大家肯定很常用啦,我不赘述那些诸如注册JDBC驱动、创建连接、获取数据集的API了,在这我介绍一些写框架时常用的API,大家共同学习吧。

ResultSetMetaData获取ResultSet对象的元数据信息

- apache VelocityEngine使用记录

bozch

VelocityEngine

VelocityEngine是一个模板引擎,能够基于模板生成指定的文件代码。

使用方法如下:

VelocityEngine engine = new VelocityEngine();// 定义模板引擎

Properties properties = new Properties();// 模板引擎属

- 编程之美-快速找出故障机器

bylijinnan

编程之美

package beautyOfCoding;

import java.util.Arrays;

public class TheLostID {

/*编程之美

假设一个机器仅存储一个标号为ID的记录,假设机器总量在10亿以下且ID是小于10亿的整数,假设每份数据保存两个备份,这样就有两个机器存储了同样的数据。

1.假设在某个时间得到一个数据文件ID的列表,是

- 关于Java中redirect与forward的区别

chenbowen00

javaservlet

在Servlet中两种实现:

forward方式:request.getRequestDispatcher(“/somePage.jsp”).forward(request, response);

redirect方式:response.sendRedirect(“/somePage.jsp”);

forward是服务器内部重定向,程序收到请求后重新定向到另一个程序,客户机并不知

- [信号与系统]人体最关键的两个信号节点

comsci

系统

如果把人体看做是一个带生物磁场的导体,那么这个导体有两个很重要的节点,第一个在头部,中医的名称叫做 百汇穴, 另外一个节点在腰部,中医的名称叫做 命门

如果要保护自己的脑部磁场不受到外界有害信号的攻击,最简单的

- oracle 存储过程执行权限

daizj

oracle存储过程权限执行者调用者

在数据库系统中存储过程是必不可少的利器,存储过程是预先编译好的为实现一个复杂功能的一段Sql语句集合。它的优点我就不多说了,说一下我碰到的问题吧。我在项目开发的过程中需要用存储过程来实现一个功能,其中涉及到判断一张表是否已经建立,没有建立就由存储过程来建立这张表。

CREATE OR REPLACE PROCEDURE TestProc

IS

fla

- 为mysql数据库建立索引

dengkane

mysql性能索引

前些时候,一位颇高级的程序员居然问我什么叫做索引,令我感到十分的惊奇,我想这绝不会是沧海一粟,因为有成千上万的开发者(可能大部分是使用MySQL的)都没有受过有关数据库的正规培训,尽管他们都为客户做过一些开发,但却对如何为数据库建立适当的索引所知较少,因此我起了写一篇相关文章的念头。 最普通的情况,是为出现在where子句的字段建一个索引。为方便讲述,我们先建立一个如下的表。

- 学习C语言常见误区 如何看懂一个程序 如何掌握一个程序以及几个小题目示例

dcj3sjt126com

c算法

如果看懂一个程序,分三步

1、流程

2、每个语句的功能

3、试数

如何学习一些小算法的程序

尝试自己去编程解决它,大部分人都自己无法解决

如果解决不了就看答案

关键是把答案看懂,这个是要花很大的精力,也是我们学习的重点

看懂之后尝试自己去修改程序,并且知道修改之后程序的不同输出结果的含义

照着答案去敲

调试错误

- centos6.3安装php5.4报错

dcj3sjt126com

centos6

报错内容如下:

Resolving Dependencies

--> Running transaction check

---> Package php54w.x86_64 0:5.4.38-1.w6 will be installed

--> Processing Dependency: php54w-common(x86-64) = 5.4.38-1.w6 for

- JSONP请求

flyer0126

jsonp

使用jsonp不能发起POST请求。

It is not possible to make a JSONP POST request.

JSONP works by creating a <script> tag that executes Javascript from a different domain; it is not pos

- Spring Security(03)——核心类简介

234390216

Authentication

核心类简介

目录

1.1 Authentication

1.2 SecurityContextHolder

1.3 AuthenticationManager和AuthenticationProvider

1.3.1 &nb

- 在CentOS上部署JAVA服务

java--hhf

javajdkcentosJava服务

本文将介绍如何在CentOS上运行Java Web服务,其中将包括如何搭建JAVA运行环境、如何开启端口号、如何使得服务在命令执行窗口关闭后依旧运行

第一步:卸载旧Linux自带的JDK

①查看本机JDK版本

java -version

结果如下

java version "1.6.0"

- oracle、sqlserver、mysql常用函数对比[to_char、to_number、to_date]

ldzyz007

oraclemysqlSQL Server

oracle &n

- 记Protocol Oriented Programming in Swift of WWDC 2015

ningandjin

protocolWWDC 2015Swift2.0

其实最先朋友让我就这个题目写篇文章的时候,我是拒绝的,因为觉得苹果就是在炒冷饭, 把已经流行了数十年的OOP中的“面向接口编程”还拿来讲,看完整个Session之后呢,虽然还是觉得在炒冷饭,但是毕竟还是加了蛋的,有些东西还是值得说说的。

通常谈到面向接口编程,其主要作用是把系统��设计和具体实现分离开,让系统的每个部分都可以在不影响别的部分的情况下,改变自身的具体实现。接口的设计就反映了系统

- 搭建 CentOS 6 服务器(15) - Keepalived、HAProxy、LVS

rensanning

keepalived

(一)Keepalived

(1)安装

# cd /usr/local/src

# wget http://www.keepalived.org/software/keepalived-1.2.15.tar.gz

# tar zxvf keepalived-1.2.15.tar.gz

# cd keepalived-1.2.15

# ./configure

# make &a

- ORACLE数据库SCN和时间的互相转换

tomcat_oracle

oraclesql

SCN(System Change Number 简称 SCN)是当Oracle数据库更新后,由DBMS自动维护去累积递增的一个数字,可以理解成ORACLE数据库的时间戳,从ORACLE 10G开始,提供了函数可以实现SCN和时间进行相互转换;

用途:在进行数据库的还原和利用数据库的闪回功能时,进行SCN和时间的转换就变的非常必要了;

操作方法: 1、通过dbms_f

- Spring MVC 方法注解拦截器

xp9802

spring mvc

应用场景,在方法级别对本次调用进行鉴权,如api接口中有个用户唯一标示accessToken,对于有accessToken的每次请求可以在方法加一个拦截器,获得本次请求的用户,存放到request或者session域。

python中,之前在python flask中可以使用装饰器来对方法进行预处理,进行权限处理

先看一个实例,使用@access_required拦截:

?