说起逆向,你想到的可能是IDA Pro,OllyDBG。

而Radare2是一款开放源代码的逆向工程平台,它的强大超越你的想象,包括反汇编、分析数据、打补丁、比较数据、搜索、替换、虚拟化等等,同时具备超强的脚本加载能力,并且可以运行在几乎所有主流的平台(GNU/Linux, .Windows *BSD, iOS, OSX, Solaris…)上。可谓是一大神器。

这里我们使用Kali系统来学习它,因为Kali系统自带了这个神器。

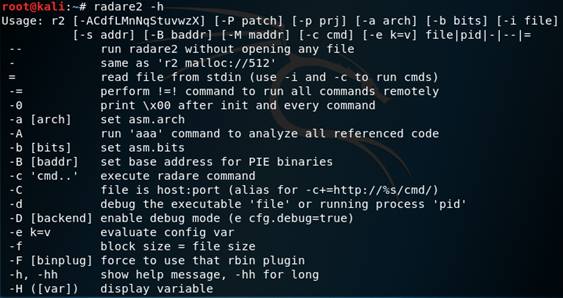

打开终端,使用radare2 -h 可以查看其帮助信息

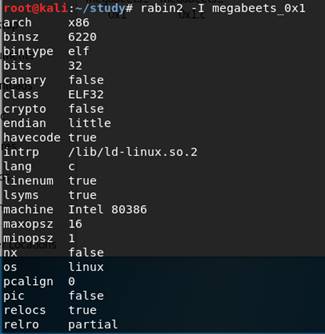

radare2里面有个很牛逼的工具:rabin2

rabin2 可以获取包括ELF, PE, Mach-O, Java CLASS文件的区段、头信息、导入导出表、字符串相关、入口点等等,并且支持几种格式的输出文件。使用man rabin2 可以查看rabin2的使用帮助文档。

然后我们通过破解一个crackme来学习神器radare2的使用。

首先使用 rabin2 打印出二进制文件的系统属性、语言、字节序、框架、以及使用了哪些加固技术

可以看到这是一个32位的 elf 文件,没有剥离符号表并且是动态链接的

接下来尝试运行它

可以看到,不论是否加参数都会显示wrong。

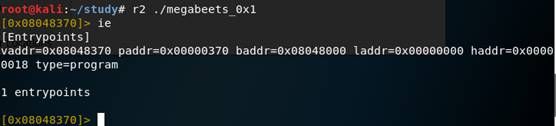

接下来使用radare2来进行破解

可以黄色输出了一个地址 (0x08048370),这就是它自动识别的程序入口点

或者也可以使用ie命令手动打印出入口点

接下来输入aa或者aaa进行细致的分析

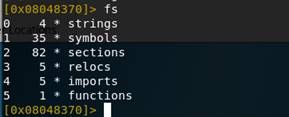

分析完成之后, r2会将所有有用的信息和特定的名字绑定在一起,比如区段、函数、符号、字符串,这些都被称作 'flags', flags 被整合进 ,一个 flag 是所有类似特征的集合

接下来看看所有的flag

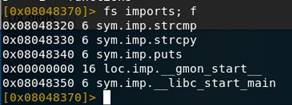

我们打印出imports下面的信息

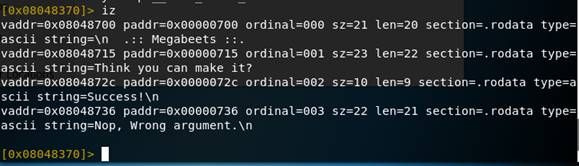

为了获取更多的信息,我们可以再列出数据段里的字符串

出现了关键字,一个是success,一个是我们之前运行时的wrong….

那我们接下来就跟着success走,看看哪儿进行了调用

输入命令axt @@ str.*

'axt' 命令用来在 data/code段里找寻某个地址相关的引用(更多的操作,请看 'ax?').

'@@'就像一个迭代器,用来在地址空间里不断地匹配后面一系列相关的命令(更多操作,请看 '@@?')

'str.*' 是一个通配符,用来标记所有以 'str.'开头的信息,不光会列出字符串标志,同时也包括函数名,找到它们到底在哪里以及何处被调用。

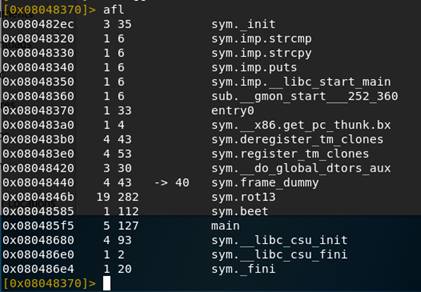

接下来我们看看radare2分析出来哪些函数

看到两个引起我们注意的sym.beet和sym.rot13

接下来我们用 's main' 指令定位到main函数入口处,然后用 'pdf'输出反汇编代码

分析函数的执行流程,我们知道二进制程序是通过获取 beet函数的返回结果来判断是否正确

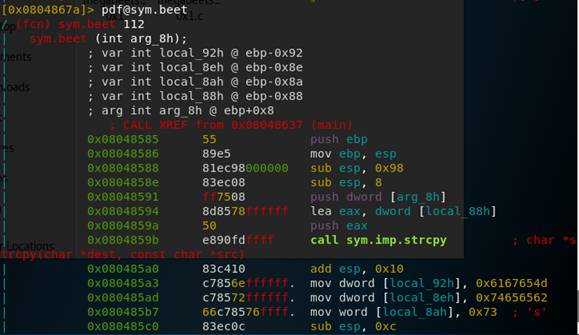

因此我们去beet函数反汇编的部分看看

因此我们定位到beet

输入[email protected]进行跳转

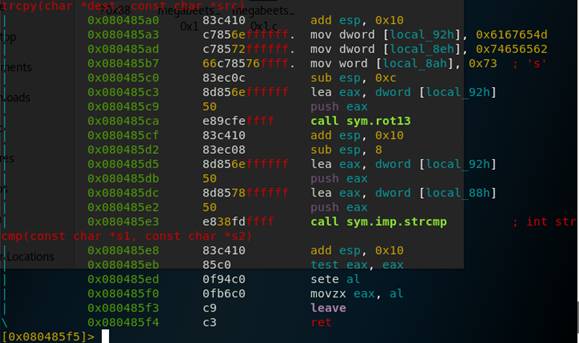

自动跳转到beet函数的反汇编部分

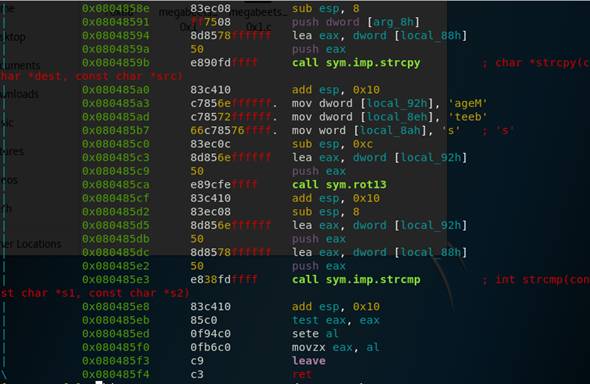

我们看到输入的参数被拷贝到了一个缓存空间里,这个空间的地址是 ‘ebp – local_88h’ 。 'local_88h' 就是十进制的 136。由于4个字节会被用来保存 ebp 的地址,4个字节被用来保存返回地址,所以这个缓冲区得大小是 128个字节.它们加起来刚好是 136. 我们输入的参数被拷贝到缓冲区后被用来和 sym.rot13的返回结果作对比, Rot-13 是一个著名的替换密码算法,在ctf和crackme中被广泛使用,这个函数接受了9个十六进制值作为参数,但是上图中看起来r2好像没有识别出来到底是什么字符,这里我们需要用 'ahi s' 来做些处理.输入

ahi s 是用来设置字符串特定的偏移地址(使用 ahi? 获取更多用法),@@是一个迭代器,可以用来接受后面输入的多个参数,执行完这条命令后,图形视图会自动刷新。

可以看到

0x080485a3

0x080485ad

0x080485b7

后面的字符都已经显示出来了

我们已经看到了之前无法识别的字符串'Megabeets'(根据字节序反向压栈顺序得到).

这个二进制文件将我们传入的参数来和经过 rot13 处理后的 'Megabeets' 作比较

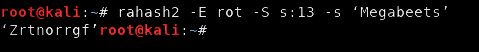

接下来我们通过rahash2求出这个字符串的校验值

至此,程序的逻辑就很清楚了: 'Zrtnorrgf' 就是用来和我们输入的字符串作比较,成功则返回success。我们验证一下:接下来输入ood?进入调试模式 将Zrtnorrgf作为参数进行调试,输入dc查看结果

输出了success,我们成功破解了这个小软件,也借此掌握了radare2的基本用法。

是不是跃跃欲试了呢?实践才能学到真本领!戳下面的链接即可进行在线实操,无需自己搭建环境噢!

戳它>>Radare2实战<<戳它

(本文来源:合天网安实验室--一家实操型在线网络安全学习平台)

本文由合天网安实验室原创,转载请注明来源。

关于合天网安实验室

合天网安实验室(www.hetianlab.com)-国内领先的实操型网络安全在线教育平台

真实环境,在线实操学网络安全 ;

实验内容涵盖:系统安全,软件安全,网络安全,Web安全,移动安全,CTF,取证分析,渗透测试,网安意识教育等。