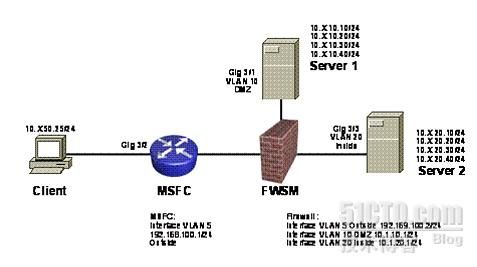

拓扑如上(FWSM在MSFC后面,此为惯用配置!)

- 激活

购买FWSM后,有一张纸,通过纸上的序列号,到www.cisco.com/go/license 申请license,然后通过session slot 2 pro 1登陆FWSM输入:activation-key xxxx来激活,通过sh ver查看。

- 在MSFC上的相应配置

- 创建所需要的vlan

Vlan 5

Name FWSM_outside_and_MSFC

//vlan5为FWSM的outside接口和MSFC连接FWSM的接口

Vlan 10

Name FWSM_DMZ

Vlan 20

Name FWSM_inside

Int g3/1

Switchport

Sw mode access

Sw access vlan 10

No shut

Int g3/3

Switchport

Sw mo access

Sw access vlan 20

No shut

Int vlan 5

Ip add 192.168.100.1 255.255.255.0

//注意,这个IP是MSFC的IP,FWSM的IP到FWSM配置模式配置!

//通过MSFC上建立SVI,然后吧SVI的VLAN赋予FWSM,这样就在FWSM和MSFC建立的3层的通道(如这里的,在MSFC中建立vlan5的SVI,然后把vlan5赋予FWSM,这样就能建立起3层通道了!)。默认时,只允许一个这样的通道,但是可以通过firewall multiple-vlan-interfaces来允许多个这样的通道

No sh

- 将VLAN赋予FWSM

Firewall vlan-group 1 5,10,20

Firewall module 2 vlan-group 1

//将vlan5、10、20绑定成一个组,然后把这个组中的vlan赋予在插槽2中的FWSM

//注意,当同时将很多vlan绑定到一个组的时候,可能会提示超出vlan数,此时只需要将绑定分开,如:

firewall vlan-group 1 5,10

firewall vlan-group 2 20

firewall module 2 vlan-group 1

firewall module 2 vlan-group 2

- 验证命令:

Sh ip int bri

Sh vlan bri

- 配置FWSM的连通性

- 连入FWSM

Session slot 2 processor 1

//连接插槽2中的FWSM

//注意,FWSM可以插在任意65或者76的任意插槽中!

- 配置IP(配置前无法看到接口)

Int vlan 5

Nameif outside

Security 5

Int vlan 10

Nameif DMZ

Security 10

Int vlan 20

Nameif inside

Security 20

//此时可以show的时候可以看到接口

Int vlan 5

Ip add 192.168.100.2 255.255.255.0

Int vlan 10

Ip add 10.1.10.1 255.255.255.0

Int vlan 20

Ip add 10.1.20.1 255.255.255.0

- 配置路由

Route outside 0 0 192.168.100.1

- 验证

Sh ip add

Sh nameif

Sh int ip bri

Sh int

Sh route

- 开启接口ping:FWSM默认禁止PING其所有接口

Icmp permit inside

Icmp permit outside

- 配置NAT

- 静态NAT

Static (dmz,outside) 192.168.100.100 10.x.10.10

- PAT

Nat (inside) 1 0 0

Global (outside) 1 192.168.100.200

//各种NAT具体配置见我写的《ASA实施指南》

- 验证:

Sh run nat

Sh run global

Sh run static

- 访问控制

- 配置ACL

Access-list from_inside permit ip any any

//注意,FWSM从inside到outside默认也是禁止访问的!!这和ASA是不相同的

Access-list outside_to_DMZ per tcp any host 192.168.100.200 eq ftp

- 应用接口

Access-group from_inside in int outside

Access-group outside_to_DMZ in int outside

- 验证

Sh access-list

Sh run access-group

- 配置MPF

Policy-map global_policy

Class inspection_default

Inspect icmp

Inspect ftp

//具体配置见ASA实施指南

- 配置telnet、SSH、ASDM

- 允许telnet

Telnet 10.0.0.0 255.255.255.0 inside

Username tomi password ibm-tomi privilege 15

- 允许SSH

Hostname tomi

Domain tomi.com

crypto key generate rsa modu 1024

Wr

Ssh 0 0 outside

Ssh timeout 30

//outside只允许SSH进来

- 允许ASDM

Http server enable

Http 0 0 inside

Http 0 0 outside

- 保存配置

Copy run st