本例在Windows下测试

**** 在Linux下步骤基本一样,Nginx在编译的时候需要支持--with-http_ssl_module模块,不支持需重新编译安装

**** Centos下yum install openssl openssl-devel

**** 前提已经安装好了Openssl,并已经配置好了环境变量

**** https可反向代理映射到http地址,但http不可反向代理映射到https地址。

需要修改httpd.conf 、httpd-vhosts.conf两个文件

1、修改conf/httpd.conf 取消以下注释,使apache启动时调用ssl服务:

#LoadModule ssl_module modules/mod_ssl.so (去掉前面的‘#’号)

#Include conf/extra/httpd-ssl.conf (去掉前面的‘#’号)

2、生成证书

win+R:cmd进入命令行,进入apache安装目录bin文件夹下

设置OPENSSL_CONFIG配置,执行命令 set OPENSSL_CONF=..\conf\openssl.cnf

(a)生成服务端的key文件

执行命令:openssl genrsa -out server.key 1024

在bin目录中生成server.key文件

(b)生成签署申请

执行命令:openssl req -new -out server.csr -key server.key

在bin目录中生成server.csr文件,在执行以上命令时会提示输入相关信息,其中 Common Name [] 需要与配置文件中的ServerName一致,否则apache启动时将会报错。

Country Name<2 letter code>[AU] : cn

State or Province Name [Some-State] : jangsu

Locality Name[] : nanjing

Oraganization Name [Internet Widgits Pty Ltd]: epms.cwp

Organizational Unit Name [] epms

Common Name[]:ServerName

Email Address []: ..................................

..................................................................................

A challenge password []: (可不输入)

(c)生成CA的key文件

执行命令:openssl genrsa -out ca.key 1024

在目录bin下生成ca.key文件

(d) 生成CA自签署证书

执行命令:openssl req -new -x509 -days 365 -key ca.key -out ca.crt

在目录bin下生成ca.crt文件

(e)生成CA的服务器签署证书

执行命令:openssl ca -in server.csr -out server.crt -cert ca.crt -keyfile ca.key

在这里报错了,按照网上的说法新建相应的文件夹,再执行一次就可以了。

在bin下新建demoCA文件夹 =>bin/demoCA

在demoCA下新建index.txt =>bin/demoCA/index.txt

在demoCA下新建serial.txt,其内容为01,重命名删除.txt =>bin/demoCA/serial

在demoCA下新建newcert文件夹 =>sbin/demoCA/newcerts

3、修改httpd-ssl.conf文件

(a)根据需要修改httpd-ssl.conf的默认端口号“443”,这里将所有的443修改为“6044”,同时修改ServerName。

(b) 修改相关证书路径,把路径设置为conf下的key目录,把生成的证书放进这个目录

SSLCertificateFile xxx/conf/key/server.crt (服务器证书的位置)

SSLCertificateKeyFile xxx/conf/key/server.key (服务器私钥的位置)

SSLCACertificateFile xxx/key/conf/ca.crt (CA根证书的位置,进行客户端验证时需要)

(c) 取消注释

#SSLVerifyClient require (去掉前面的‘#’号,进行客户端验证时需要)

#SSLVerifyDepth 1 (去掉前面的‘#’号,把10改为1,进行客户端验证时需要)

(d) 选择性修改,如果在运行时报错,可修改SSLSessionCache再执行

修改前:

#SSLSessionCache "dbm:/Apache24/logs/ssl_scache"

SSLSessionCache "shmcb:/Apache24/logs/ssl_scache(512000)"

SSLSessionCacheTimeout 300

修改后:

SSLSessionCache "dbm:D:/phpStudy/Apache/logs/ssl_scache"

#SSLSessionCache "shmcb:/Apache24/logs/ssl_scache(512000)"

SSLSessionCacheTimeout 300

4、重启apache,执行两个命令net stop Apache2.2和net start Apache2.2,浏览器中输入https//..............页面会提示 It works!

5、修改httpd-vhosts.conf 设置反向代理,重启apache,浏览器中输入https//..............:6044页面会跳转到相应的代理页面(注意DocumentRoot路径要存在)

```

Listen 443

NameVirtualHost *:443

#

# VirtualHost example:

# Almost any Apache directive may go into a VirtualHost container.

# The first VirtualHost section is used for all requests that do not

# match a ServerName or ServerAlias in any block.

#

DocumentRoot "D:/www"

ServerName ......:443

SSLEngine on

SSLProxyEngine on

SSLCertificateFile "D:/phpStudy/Apache2/conf/key/server.crt"

SSLCertificateKeyFile "D:/phpStudy/Apache2/conf/key/server.key"

ProxyRequests Off

Order deny,allow

Allow from all

ProxyPass / http://....../

ProxyPassReverse / http://....../

```

Nginx+https

*** 和Apache一样,需要生成证书和修改配置文件

1、生成证书

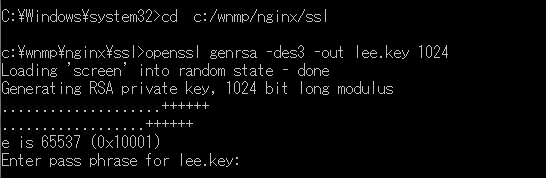

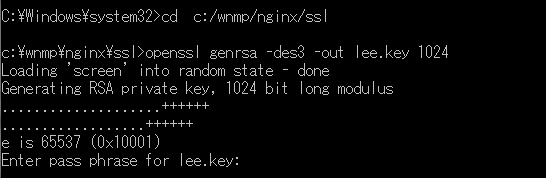

(1) 首先在 nginx安装目录中创建ssl文件夹用于存放证书。比如我的文件目录为 C:\wnmp\nginx\ssl , 以管理员身份进入命令行模式,进入ssl文件夹。 命令为: cd c:/wnmp/nginx/ssl

(2) 创建私钥

在命令行中执行命令: openssl genrsa -des3 -out lee.key 1024 (lee文件名可以自定义),如下图所示:

输入密码后,再次重复输入确认密码。记住此密码,后面会用到。

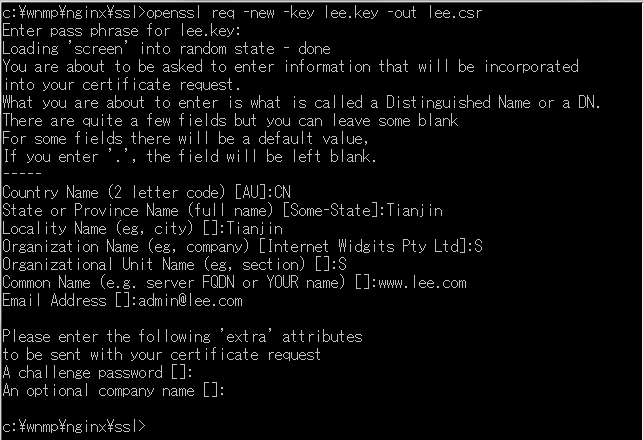

(3)创建csr证书

在命令行中执行命令: openssl req -new -key lee.key -out lee.csr (key文件为刚才生成的文件,lee为自定义文件名)

如上图所示,执行上述命令后,需要输入信息。输入的信息中最重要的为 Common Name,这里输入的域名即为我们要使用https访问的域名。

以上步骤完成后,ssl文件夹内出现两个文件:

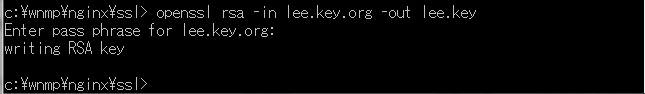

(4)去除密码。

在加载SSL支持的Nginx并使用上述私钥时除去必须的口令,否则会在启动nginx的时候需要输入密码。

复制lee.key并重命名为lee.key.org

可以使用此命令行,也可以使用鼠标操作 copy lee.key lee.key.org

去除口令,在命令行中执行此命令: openssl rsa -in lee.key.org -out lee.key (lee为自定义文件名)

如下图所示,此命令需要输入刚才设置的密码。

(5)生成crt证书

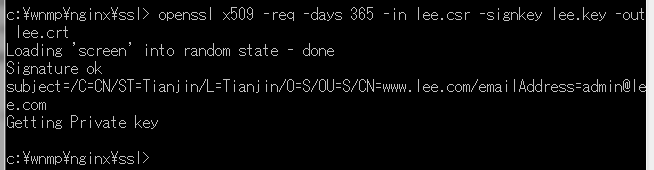

在命令行中执行此命令: openssl x509 -req -days 365 -in lee.csr -signkey lee.key -out lee.crt (lee为自定义文件名)

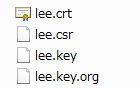

证书生成完毕,ssl文件夹中一共生成如下4个文件,我们需要使用到的是lee.crt和lee.key。

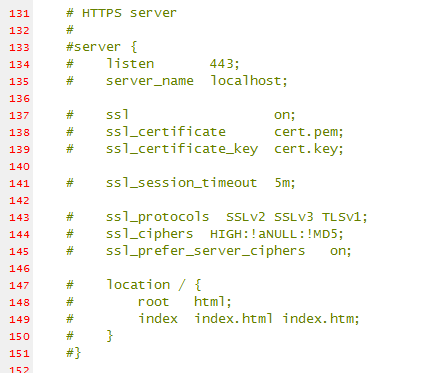

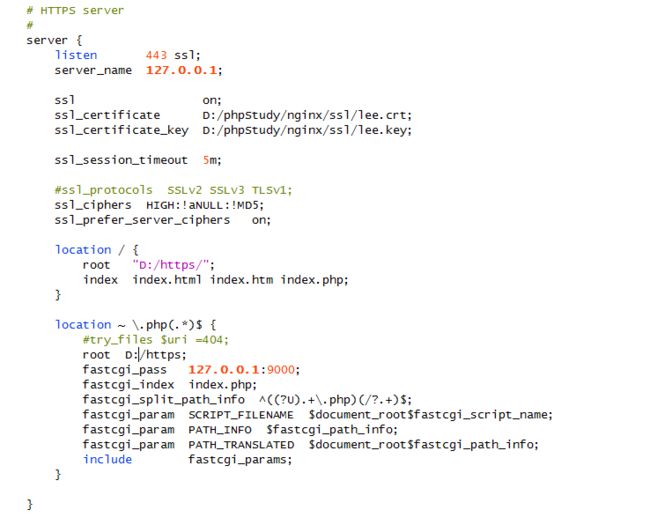

2. 修改nginx.conf文件

nginx.conf文件位于:C:\wnmp\nginx\conf

找到该文件中如下代码的位置进行修改:

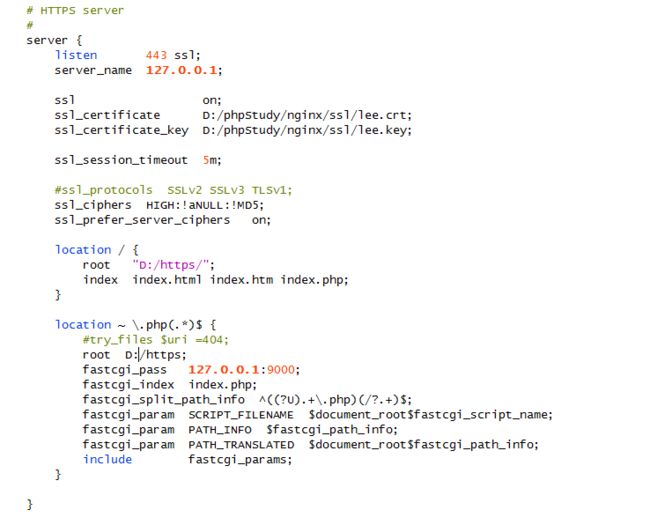

修改为:

重启nginx, 在浏览器中,访问 https://127.0.0.1。发现出现证书认证,并能够成功访问。(127.0.0.1 为生成证书时,Common Name输入的域名) (执行此步骤时,需要配置好Virtual Host,并且在127.0.0.1 开放目录中添加了index.php默认入口访问文件。)

*** 访问后会发现https被红色划线是因为我们使用的是自己生成的证书,此证书不受浏览器信任,如果想使其变为绿色,则需要向证书管理机构进行申请。

3. 添加重定向,自动跳转使用https。

在nginx.conf中virtual host中如下代码位置添加一行代码:

重启nginx 访问http://127.0.0.1 浏览器会自动跳转到 https://127.0.0.1 并成功访问