BurpSuit学习笔记

软件使用部分

Target(目标网址) ---

sitemap网站地图,用于spider后网站地图的显示

Scope 范围设置

(ps:注意filter“过滤器”的使用)

Proxy(代理) burpsuit的核心部件---

Intercept(截断) 代理的关键地方

HTTPhistory: 用于对每一次的代理网址进行记录,期中包括了请求raw/hex等

Websocketshistory: 网络套接字的记录

Options: Proxy listeners 相关设置

Spider ---爬行网站目录

Control相关控制

Option

(ps:一般由proxy等地方“send tospider”来对爬行)

Scanner ---对网站的各种漏洞扫描

扫描网站漏洞入侵点

Results

Scanqueue:扫描队列

Livescanning:live active scan and live passive scanning

Options

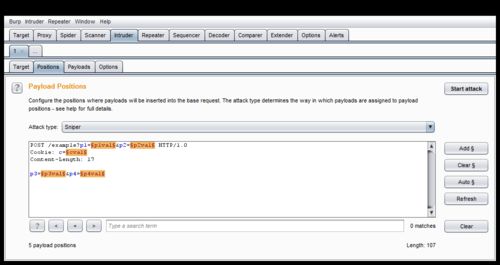

Intruder ----攻击核心所在

Target:攻击目标,默认端口为80,https的默认端口为443(当然https的端口还有其他的)

Positions:payload positions

Payload“有效荷载”的相关设置,包含了

Attack type:

sniper(狙击手):表示使用一套单一的payloads;

Batteringram(撞击物):使用一组payload;

Pithfork(相交叉):例如1,2,3,4,5,6,则将用1-1,2-2,3-3这种类型;

cluster bomb(集束炸弹)使用多个payloadsets,对每个positions 设置不同的payload sets;

Payload Sets

Reperter ---对request 数据的改写

Send toreperter___将请求包发送到reperder,此处可对数据包进行任意的修改,然后点击“go”,即可将你修改过的request 发送出去。往往能达到截断上传等入侵目的;

(PS:截断上传的两种方式:

【1】文件包含图片

<% #includefiles="2.jpg"%>

【2】截断上传为asp

2.asp;.jpg (利用iss6.0及以下版本的漏洞)

2.asp%00.jpg (注意将“%00”用URL方式解码decorder))

Sequence---

Burp Sequencer是一种用于分析数据项的一个样本中的随机性质量的工具。你可以用它来测试应用程序的session tokens(会话tokens)或其他重要数据项的本意是不可预测的,比如反弹CSRFtokens,密码重置tokens等。

Decoder ---解码器:

用于url/base64/HTML/ASCii hex/HEX 等的加密解密;

Compare ---

得到的数据哪里不一样呢?太长费时间,那就让burp compare来帮你解决吧!

Extender ---

各种burp插件的安装;

Options---burp的核心设置区

注意:display设置字体为“宋体”,其他的中文会显示乱码

Connections-设置burp的代理,渗透某些国外网站时可以用到!

Alert---

Burp alert将会对你的每一步操作过程记录,如果失败则会显示红色。

2、实战部分

一、暴力破解

A、在表单请求中,破解诸如用户名、密码等的方法

例如:我图网(http://www.ooopic.com/)的用户名破解,登陆时任意输入用户名密码,request send to intruder,clear$ payloads,再在用户名那里add$,选择下一步startattack,则可爆出相同密码下的各个用户名。

B、Cookie验证码的绕过:

Cookie下有两组数据,一个是我们输入的验证码,一个是网站提供的验证码,则在reperter下修改只需让两组数字相等即可实现绕过。(PS:这是一个比较老的漏洞,可能有些网站已经修复,那就要尝试其他方法了)

C、burpsuit亦可对于网站中已有的某些木马程序密码进行破解。

二、上传

1、绕过本地上传漏洞

客户端检验的上传限制,即在用户按下打开文件(asp、php、aspx等)时即提示不允许的类型,这是由本地javascript控制的。此时利用burp即可轻松上传。

2、截断上传

通过burpsuit对上传页面的请求抓包,使用截断的手法即可以突破限制上传木马。

具体有两种截断方式:

1、%00截断: 2.asp%00.jpg (注意将“%00”用URL方式解码decorder))

2、iss解析漏洞: 2.asp;.jpg (利用iss6.0及以下版本的漏洞)

三、批量查md5解密

其实就是在burp intruder下把要查的md5加密字符串做成一个字典,然后在md5网页上查询(如cmd5),提交payloads即为每个md5值。

四、SQL injection相关测试

Sql盲注:如:+order+by+$8$(Burpintruder下设置number进行测试。

Union select * from *

此外,亦可通过Burp Scan 对网站漏洞扫描,扫出其中的sql注入漏洞。

五、利用burp破解一句话木马

1、将一句话的request包从GET 转换为 POST 请求方式(右键点击changerequest method)

2、Send to intruder,加入以下代码:

Asp: password=execute("response.clear:response.write(""good""):response.end")

php: password=execute("response.clear:response.write(""yes""):response.end")

aspx: password=execute("response.clear:response.write(""ok""):response.end")

(ps:注意加入请求包末尾回车即可)

3、将“password”设置为payloads,载入字典,startattack开始爆破!

4、分析返回的数据即可得到密码。(PS:亦可设置返回变量,便于快速识别密码的正确性)。

六、burp下进行XSS(Cross Site Script)反射性跨站攻击

七:Burpsuit对网站的整体性检测思路

1、首先访问网站主页,用burp对网站进行爬行~sendto spider;爬行过程可能会遇到登陆表单,一般将spider下options中forms设置一下即可;

2、再对其进行scan,检测各种漏洞;当然,亦可多其中的某些网页进行测试,更加有针对性;

3、在检测漏洞类型时亦可在scanner下options中设置扫描漏洞类型,如sql注入、XSS等,针对性也不错。