数字化时代背景下,越来越多的企业选择上云。企业上云不仅可以驱动流程创新和业务创新,还会为企业带来新的利润增长点,呈现出更为弹性化、安全化、智能化、高效化的运维特性。

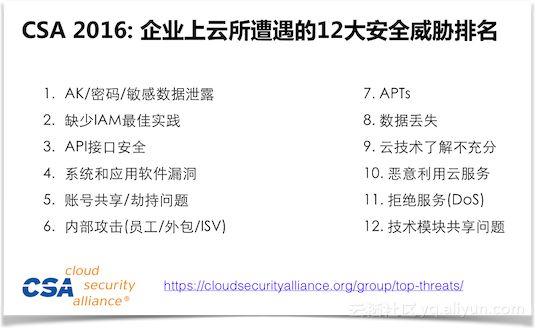

然而企业上云往往会面临各种各样的安全威胁,数据丢失、系统漏洞、账号共享、外部攻击等等不一而足。其中最严重的威胁莫过于账号密码或 AK (Access Key)泄露——也许你会侥幸认为“这不会发生在我身上”,但是根据 CSA 2016 对 某知名云服务商的客户安全威胁分析报告,特权账户密码 / AK 等敏感数据泄露已成为云安全 Top 12 威胁之首,所以你的账号密码和 AK 很有可能早已落入他人之手。

一旦泄露密码或 AK,势必会造成数据丢失,严重情况下甚至会导致企业破产。那么面对密码或 AK泄露,企业应如何补救?阿里云 RAM 服务为你解答。

近来一些大型的安全事故,譬如2017年7月19日,道琼斯220万客户信息从某知名云服务商外泄;9月8日,美国信用机构Equifax的1.43亿用户信息泄露;11月30日,美国防部100GB顶级机密数据在某知名云服务商上曝光;12月2日,美国国家信用联合会NCF 111G 数据在某知名云服务商上遭遇泄露......,数不胜数。那么,如何才能从根本上降低或避免因为账号密码或 AK 泄露所导致的信息安全风险,近日,阿里云为企业上云提供了免费的身份管理与访问控制服务RAM,在降低上述风险的同时,还支持通过 阿里云APP在手机端进行管控操作,全方位保护账号安全。

“同学们,都醒醒,老师开始划重点了!”

重点1:禁止云账号密码共享

账号密码泄露的罪魁祸首之一就是多人共享云账号密码,很多人都知道的“秘密”就不是秘密了。共享账号密码存在很多问题,不仅容易泄露,而且还无法限制每个人的权限,无法审计和追踪单独个人的具体行为。

解决云账号共享问题的办法就是为每个员工创建独立的 RAM 用户账号,让员工使用 RAM 用户账号进行日常工作。

点击此处,即刻进入 RAM控制台开始管理你的用户。

重点2:开启 MFA

MFA(Multi-Factor Authentication)是一种简单有效的安全实践方法,它能在用户名和密码之外再额外增加一层安全保护。启用 MFA 后,用户在登录阿里云网站时,系统将要求输入用户名和密码(第一安全要素),然后要求输入来自 MFA 设备或手机短信的一次性验证码(第二安全要素)——多重要素的结合将为你的账户提供更全面的安全保护,密码泄露不再是问题。

步骤1:在你的私人移动设备上安装好支持 MFA 的应用 App,推荐使用阿里云官方出品的移动客户端 “阿里云APP”;

步骤2:为你的云账号开启 MFA:登录 PC 端控制台,进入“账号管理” -> “安全设置”,选择 “虚拟 MFA” 进行设置;

步骤3:为 RAM 用户开启 MFA:访问 “ RAM 控制台” -> “用户管理”,选择用户,进入用户详情页进行操作。

重点3:使用群组给 RAM 用户分配权限

当你的组织拥有较多员工,或他们分管不同的业务,更好的做法是创建与人员工作职责相关的群组(如 admins、developers、accounting 等),为每个群组绑定相应的授权策略,群组内所有用户共享相同的权限,便于统一管理。

而且当组织人员再次扩充时,只需在创建新用户时直接将他添加到特定群组中,无需重复配置权限。当组织人员发生调动时,也只需更改用户所属的群组即可——这些操作都可以在 阿里云APP 上便捷完成,动动手指轻松搞定。

重点4:遵循最小授权原则,及时撤销不再需要的权限

最小授权原则是安全设计的基本原则,当你给 RAM 用户授权时,请授予他刚好满足工作所需的权限,不能过度授权。

比如在组织中,如果 Developers 组员(或者一个应用系统)的工作职责只需要读取 OSS 存储桶里的数据,那么就只给这个组(或应用系统)授予 OSS 资源的只读权限,而不授权 OSS 资源的所有权限,更不要授予对所有产品资源的访问权限。

当你的某位组织人员因工作职责变更而不再使用权限时,还应该及时将该用户的权限撤销。当然,就算你出差在外也完全不用担心,阿里云APP 提供了完整的 RAM 管理功能,随时随地帮助解决燃眉之急。

RAM 同样支持 API 用户(系统或应用程序)的访问授权,你可以为程序创建专属的 RAM 用户,并分配访问密钥 AccessKey。

重点5:实践刚需——使用“ RAM 小 AK ”取代云账号“大 AK ”

云账号AK俗称“大 AK”,它具有该账户的所有资源 API 访问

权限,而且无法设置多因素认证,这就意味着大 AK一旦丢失,风险极不可控。因此强烈建议删除“大 AK”,使用 RAM 用户AK(俗称“小 AK”)来进行 API 调用则更为安全。

进入 AK 控制台之后,阿里云会引导用户快速创建 RAM 用户 AK。

实践进阶:自定义策略,限制 RAM 小 AK 的访问源 IP 地址

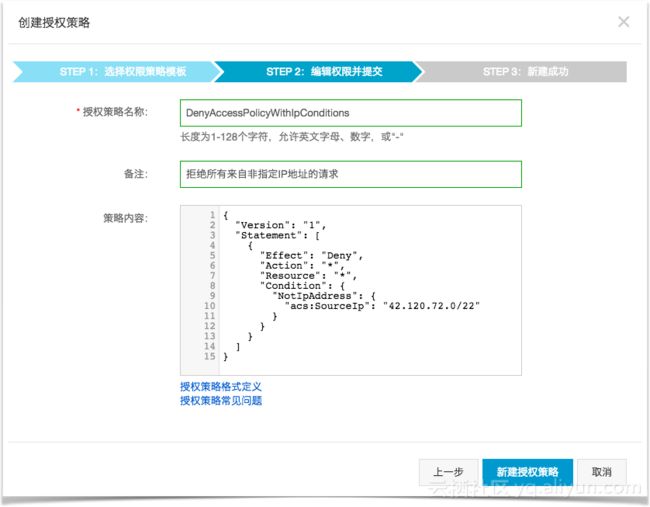

假设企业 IP 出口的地址范围是 42.120.72.0/22,要求所有的数据访问请求必须来自于你的企业网络,同时要确保万一 AK 泄露到外网那也不能访问云上数据——这该怎么实现呢?以下分享一个实例。

首先,你需要创建一条自定义授权策略( DenyAccessPolicyWithIpConditions ),拒绝所指 IP 范围之外的所有请求。

然后,给 RAM 用户组(假设为 oss-readers 用户组)授权,如下图样例所示,包括允许访问 OSS 的授权策略和DenyAccessPolicyWithIpConditions 策略。

通过以下的重点讲解和实践示例,相信你对阿里云 RAM 服务有了全面的认知。话不多说,即刻动手开启 RAM 最佳实践吧!