ACS

cisco的一个安全访问控制系统

ACS= access control system

ACS是Cisco出的一个 AAA 认证软件,可以对路由器进行用户认证、授权、记账操作。

AAA的认证

AAA是认证授权统计的总称。一般是先认证,然后授权,再统计被认证授权的用户对资源的访问情况。

下面路由器作为认证服务器来做AAA,认证的实验。

如下图:

下面来做AAA认证试验:

首先搭建环境:

在R6路由器上-----AAAserver

Router>en

Router#config t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#host R6

R6(config)#enable password 123

R6(config)#line vty 0 4

R6(config-line)#password 456

R6(config-line)#login

R6(config-line)#exit

R6(config)#int fa2/0

R6(config-if)#ip add 192.168.1.1 255.255.255.0

R6(config-if)#no shut

R6(config-if)#

R6(config-if)#end

R6#

在计算机上设置好IP:192.168.1.2C:\>ping 192.168.1.1

Pinging 192.168.1.1 with 32 bytes of data:

Reply from 192.168.1.1: bytes=32 time=79ms TTL=255

Reply from 192.168.1.1: bytes=32 time=21ms TTL=255

Reply from 192.168.1.1: bytes=32 time=65ms TTL=255

Reply from 192.168.1.1: bytes=32 time=27ms TTL=255

Ping statistics for 192.168.1.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 21ms, Maximum = 79ms, Average = 48ms

C:\>

网络连通,在计算机上开始telnet登录R6。

C:\>telnet 192.168.1.1

User Access Verification

Password:

R6>enable

Password:

R6#config t

Enter configuration commands, one per line. End with CNTL/Z.

R6(config)#

顺利的登录了R6,并且可获取配置权限。

刚才的 telnet登录的时候,并没有需要用户名。下面我们来做AAA的认证:

在R6上:

R6(config)#aaa new-model 开启AAA认证功能

R6(config)#aaa authentication login xiaoxiao local AAA采用本地数据进行登陆认证;建立认证数据库xiaoxiao

R6 (config)#username jintian password 123 开始建立数据库数据

R6 (config)#username mingtian password 123

R6(config)#username houtian password 123

R6 (config)#line vty 0 4 指定登陆认证采用的数据库名称

R6 (config-line)#login authentication xiaoxiao

客户端测试:

PC上:

认证试验成功

下面做:授权

R6(config)#aaa new-model

R6(config)#aaa authorization exec xiaobai local AAA授权 cmd模式下登陆采用本地数据授权

R6(config)#username xiao2 privilege 4 password 123

R6(config)#username xiao3 privilege 7 password 123

R6(config)#username xiao4 privilege 15 password 123

R6(config)#line vty 0 4

R6(config-line)#authorization exec xiaobai

R6(config-line)#

R6(config-line)#

R6(config-line)#

R6(config-line)#end

开始在PC上测试

做授权:

首先完成认证或者授权:

R6---FA2/0-------------pc

192.168.1.1 192.168.1.55

Router :

Enable

Config t

Int fa2/0

Ip add 192.168.1.1 255.255.255.0

No shutdown

Exit

Aaa new-model

Aaa authentication login default local

Line vty 0 4

Password 456

Login

Exit

Aaa new-model 统计认证或者授权信息

aaa accounting commands 15

exit

debug aaa accounting

试验完成

下面做基于系统的ACS软件生成的TACACS+服务器和radius服务器来实现:AAA认证

PCC:

192.168.1.55

Gw:192.168.1.254

R6:

Enable

Config t

Hostname R6

Int fa2/0

Ip add 192.168.1.254 255.255.255.0

No shutdown

Exit

Int s1/2

Ip add 192.168.2.1 255.255.255.0

No shutdown

Exit

Router rip

Network 192.168.1.0

Network 192.168.2.0

End

R7:

Enable

Config t

Hostname R7

Int s1/5

Ip add 192.168.2.2 255.255.255.0

No shutdown

Exit

Int fa2/0

Ip add 192.168.3.254 255.255.255.0

No shutdown

Exit

Router rip

Network 192.168.2.0

Network 192.168.3.0

End

实现了网络连通:

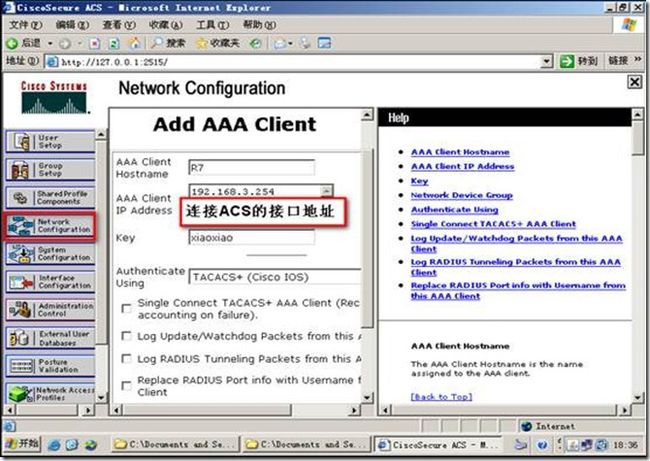

开始配置ACS软件实现AAA的认证服务器:网络配置

设置客户机和服务器在网络中的位置:认证协议必须一致,这里使用TACACS+

特别注意的是:在接口配置下:不要忽略

然后设定用户:

在R7上:

aaa new-model

aaa authentication login default group tacacs+

tacacs-server host 192.168.3.1

tacacs-server key xiaoxiao

enable password 123

line vty 0 4

login authentication default

end

测试:

telnet 192.168.3.254

----open

Router>en

Password:

Router#config t

Router(config)#

测试实验成功

授权:

现在路由器上配置:

R7:注意授权的配置必须是在认证基础上的,所以必须做好认证:

aaa new-model

aaa authentication login default group tacacs+

tacacs-server host 192.168.3.1

tacacs-server key xiaoxiao

enable password 123

line vty 0 4

login authentication default

end

config t

Aaa new-model

aaa authorization commands 1 default group tacacs+

aaa authorization commands 15 default group tacacs+

tacacs-server host 192.168.3.1

tacacs-server key xiaoxiao

enable password 123

line vt 0 4

authorization commands 1 default

authorization commands 15 default

在wind上,就是TACACS+服务器上:设置授权

在组上设置:定制的策略

在组设置里面选定定制的策略:

在用户设置中:设置访问使用组策略

然后配置完成。

实验测试结果:授权完成

最后做统计实验:

实际上,统计就是对认证和授权访问的记录,也就是说统计是基于认证或者授权的。

aaa new-model

aaa authentication login default group tacacs+

tacacs-server host 192.168.3.1

tacacs-server key xiaoxiao

enable password 123

line vty 0 4

login authentication default

end

config t

Aaa new-model

aaa authorization commands 1 default group tacacs+

aaa authorization commands 15 default group tacacs+

tacacs-server host 192.168.3.1

tacacs-server key xiaoxiao

enable password 123

line vt 0 4

authorization commands 1 default

authorization commands 15 default 认证和授权的配置

Aaa new-model

aaa accounting commands 1 default start-stop group tacacs+

aaa accounting commands 15 default start-stop group tacacs+

tacacs-server host 192.168.3.1

tacacs-server key xiaoxiao

enable password 123

line vty 0 4

accounting commands 1 default

accounting commands 15 default 对认证和授权的统计配置

在winD,也就是ACS服务器上:(不需要配置了,只要查看就可以了)

如下图:

实验完成。