看了爆出来的各类新闻,感觉都是互相抄:

一旦出现一个漏洞或者大新闻,各类安全媒体都是互相抄袭,看十之八九,都是千篇一律,实质的解决办法呢,都是那么几个,似乎是连字体都没变,就好像我上小学那会,老师要求写日记,第二天去了同桌和我一样,结果发现他妈妈给她买的作文书和我妈给我买的一样:)

并不是崇洋媚外,单单就研究技术的氛围上,国内和国外的差距还真不是一般的大,国外的在分析软件的解决之道,国内的互相抄袭文章,补丁链接发了一遍又一遍,真正解决中了病毒的机器的方法有几个,高人给我讲过一句话,别光甩链接,拿出点实质性的东西出来,放“码”过来。

往危险的方面想一想,如果这是一场国外的骇客针对我国发起的一场大规模的进攻,那么。。。。。。任重而道远

勒索软件纪要

我在5/12下午时候看到勒索软件的图片,才知道勒索软件已经在国内有了中招的机器

这是一个学生的受到威胁,当时看了感觉勒索软件还是挺厉害的而且支持的语言蛮多,软件作者蛮“人性化”,价值300美元的比特币,还是蛮多的,至于软件的分析,看这个链接

WCry勒索软件分析

国外的安全员分析的,来截取关键的信息:

什么意思呢,这个意思就是RSA和AES128位CBC模式的组合来加密数据的,这个加密算法以目前的计算机水平,基本上没法破解,或者找一个让量子计算机来帮你计算

总结一下中招的和没有中招的态度:

未中招的:

比特币勒索病毒影响大部分windows系统,最有效的解决办法是将电脑操作系统升级到最新,可以使用360安全卫士完成更新。最重要的一个更新补丁是MS17-010,链接,另外,微软对已经停止支持的 Windows XP 和 Windows 2003 发布特别补丁 https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

已经中招的:

已经中招的电脑,什么杀毒软件都没有用了,因为杀毒软件也是打补丁,关端口。这些都是没有中招之前的做法了。微软在3月NSA方程式文件出来时候就放出了官方补丁,如果打过的就没事。

win10并不是绝对安全,因为win10会自动强制更新,如果你没偶对win10进行一些更新服务的奇怪设置,问题不大。

这次的重灾区是相对封闭的一些局域网以及还在用win7和xp没打补丁的老机器。

另外就是不要交赎金,给了也没用。这次事件是NSA方程式文件中的永恒之蓝实现的,实现方法是加密文件,而且前边也说了破解这个加密算法的难度。中招了就目前暂时性的没有办法,拔网线,格盘重做系统。被加密的文件怎么办?没有办法。(写于13/5/2017,21:11)提醒一点就是,重装系统之前,把加密的文件也要保存下来,万一头头放出了解密工具,那么就可以恢复了。

凡事都有两面性,从另一个角度来看是一件好事。让各个国家认识到了信息安全的重要性,相信这次事件之后,应该天朝的各个机构和部门都肯定会重视起每一个漏洞和补丁,了吧。

--------------------------------------------------------------------------------------------------------------------------

看到了这么多中招的企业机构什么的,是不是觉得骇客肯定赚翻了,但是据了解,现在只收到不到100笔赎金(止于2017年5月13日21:18:22),因为发消息,包括验证都要通过Tor,国内的话,因为众所周知的原因给封了,还有一点就是,国内的比特币交易所买的比特币是不能转到外部的钱包的,所以说,交赎金也是要专业人员来教的,有点像警匪片中匪要你不断地变换地点来扔赎金,但是受害者的家人却拿着钱,明明有信号,却连绑匪的电话都打不通。,另外附上绑匪的四个钱包的地址:

https://blockchain.info/address/115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

https://blockchain.info/address/13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

https://blockchain.info/address/12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

https://blockchain.info/address/1QAc9S5EmycqjzzWDc1yiWzr9jJLC8sLiY

预计明后天是交赎金的爆发日

最后说一句回到起点的话:

今天的【果】,是昨天NSA的方程式组织种下的【因】

www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

以前都是人为打脸,现在事件打脸,各种号称NGF,态势感知,ips,ids,在这次勒索蠕虫或者说ms17_010漏洞,被扒的连内裤都不剩了,打脸打的啪啪啪啪啪啪啪啪啪,不知道以后该怎么继续吹牛逼

另外针对“秘密开关”的一些报道,我找到了如下的截图:

秘密开关

先就写到这里写于2017-05-13 21:44:18

-------------------------------------------------------------------------------------------------------------------------------------

2017-05-14 16:06:18

360在发布了关于勒索软件的文件恢复工具,https://dl.360safe.com/recovery/RansomRecovery.exe ,对于这个工具,难免不让人想起十分类似的文档误删恢复工具,这里,提供两个资料:

另外一个呢是微信上看到的360的工程师自己说的一些话:

宅客频道

看完两个消息,相信大家也有自己的判断,任何事情都是要一分为二的来看,抛开这个首发的文档恢复软件不谈,360是国内首先出来病毒的分析报告的,至于首发的文档恢复工具,还有就是文章最后结尾又说了一这么一句

不多做评论

另外在网上出来说2.0版本的已经出来了,但是感觉没有开始的扩散大,因为大家已经该打的都打了,但还是相信会有不少中找的

除此之外再说一下网上那些说已经解密的“大神”,RSA的安全性在密码学的课堂上已经介绍过了,针对网上那些说RSA-768遭到破解,这里说一下:

RSA的安全性是依赖目前的计算机需要耗费在远远大于成本的时间或者资源内计算出密钥的值,这样导致得破解成本远高于被破解的信息所带来的价值,我们就认为这种加密算法是安全的。

按照现在的科技水平,计算1024位密钥的RSA可能需要超级计算机运算好多年,量子计算机。这取决于计算机分解质因数算法。目前已有数学家证明,分解质因数算法时间复杂度是多项式级别的。

也就是说,随着密钥的增长,算法所用的时间只是成线性关系增长。随着计算能力更高的计算机的出现,必然能在一个合理的时间内破解得出更长位数的密钥。

RSA-768的破解,指的就是这件事。目前已有研究人员,在2009年找到一种算法,可以在几天至几个月内分解RSA-768的大数N,这使得破解RSA-768的成本,降低至了一个可以接受的范围。由此可见,RSA-768已经不安全了。1024位的RSA还暂时安全,但是随着计算机计算速度的上升,破解1024位RSA的时间也将降低至一个合理的时间长度内。

因为分解质因数算法已被证明为存在多项式时间复杂度的算法。RSA不能破解的根基已遭动摇,从长远来看,RSA是不安全的。

但是目前,RSA作为使用广泛的加密算法,在长密钥(RSA-1024甚至RSA-2048)的保护之下,普通用户还是可以放心使用的。

By:我是牛o0

------------------------------------------------------------------------------------------------------------------------------------

纪于2017年5月14日21:41:29

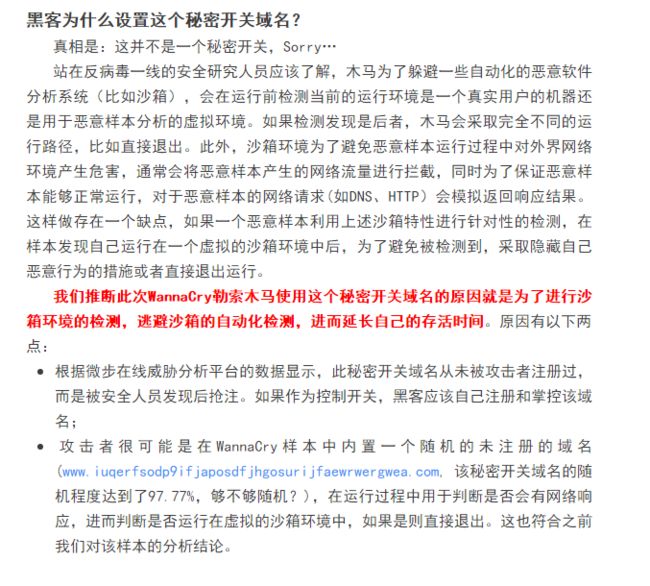

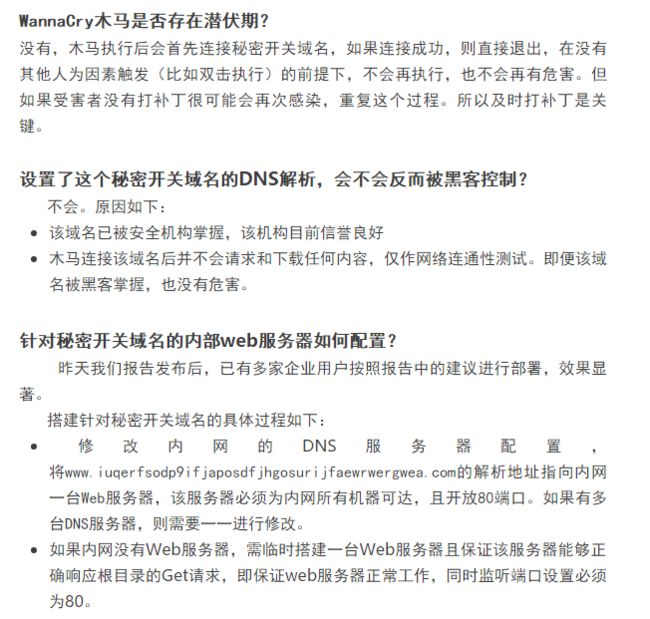

接上文对于“秘密开关”的分析“

(源自微步在线)

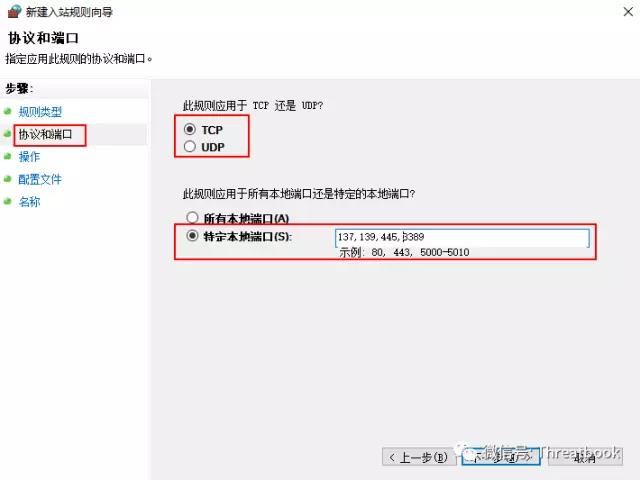

e) 选中“端口”,点击“协议与端口”, 勾选“特定本地端口”,填写 137,139,445,3389,端口数字以逗号间隔

5. 插入网线,联网。从微软官方网站下载相应补丁

6. 重启电脑

7. 如果感觉电脑异常,请立即断网并与系统管理员联系

---------------------------------------------------------------------------------------------------------------------------------