简介

docker很多插件比如,UI,都需要开启2375端口, 如果开启则第三方的应用就可以使用dockerAPI了,搜索之后发现,可以通过dockerd 开启2375端口,不过安全考虑,官方建议开启2376,使用tls 进行鉴权处理

docker-machine

我们通过docker-machine create可以自动创建一个开启2376的vm.

我们通过 Portainer 进行测试,因为Portainer默认选择的是2375端口,而docker-machine 创建的应用开启的是tls 2376端口. 提示一直找不到数据.重新配置下endpoint 通过docker-machine env 查找cert存放的位置.通过配置TLS CA certificate: ca证书, TLS certificate: 客户端证书, TLS key: 客户端私钥. 完成tls 2376端口的安全访问.

docker

docker通过修改启动参数开启TLSdockerd -D --tls=true --tlscert=/var/docker/server.pem --tlskey=/var/docker/serverkey.pem -H tcp://192.168.59.3:2376

swarm

集群如何呢?

TLS

CertM: 快速生成TLS

cfssl

最近看到一个运维工具,cfssl主要是toolkit for everything TLS/SSL,关于TLS在之前上面已经有一些了解,下面通过cfssl进行一些操作,比如我们上面的docker场景,我们需要使用自签名的方式进行证书生成

- 安装cfssl,cfssljson

- 初始化CA

cfssl print-defaults config > ca-config.json

cfssl print-defaults csr > ca-csr.json

证书类型一般有三种:

客户端证书: 通过服务器验证客户端,比如docker client

服务器证书: 服务器使用,由客户端验证服务器身份,比如docker服务器

对等证书: 比如etcd集群中成员彼此通讯

配置CA选项

修改ca-config.json

{

"signing": {

"default": {

"expiry": "168h"

},

"profiles": {

"server": {

"expiry": "8760h",

"usages": [

"signing",

"key encipherment",

"server auth"

]

},

"client": {

"expiry": "8760h",

"usages": [

"signing",

"key encipherment",

"server auth"

]

},

"peer": {

"expiry": "8760h",

"usages": [

"signing",

"key encipherment",

"client auth"

]

}

}

}

}

还可以修改ca-csr.json

{

"CN": "Own CA",

"key": {

"algo": "rsa",

"size": 2048

},

"names": [

{

"C": "China",

"ST": "HeNan",

"L": "XuChang",

"O": "YunTeam"

}

]

}

- 创建CA证书

cfssl gencert -initca ca-csr.json | cfssljson -bare ca -

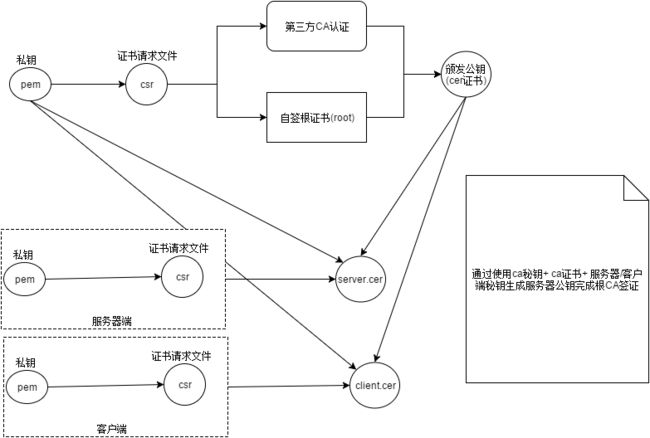

可以看到我们获取到了三个文件

ca-key.pem 私钥(**一定要保存好)

ca.csr 证书请求文件

ca.pem ca证书

- 创建服务器证书

cfssl print-defaults csr > server.json

修改服务器证书一些配置,最重要的就是CN,Hosts.

{

"CN": "Server1",

"hosts": [

"192.168.0.136"

],

"key": {

"algo": "rsa",

"size": 2048

},

"names": [

{

"C": "China",

"ST": "HeNan",

"L": "XuChang"

}

]

}

好了,通过ca证书,私钥,我们来生成服务器证书和密钥

cfssl gencert -ca=ca.pem -ca-key=ca-key.pem -config=ca-config.json -profile=server server.json | cfssljson -bare server

我们可以看到生成了三个文件

server-key.pem

server.csr

server.pem

- 客户端证书

客户端证书生成跟上面保持一直,不过在指定config类型时候替换为client.

cfssl print-defaults csr > client.json

...

"CN": "client",

"hosts": [""],

...

cfssl gencert -ca=ca.pem -ca-key=ca-key.pem -config=ca-config.json -profile=client client.json | cfssljson -bare client