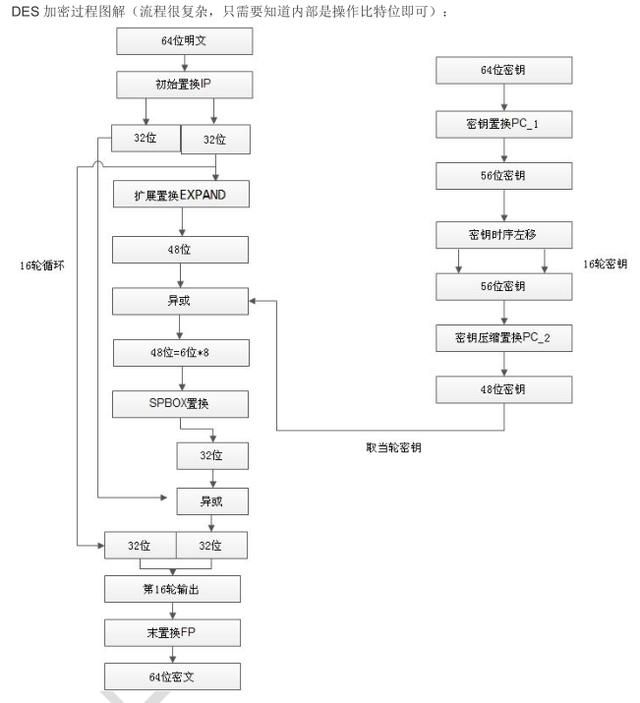

对称加密:

加密算法有DES(Data Encryption Standard 即数据加密标准),AES。。

DES加密的原理是对bit位进行操作,交换位置,异或等

使用DES加密时,每次取64位明文,即8个字节进行操作,密码可以随机生成也可以根据自己定义的字符串生成,这个字符串至少要56位,但传的时候至少64位,其中8位是校验码

代码:

//得到Cipher对象

Ciphercipher=Cipher.getInstance("DES");

//2,创建随机秘钥

SecretKeykey=KeyGenerator.getInstance("DES").generateKey();

//3,设置操作模式(加密/解密)

cipher.init(Cipher.ENCRYPT_MODE,key);

//4,执行操作

byte[]result=cipher.doFinal("哈哈".getBytes());

非对称加密

RSA,背包算法..

RSA内部是基于分解质因数和取模操作

代码:

//1,获取cipher对象

Ciphercipher=Cipher.getInstance("RSA");

//2,通过秘钥对生成器KeyPairGenerator生成公钥和私钥 KeyPairkeyPair=KeyPairGenerator.getInstance("RSA").generateKeyPair();

//使用公钥进行加密,私钥进行解密(也可以反过来使用)

PublicKeypublicKey=keyPair.getPublic();

PrivateKeyprivateKey=keyPair.getPrivate();

//3,使用公钥初始化密码器

cipher.init(Cipher.ENCRYPT_MODE,publicKey);

//4,执行加密操作

byte[]result=cipher.doFinal(content.getBytes());

//使用私钥初始化密码器

cipher.init(Cipher.DECRYPT_MODE,privateKey);

//执行解密操作

byte[]deResult=cipher.doFinal(result);

一次性加密数据的长度不能大于117个字节,一次性解密数据的长度不能大于128个字节

非对称加密会比对称加密慢很多,极端情况下慢1000倍,并且一般不会用来加密大量的数据

消息摘要

MD5,SHA

消息摘要:通过算法拿到明文的16进制字符串

消息摘要后的结果都是固定长度的,MD5是16个字节,SHA是40个字节

//常用算法:MD5、SHA、CRC2.

MessageDigestdigest=MessageDigest.getInstance("MD5");

byte[]result=digest.digest(content.getBytes());

//消息摘要的结果一般都是转换成16进制字符串形式展示

Stringhex=Hex.encode(result);

//MD5结果为16字节(128个比特位)、转换为16进制表示后长度是32个字符

//SHA结果为20字节(160个比特位)、转换为16进制表示后长度是40个字符

System.out.println(hex);

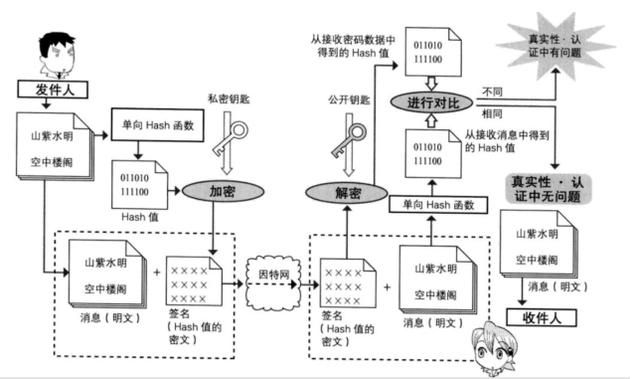

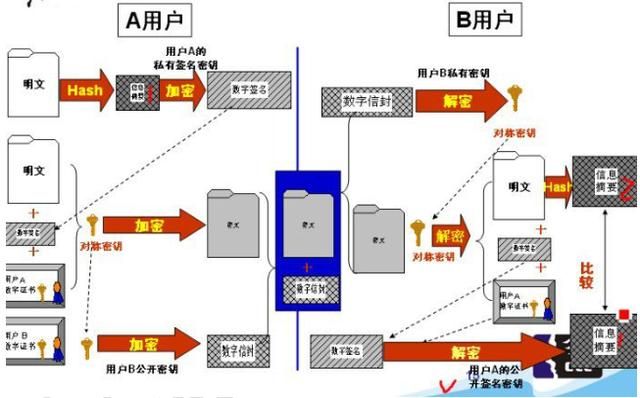

数字签名

是非对称加密和消息摘要的组合应用

1,校验用户的身份(私钥签名和公钥校验)

2,校验数据的完整性(解密的消息摘要和原文的消息摘要进行对比)

上图的过程:

1、经私钥加密的原文消息摘要+原文

2、进行网络传输

3、公约解密原文的消息摘要和传输过来的原文的消息摘要进行对比

数字签名一般不单独使用,基本都是用在数字证书里面实现SSL通信协议

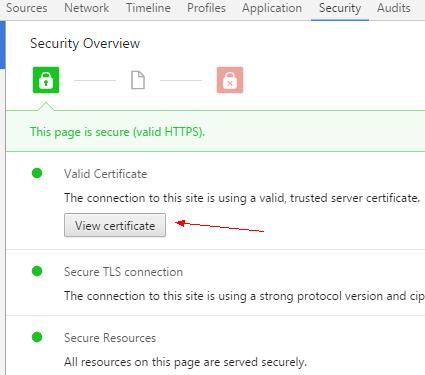

数字证书

是互联网通讯中标志各方身份的一串数字,数字证书不是数字身份证,而是身份认证机构(CA机构)盖在数字身份证上的一个章,就像结婚证上的章(数字证书),由民政局(CA机构)给你盖的

1、用于确认通信双方的身份

2、对应用进行签名

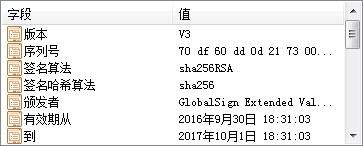

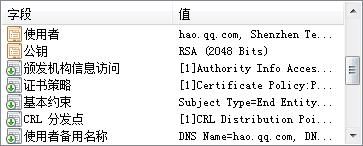

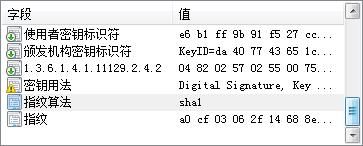

数字证书的版本信息:

1、唯一的证书序列号

2、签名所使用的算法

3、发行机构的名称

4、证书的有效期

5、证书所有人的公开密钥。。。。。。。

查看数字证书(浏览器的开发者工具)

数字证书原理:

1、数字签名:私钥加密明文的消息摘要

2、密文:明文+数字签名+A的数字证书对称加密

3、数字信封:B的公开密钥加密对称密钥+B的数字证书

4、将密文和数字信封进行网络传输

5、对称密钥:取出数字信封,用B的私钥解密

6、用对称密钥解密密文得到明文+数字签名+A的数字证书

7、消息摘要:A的公钥解密数字签名

8、拿到明文的消息摘要和数字签名中的消息摘要对比

A、B的公钥得互换,可以对消息摘要“加盐”

Android应用安全开发之浅谈加密算法的坑