20199317 2019-2020-2 《网络攻防实践》第2周作业

1.知识点梳理与总结

运行在 VMware 虚拟机软件上操作系统的网络连接方式有三种:

- 桥接方式(Bridge):默认使用VMnet0,在桥接方式下,VMware 模拟一个虚拟的网卡给客户系统,主系统对于客户系统来说相当于是一个桥接器。客户系统好像是有自己的网卡一样,自己直接连上网络,也就是说客户系统对于外部直接可见。

- 网络地址转换方式(NAT):默认使用VMnet8,在这种方式下,客户系统不能自己连接网络,而必须通过主系统对所有进出网络的客户系统收发的数据包做地址转换。在这种方式下,客户系统对于外部不可见。

- 主机方式(Host-Only):提供的是主机和虚拟机之间的网络互访。只想让虚拟机和主机之间有数据交换,而不想让虚拟机访问Internet,就要采用这个设置了。但是如果我们另外安装一个系统通过桥接方式连接 Internet(这时这个系统成为一个桥接器),则我们可以设置这些客户系统的IP 为公网 IP,直接从这个虚拟的桥接器连接 Internet,下面将会看到,我们正是通过这种方式来搭建我们的虚拟蜜网。

2.网络攻防环境搭建过程

2.1 网络拓扑结构图

2.2 虚拟蜜网的构建

2.2.1 VMware软件安装与配置

2.2.2 VMware网络环境配置

在 VMware 中 编辑 --> 虚拟网络编辑器,选择 VMnet1,设置如下:

选择 VMnet8,设置如下

点击VMnet8中的 NAT 设置,设置如下:

点击VMnet8中的 DHCP 设置,设置如下:

(注意:为了留一些 IP 给靶机,在这里 End IP address 没有设为 192.168.200.126)

2.2.3 安装攻击机虚拟机Kali

(1)下载并解压 Kali 的 rar 镜像到某一目录

(2)在VM中,文件 --> 打开,选择你的解压目录,选择相应 vmx 文件

(3)配置攻击机虚拟机的硬件

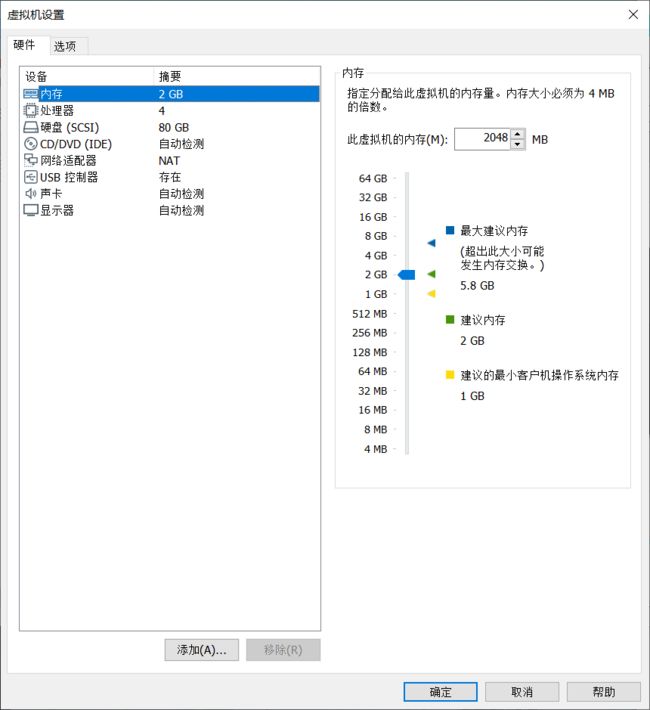

鼠标选择 Kali 的选项卡,菜单中选择 虚拟机 -->设置,硬件 选项卡中选择点击 内存,在右侧设置合适大小(注意这项在虚拟机开启时不可设置,可先将该虚拟机power off,设置好之后,再 power on)

硬件 选项卡中选择点击 网络适配器,在右侧设置为 NAT

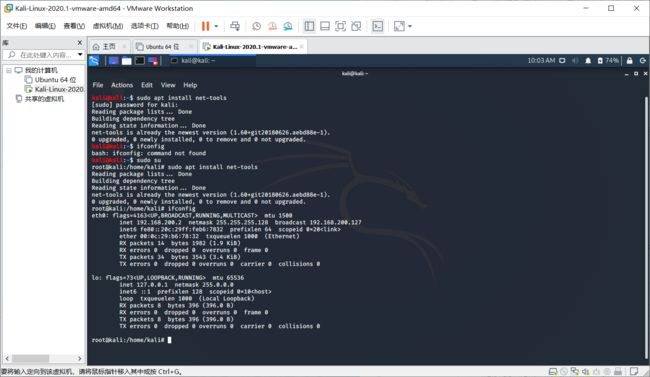

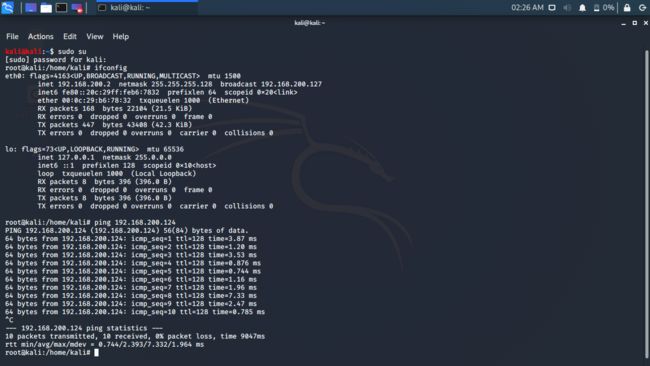

(4)查看攻击机虚拟机的 ip。(Kali的默认用户名为kali,密码kali, root密码kali)

这里需要安装net-tools(ifconfig包)

从上图中可以看出,在kali用户下使用ifconfig,不成功

于是,root登录

成功查询到DHCP 动态分配给 kali 的ip地址为 192.168.200.2

2.2.4 安装靶机虚拟机Win2kServer

(1)下载并解压 Win2kServer_SP0_target 的 rar 镜像到某一目录

(2)在VM中,文件 --> 打开,选择你的解压目录,选择相应 vmx 文件

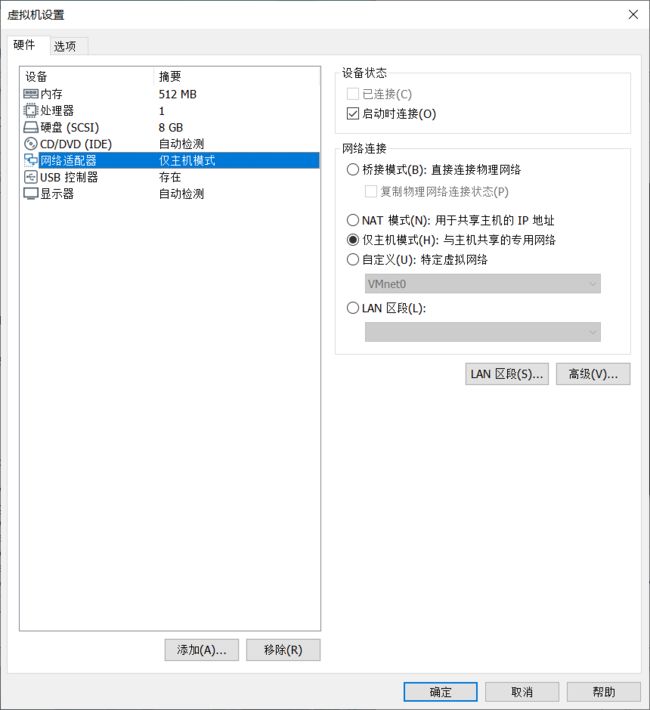

(3)配置攻击机虚拟机的硬件,联网方式设置为 仅主机模式

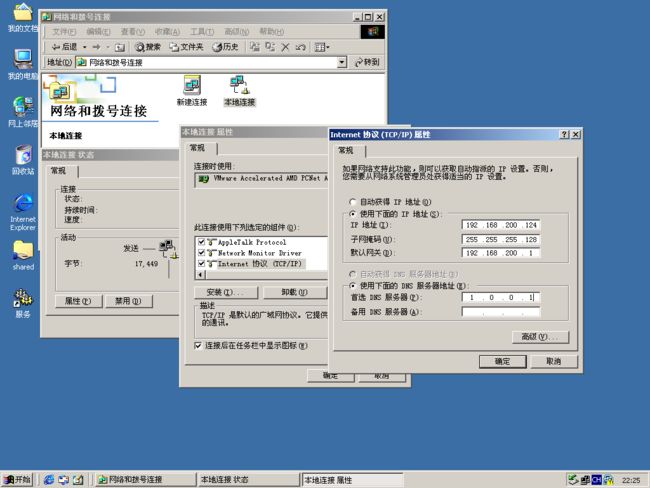

(4)配置靶机虚拟机的 ip 和网关

找一个在 192.168.200.0/25 网段的,且不在图 6 的 DHCP 分配范围的 ip,我们这里选择192.168.200.124,配置如下

2.2.5 windows攻击机-windows Attacker安装

选择相应 vmx 文件与上述两个过程一样

将WinXPattacker的网卡设置为 NAT 模式

进入系统,通过ipconfig获得windowsattacker的ip地址

ip地址为 192.168.200.3

2.2.6 靶机Metasploitable2-Linux安装

选择相应 vmx 文件与上述两个过程一样

将WinXPattacker的网卡设置为 仅主机模式

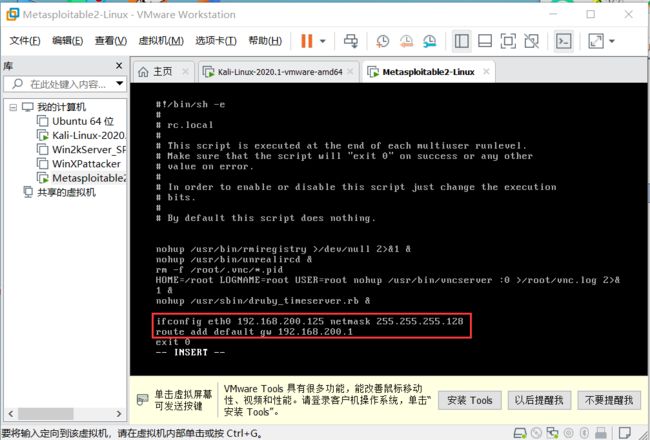

进入系统,账号msfadmin,密码msfadmin。此处需要手动设置IP地址

先通过sudo su命令提升权限(密码msfadmin),

然后 vim /etc/rc.local

在文件倒数第二行exit0之前, 插入以下两句

ifconfig eth0 192.168.200.125 netmask 255.255.255.128

route add default gw 192.168.200.1

接下来reboot重启

通过ifconfig查看修改结果

ip地址为192.168.200.125

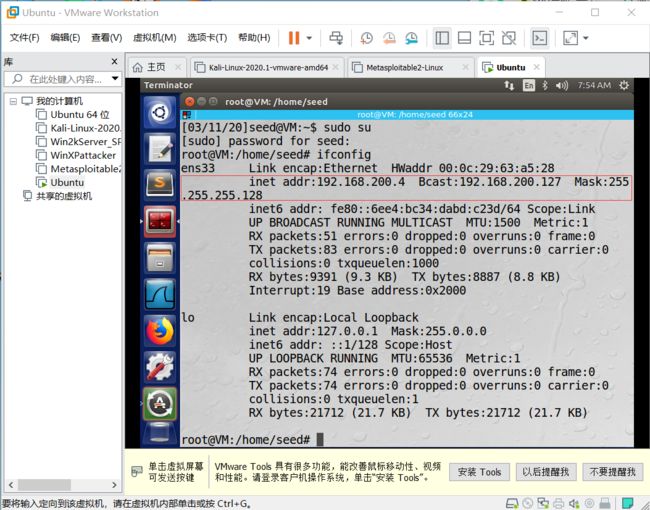

2.2.7 SEEDUbuntu安装配置

安装SEEDUbuntu过程:创建新的虚拟机——>自定义配置——>硬件兼容性 Workstation 15.x——>稍后安装操作系统——>选择linux、版本ubuntu——>虚拟机名称、位置——>连续6个下一步——>使用现有虚拟磁盘(选择seedubuntu的vmdk文件)——>完成

将SEEDUbuntu的网卡设置为 自定义 模式,如下:

打开系统,账户为seed 密码为dees,ifconfig查看相关网络信息,如下:

SEEDUbuntu的IP地址为:192.168.200.4

2.2.8 蜜罐网关安装

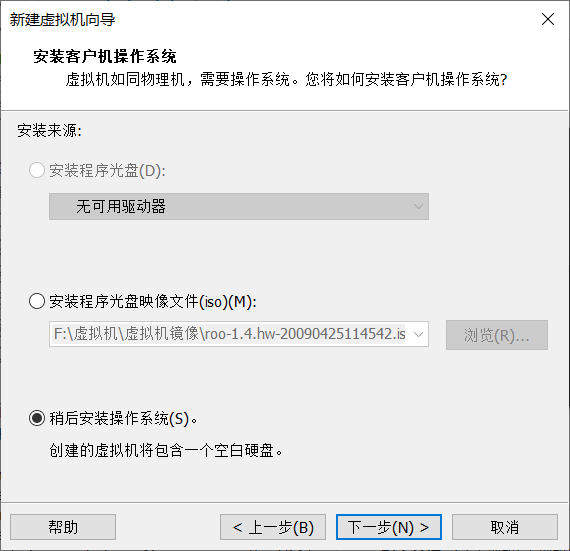

(1)文件 --> 新建虚拟机,新建虚拟机,选择 自定义 安装

(2) 设置 VMware Workstation 版本

(3)设置 CDROM 为蜜网网关 Roo v1.4 软件 ISO,并选择稍后安装

(4)选择Linux,CentOS 5和更早版本

(5)设置蜜网网关虚拟机命名与路径

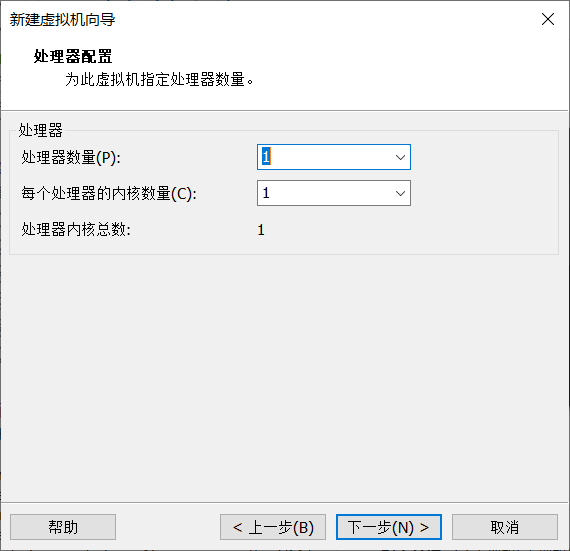

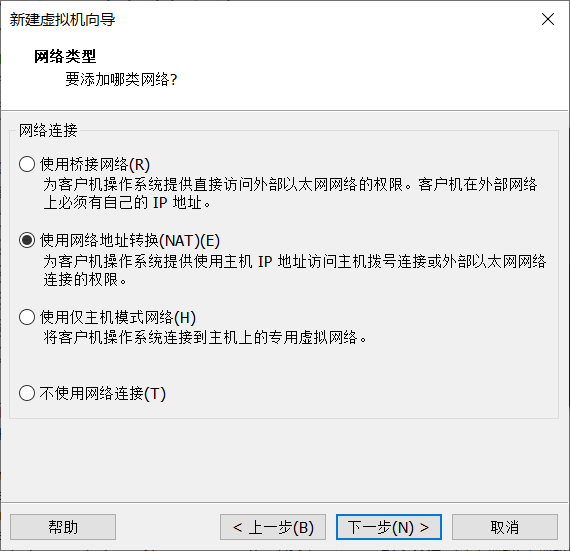

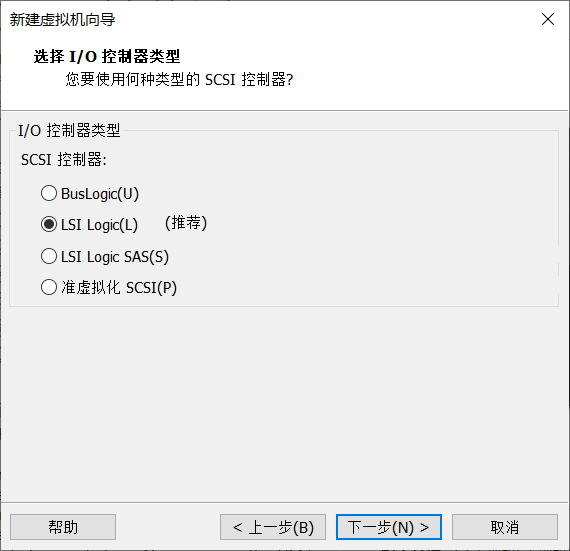

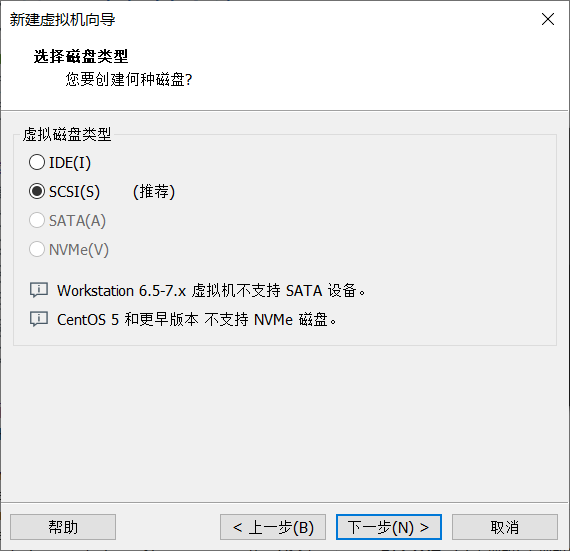

(6)设置蜜网网关虚拟硬件

设置虚拟 CPU,选择单处理器

设置蜜网网关虚拟机内存大小

设置网络连接方式,选择 NAT 模式,后面需另加两个网卡

设置虚拟硬盘接口类型,SCSI 接口选择为 LSI Logic

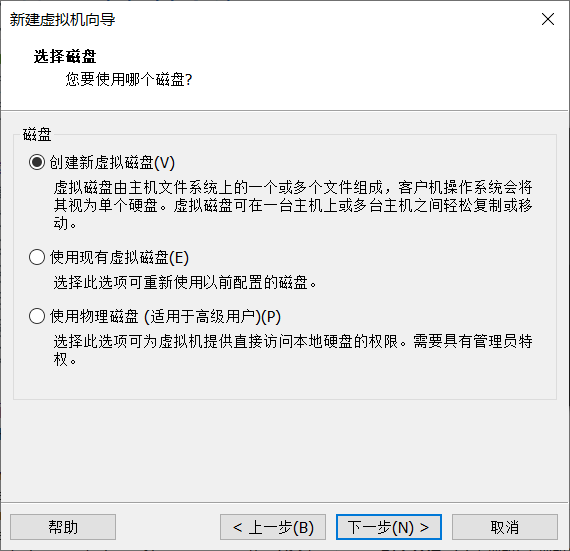

设置虚拟硬盘为 SCSI 硬盘

创建虚拟硬盘

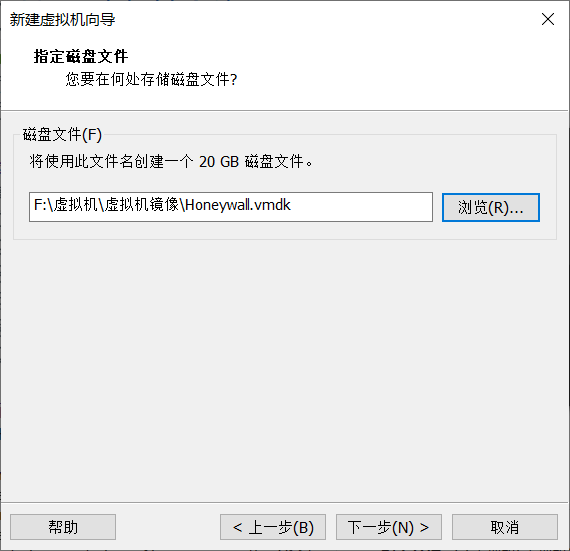

设置虚拟硬盘大小

指定虚拟硬盘文件的绝对路径

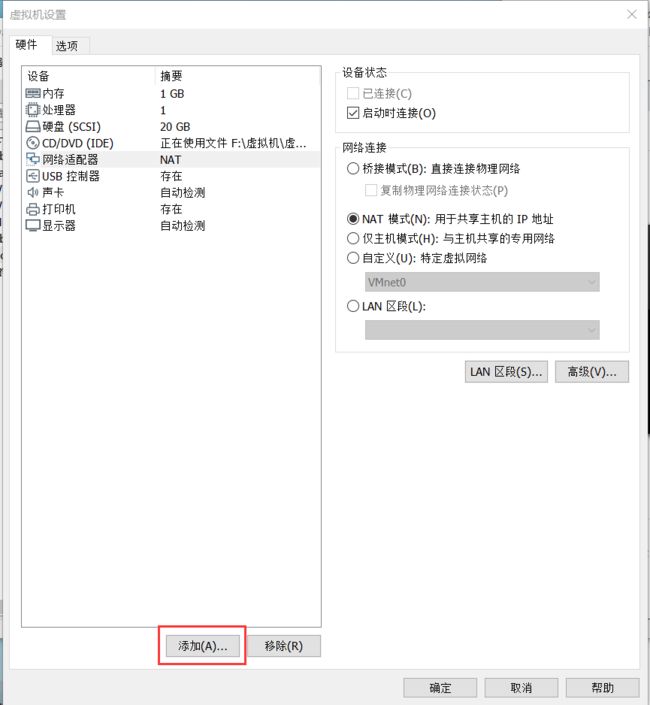

(7)添加两块网卡

先添加开机安装使用的镜像

点击图中 添加 按钮,按照提示步骤添加两块网卡,其中 Ethernet 2 设为 Host-only, Ethernet3设为 NAT

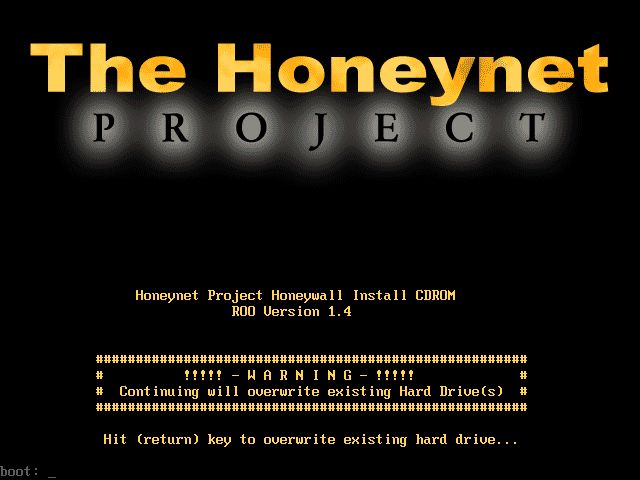

(8)安装蜜网网关软件

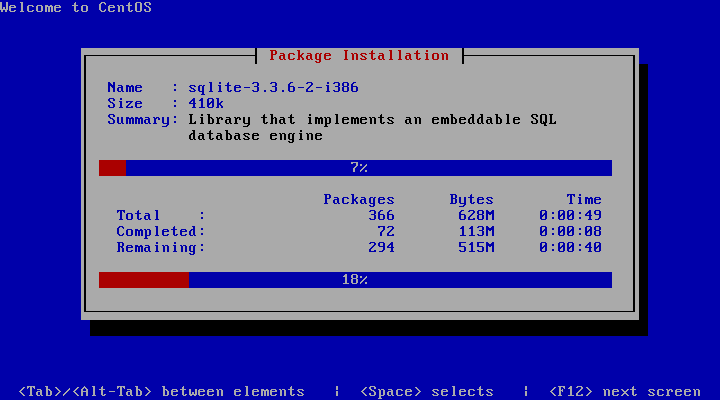

启动蜜网网关虚拟机,进入如下安装界面。

蜜网网关软件安装过程

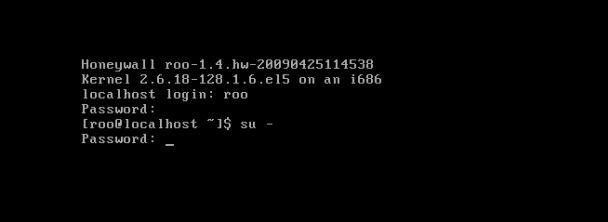

蜜网网关软件安装完毕,进入登录界面

2.2.9 配置蜜网网关虚拟机

(1)登录蜜网网关

以 roo/honey 缺省用户/口令登录,使用 su - 提升到 root 帐号,缺省口令也为 honey

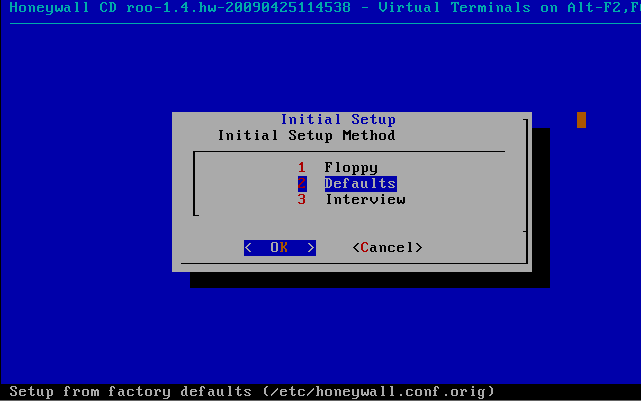

(2)蜜网网关初始配置

蜜网网关配置菜单选项界面,选择 4 Honeywall Configuration 进行配置

对 The Honeynet Project 的不承担风险声明选择 Yes

选择 Defaults 配置方式

接下来 rebuid

(3)蜜罐信息配置

命令行 menu 进入蜜网网关配置界面,选择 4 HoneyWall Configuration

选择 1 Mode and IP Information

选择 2 Honeypot IP Address

蜜罐 IP 信息配置,空格分隔多个 IP 地址,注:目前 Roo 尚不支持蜜网网络中具有不同网段的蜜罐 IP 地址

选择 5 LAN Broadcast Address

选择 6 LAN CIDR Prefix

(4)蜜网网关管理配置

蜜网网关配置主界面,选择 4 HoneyWall Configuration

选择 2 Remote Management

选择 1 Management IP Address,设置管理口的 IP 地址

选择 2 Management Netmask,管理口 IP 地址的掩码

选择 3 Management Gateway,管理口的网关

选择 7 Manager,设置可以管理蜜网网关的远程控制端 IP 范围,以 CIDR 格式填写,可有多个 IP 网段,中间用空格分隔

(5)Sebek 服务器端配置

蜜网网关配置主界面,选择 4 HoneyWall Configuration

选择 11 Sebek,6 Sebek 服务器端 IP 地址,设置为管理口 IP

目标端口选择为 1101,Sebek 数据包处理选项选择为 Drop

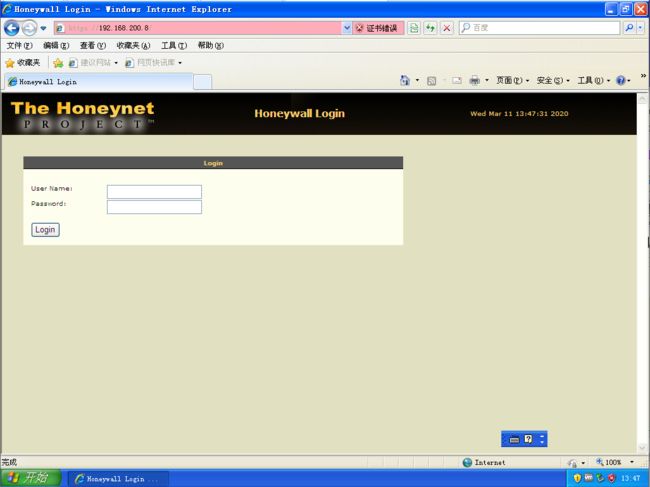

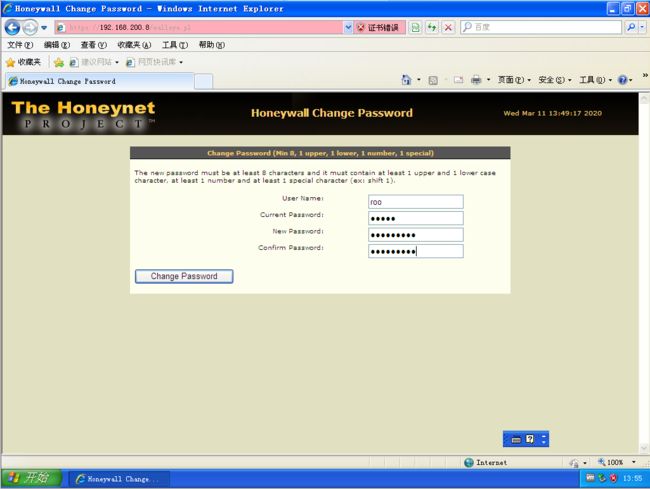

2.2.10 测试蜜网网关的远程管理

测试 walleye 远程访问

在 windowsAttacker 这台虚拟机上访问 https://192.168.200.8 , 结果如下

这里显示证书错误,选择继续浏览此网站即可

账号roo,密码honey,然后出现一个修改密码的界面,按要求修改密码

进入如下界面

2.2.11 测试虚拟机蜜罐和攻击机主机之间的网络连接

-

攻击机ping靶机

Kail ping win2KServer

winXPattacker ping win2KServer

SEEDUbuntu ping Metasploitable2-Linux

-

靶机ping攻击机

win2KServer ping windowsXPattacker

从上图中可以看到攻击机与靶机相互都能ping通,说明虚拟机蜜罐和外部网络之间的网络连接没有问题。 -

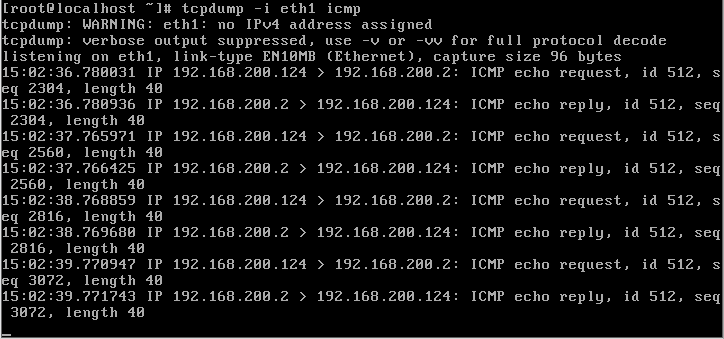

在蜜网网关上监听 ICMP ping 包是否通过外网口和内网口,注意,以下命令必须得在 root权限下操作

攻击机 ping 靶机的时候,tcpdump -i eth0 icmp

攻击机 ping 靶机的时候,tcpdump -i eth1 icmp

靶机 ping 攻击机的时候,tcpdump -i eth0 icmp

靶机 ping 攻击机的时候,tcpdump -i eth1 icmp

从上图中可以看出, ICMP ping 包都能通过外网口和内网口,通过蜜网网关 eth0 和 eth1所构成的网桥没有问题。

3.学习中遇到的问题及解决

- 问题1:在Linux中用ipconfig,出现错误。

- 问题1解决方案:上网查到,ipconfig是Windows系统下面的命令,Linux下要使用ip addr 或者ifconfig。

- 问题2:Linux中,在普通用户下使用 ifconfig 查询网络信息不成功。

- 问题2解决方案:查看同学博客,知道了ifconfig需要在root用户下使用方可成功查询到。

4.学习感悟、思考等

在这次搭建网络攻防环境的过程中,由于参考同学博客和老师发的网络攻防环境搭建PDF,所以一路下来还是挺顺利的,同时也发现自己存在很多知识盲点,以后需要再多去学习。通过这次自己动手搭建环境,我深深感觉到实践才能使我们去理解所学的知识去掌握所学的知识,在动手实践的这个过程中,去遇见错误,然后解决错误,就学习到了更多的知识。

参考资料

- linux里面ipconfig命令怎么不能用

- VMware虚拟机网络连接的三种方式

- VMware中linux虚拟机三种网络连接方式及原理