前言

一直以来对于.NETCore微服务相关的技术栈都处于一个浅尝辄止的了解阶段,在现实工作中也对于微服务也一直没有使用的业务环境,所以一直也没有整合过一个完整的基于.NETCore技术栈的微服务项目。正好由于最近刚好辞职,有了时间可以写写自己感兴趣的东西,所以在此想把自己了解的微服务相关的概念和技术框架使用实现记录在一个完整的工程中,由于本人技术有限,所以错误的地方希望大家指出。

目录

- .NETCore微服务探寻(一) - 网关

项目地址:https://github.com/yingpanwang/fordotnet/tree/dev

为什么需要认证授权服务

作为对外曝露的企业接口服务,当然不可能直接不需要任何的认证就可以随意访问接口,不然会面临巨大的安全隐患。由于单纯的认证和授权不需要与业务逻辑耦合并且访问频繁,所以可以单独划分为一个服务并根据具体业务做单独的服务优化(负载均衡等)

怎么创建认证与授权服务

.NETCore中除了官方的认证授权框架外,比较流行的是 IdentityServer4

什么是IdentityServer4

IdentityServer是用于ASP.NET Core 的免费,开源OpenID Connect和OAuth 2.0框架。IdentityServer4 由Dominick Baier和Brock Allen创建和维护,它整合了将基于令牌的身份验证,单点登录和API访问控制集成到您的应用程序中所需的所有协议实现和可扩展性点。IdentityServer4 已由OpenID Foundation正式认证,因此符合规范且可互操作。它是.NET Foundation的一部分,并根据其行为准则进行操作。它已获得Apache 2(OSI批准的许可证)的许可。

如何接入IdentityServer4

一、认证中心

-

新建 Auth Web项目作为认证中心

-

Auth项目 定义Api资源(ApiResource),身份资源(IdentityResource),客户端(Client)信息。

IdentityServer4可以通过持久化的方式定义这些信息,这里方便演示采用的是内存中定义

IdentityServerConfig.cs

using IdentityServer4.Models;

using System.Collections.Generic;

namespace ForDotNet.Auth.Config

{

///

/// IdentityServer4配置信息

///

public static class IdentityServerConfig

{

private const string AuthClientId = "Auth";

private const string Api1ClientId = "Api1";

///

/// 获取api资源

///

/// GetApiResources()

{

return new List()

{

new ApiResource("Auth","AuthApi"),

// new ApiResource("Api1","Api1"),

new ApiResource()

{

Name = "Api1",

DisplayName = "Api1Display",

Scopes = new Scope[]

{

new Scope("Api1","This Api1 Scope"),

new Scope ("Business","This is Business Scope"),

new Scope ("Admin","This Admin Scope")

}

}

};

}

///

/// 获取客户端

///

/// GetClients()

{

Client authClient = new Client()

{

ClientId = AuthClientId,

ClientSecrets = new List()

{

GetSecret(AuthClientId)

},

AllowedGrantTypes = GrantTypes.ResourceOwnerPassword,

AllowedScopes = new string[]

{

"Auth"

}

};

Client api1Client = new Client()

{

ClientId = Api1ClientId,

ClientSecrets = new List()

{

GetSecret(Api1ClientId)

},

AllowedGrantTypes = GrantTypes.ResourceOwnerPassword,

AllowedScopes = new string[]

{

"Api1"

}

};

return new List()

{

authClient,

api1Client

};

}

public static IEnumerable GetIdentityResources()

{

return new List()

{

new IdentityResources.OpenId()

};

}

#region 私有方法

///

/// 获取Secret

///

/// clientId

/// Startup.cs中注入这些服务

using ForDotNet.Auth.Config;

using ForDotNet.Common.Consul.Extensions;

using Microsoft.AspNetCore.Builder;

using Microsoft.AspNetCore.Hosting;

using Microsoft.Extensions.Configuration;

using Microsoft.Extensions.DependencyInjection;

using Microsoft.Extensions.Hosting;

using System.Collections.Generic;

namespace ForDotNet.Auth

{

public class Startup

{

public Startup(IConfiguration configuration)

{

Configuration = configuration;

}

public IConfiguration Configuration { get; }

// This method gets called by the runtime. Use this method to add services to the container.

public void ConfigureServices(IServiceCollection services)

{

services

.AddIdentityServer() // 注册IdentityServer4

.AddDeveloperSigningCredential() // 采用开发者凭证

.AddInMemoryApiResources(IdentityServerConfig.GetApiResources()) // 添加Api资源

.AddInMemoryClients(IdentityServerConfig.GetClients()) // 添加客户端

.AddInMemoryIdentityResources(IdentityServerConfig.GetIdentityResources()) // 添加身份资源

.AddTestUsers(new List() // 添加测试用户

{

new IdentityServer4.Test.TestUser ()

{

Username = "admin",

Password = "123",

SubjectId = "999"

}

});

// 注册服务发现服务

services.AddConsulServiceDiscovery();

services.AddControllers();

}

// This method gets called by the runtime. Use this method to configure the HTTP request pipeline.

public void Configure(IApplicationBuilder app, IWebHostEnvironment env, IHostApplicationLifetime life)

{

if (env.IsDevelopment())

{

app.UseDeveloperExceptionPage();

}

// 注册IdentityServer

app.UseIdentityServer();

// 注册服务发现

app.UseConsulServiceDiscovery(life);

app.UseHttpsRedirection();

app.UseRouting();

app.UseAuthorization();

app.UseEndpoints(endpoints =>

{

endpoints.MapControllers();

});

}

}

}

这里我们为了方便测试直接使用的是 AddTestUsers 添加的测试用户,如果我们需要自定义验证逻辑的话需要使用 AddResourceOwnerValidator,该方法接收一个实现了 IResourceOwnerPasswordValidator接口的 T类型。

定义一个 MyResourceOwnerValidator.cs

using IdentityServer4.Models;

using IdentityServer4.ResponseHandling;

using IdentityServer4.Validation;

using System;

using System.Collections.Generic;

using System.Linq;

using System.Security.Claims;

using System.Threading.Tasks;

namespace ForDotNet.Auth

{

///

/// 我的校验逻辑

///

public class MyResourceOwnerValidator : IResourceOwnerPasswordValidator

{

public MyResourceOwnerValidator()

{

// 可以注入服务

}

///

/// 校验方法

///

/// 上下文信息(包含了用户名密码等信息)

/// ()

{

new Claim ("DIYClaim","This is DIYClaim")

});

}

else

{

context.Result = new GrantValidationResult(TokenRequestErrors.InvalidGrant, "认证失败",

new Dictionary()

{

{ "Test","This Is Test" }

});

}

});

}

}

}

如果使用了AddTestUsers的话则AddResourceOwnerValidator中实现的逻辑不会生效

public void ConfigureServices(IServiceCollection services)

{

services

.AddIdentityServer() // 注册IdentityServer4

.AddDeveloperSigningCredential() // 采用开发者凭证

.AddInMemoryApiResources(IdentityServerConfig.GetApiResources()) // 添加Api资源

.AddInMemoryClients(IdentityServerConfig.GetClients()) // 添加客户端

.AddInMemoryIdentityResources(IdentityServerConfig.GetIdentityResources()) // 添加身份资源

.AddResourceOwnerValidator()

//.AddTestUsers(new List() // 添加测试用户

//{

// new IdentityServer4.Test.TestUser ()

// {

// Username = "admin",

// Password = "123",

// SubjectId = "999"

// }

//});

// 注册服务发现服务

services.AddConsulServiceDiscovery();

services.AddControllers();

}

二、客户端(多个)

1.新建 Api 项目作为客户端

2.通过 Nuget安装 IdentityServer4.AccessTokenValidation

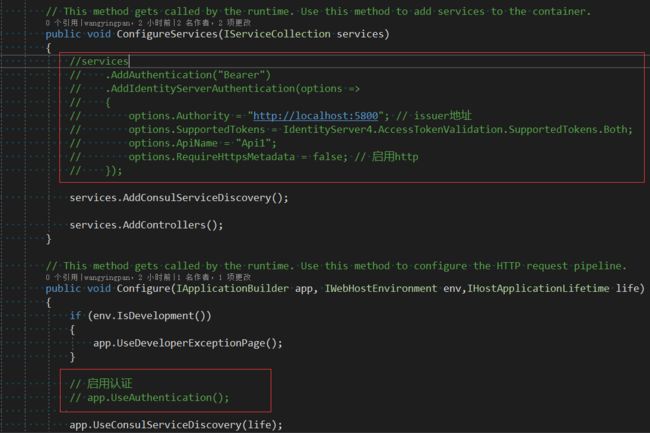

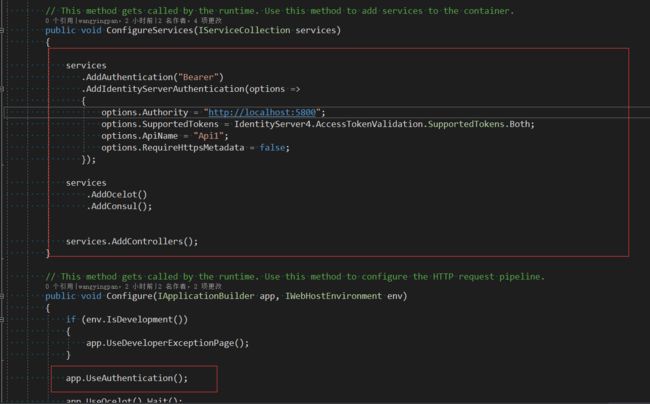

3.Api项目客户端 Startup.cs 中 注册认证

using System;

using System.Collections.Generic;

using System.Linq;

using System.Threading.Tasks;

using ForDotNet.Common.Consul.Extensions;

using Microsoft.AspNetCore.Builder;

using Microsoft.AspNetCore.Hosting;

using Microsoft.AspNetCore.HttpsPolicy;

using Microsoft.AspNetCore.Mvc;

using Microsoft.Extensions.Configuration;

using Microsoft.Extensions.DependencyInjection;

using Microsoft.Extensions.Hosting;

using Microsoft.Extensions.Logging;

namespace ForDotNet.Web.Api

{

public class Startup

{

public Startup(IConfiguration configuration)

{

Configuration = configuration;

}

public IConfiguration Configuration { get; }

// This method gets called by the runtime. Use this method to add services to the container.

public void ConfigureServices(IServiceCollection services)

{

services

.AddAuthentication("Bearer")

.AddIdentityServerAuthentication(options =>

{

options.Authority = "http://localhost:5800"; // issuer地址

options.SupportedTokens = IdentityServer4.AccessTokenValidation.SupportedTokens.Both;

options.ApiName = "Api1";

options.RequireHttpsMetadata = false; // 启用http

});

services.AddConsulServiceDiscovery();

services.AddControllers();

}

// This method gets called by the runtime. Use this method to configure the HTTP request pipeline.

public void Configure(IApplicationBuilder app, IWebHostEnvironment env,IHostApplicationLifetime life)

{

if (env.IsDevelopment())

{

app.UseDeveloperExceptionPage();

}

// 启用认证

app.UseAuthentication();

app.UseConsulServiceDiscovery(life);

app.UseHttpsRedirection();

app.UseRouting();

app.UseAuthorization();

app.UseEndpoints(endpoints =>

{

endpoints.MapControllers();

});

}

}

}

三、运行并测试

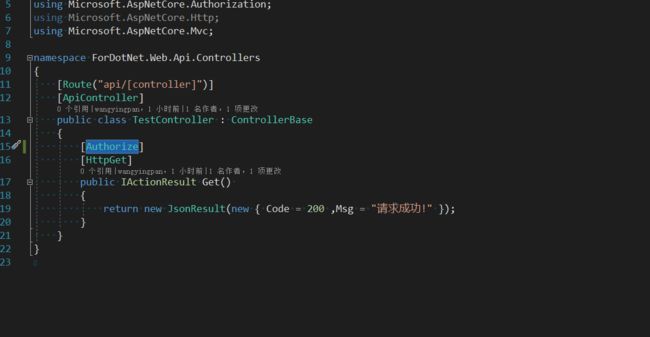

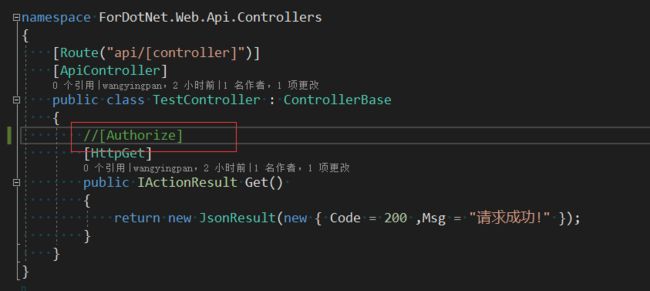

1.客户端需要权限访问的接口添加 Authorize 特性

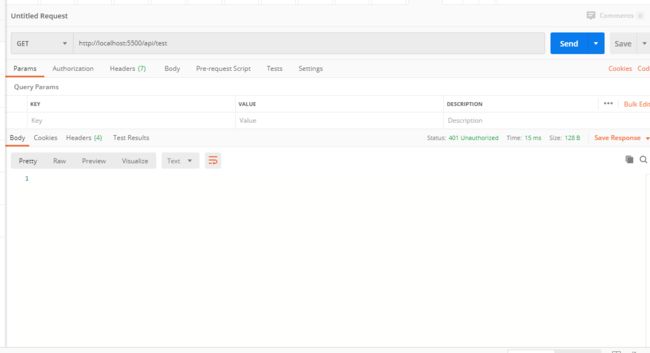

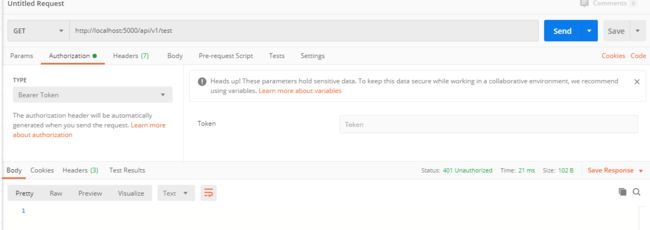

2.直接访问 http://localhost:5500/api/test ,响应401未授权

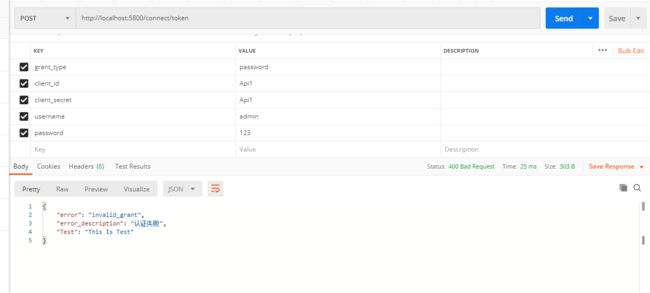

3.访问 http://localhost:5800/connect/token 请求token

由于我们的自定义逻辑 在当前时间分钟数 % 2 == 0 的时候 认证通过,反之失败

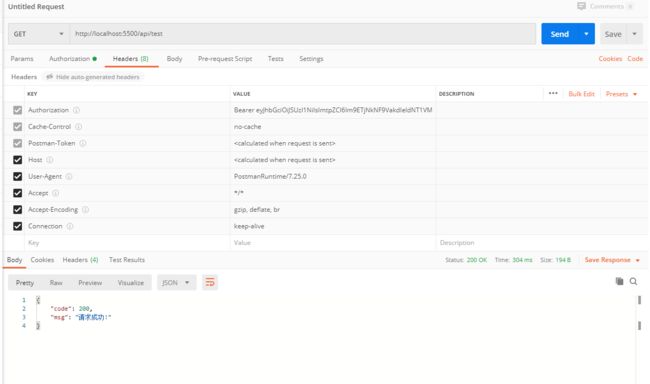

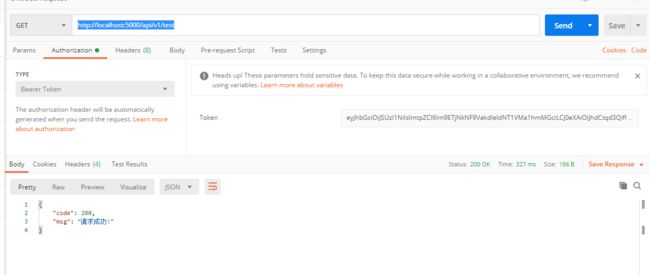

4.将获取到的token 添加到请求头中 访问 http://localhost:5500/api/test 200 响应请求成功

使用Ocelot 接入IdentityServer4

上面讲述的是没有使用网关的时候使用IdentityServer4,如果我们使用Ocelot的时候,下游服务运行在内网中与公网隔离时如何使用IdentityServer做统一的认证呢。

2.Ocelot添加认证配置

Startup中添加IdentityServer4认证配置信息

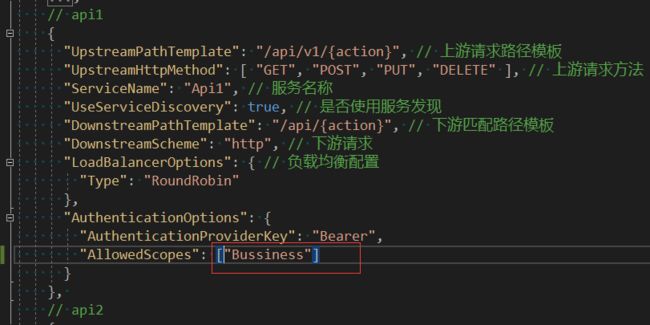

Ocelot.json配置文件中添加认证信息

AllowScopes限制可以访问的范围 为空表示不限制

3.测试访问

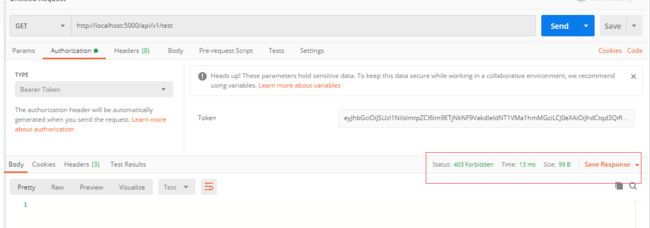

直接通过网关访问 http://localhost:5000/api/v1/test,响应401 未授权

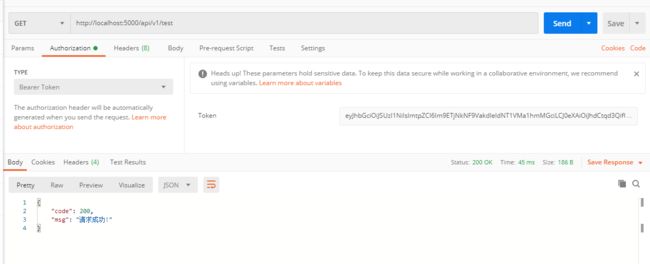

通过 http://localhost:5000/auth/token 获取token ,访问 http://localhost:5000/api/v1/test 200 请求成功

尝试更改 AllowScopes 为 Business 再次访问,显示 403 禁止访问

将 AllowScopes 改为 Api1 再次访问,显示 200 请求成功

然后查看我们请求token所属客户端的 AllowScopes 为

与我们的限制范围 一致